Vor kurzem hatte ich die Gelegenheit, mich mit René Kretzinger, einem Senior Threat Hunter bei Infoguard, zusammenzusetzen, um über die threat hunting in der Praxis zu sprechen. Er erzählte, wie er die Vectra AI bei seiner täglichen Arbeit einsetzt, um Bedrohungen aufzudecken, Vorfälle zu untersuchen und Transparenzlücken zu schließen. Nachfolgend finden Sie die wichtigsten Erkenntnisse und Beispiele, die er direkt aus seiner Praxiserfahrung mitteilt.

Was ist Threat Hunting? Aus der Sicht eines Praktikers

Threat hunting ist ein proaktiver, hypothesengesteuerter Prozess, mit dem Bedrohungen aufgedeckt werden sollen, die von herkömmlichen, auf Warnungen basierenden Systemen möglicherweise übersehen werden. Dabei geht man von einer Kompromittierung aus und sucht aktiv nach Anzeichen für das Verhalten des Gegners. Anstatt auf eine Warnung zu warten, nutzen Bedrohungsjäger kontextbezogenes Wissen, Intuition und Verhaltenshinweise, um abnormale oder bösartige Aktivitäten zu identifizieren.

Eine wirksame threat hunting hängt von der Sichtbarkeit ab. Wenn man sie nicht sehen kann, kann man sie auch nicht jagen. Eine Telemetrie über das Netzwerk, die Endpunkte, die Identitätssysteme und die cloud ist die Grundlage. Es ist auch eine Denkweise - Sie müssen bei der Verteidigung Ihrer Umgebung wie ein Angreifer denken.

Bausteine einer effektiven Threat Hunting

- Sichtbarkeit: Sammeln Sie Daten über Ihre gesamte Angriffsfläche: DNS-Protokolle, SMB-Protokolle, Proxy-Verkehr, endpoint , Authentifizierungsaufzeichnungen, USB-Aktivitäten, Identitätsaktivitäten und cloud .

- Zentralisierung der Daten: Sammeln Sie die Telemetriedaten an einem Ort. Fragmentierte Protokolle verlangsamen die Erkennung und verringern die Genauigkeit.

- Baselining: Legen Sie "normale" Verhaltensweisen fest, um Abweichungen besser zu erkennen.

- TTP-Kenntnisse des Gegners: Studieren Sie reale Angriffspläne und -tools, um das Verhalten des Gegners aufzuspüren.

Arten der Threat Hunting und Beispiele aus der Praxis

1. Baseline-basiertes Jagen

Die Suche nach der Ausgangssituation beginnt damit, dass man sich ein Bild davon macht, was für die verschiedenen Systeme, Benutzer und Anwendungen typisch ist. Dazu könnte es gehören, zu katalogisieren, wie viele Remote-Management-Tools in der Umgebung erwartet werden und auf welchen Systemen. Wenn auf HR-Arbeitsplätzen, auf denen normalerweise keine RMMs laufen, zehn oder mehr installiert sind, ist das eine starke Abweichung von der Norm und ein potenzielles Signal für Insider-Missbrauch oder Fehlkonfiguration.

Geplante Aufgaben bieten ebenfalls Anhaltspunkte. So kann beispielsweise eine Aufgabe, die auf einer nicht-administrativen Workstation gefunden wird und PowerShell-Skripte außerhalb der Geschäftszeiten startet, eine Untersuchung auf nicht autorisierte Automatisierung oder die Hartnäckigkeit des Angreifers auslösen.

Ein weiteres Beispiel sind Browser-Erweiterungen. Eine legitim aussehende Erweiterung kann über mehrere Endpunkte installiert werden, initiiert aber Verbindungen zu Mega- oder Telegram-APIs, die ungewöhnliche Ziele für den Datenverkehr von Unternehmen sind, was Bedenken hinsichtlich der Datenexposition hervorruft.

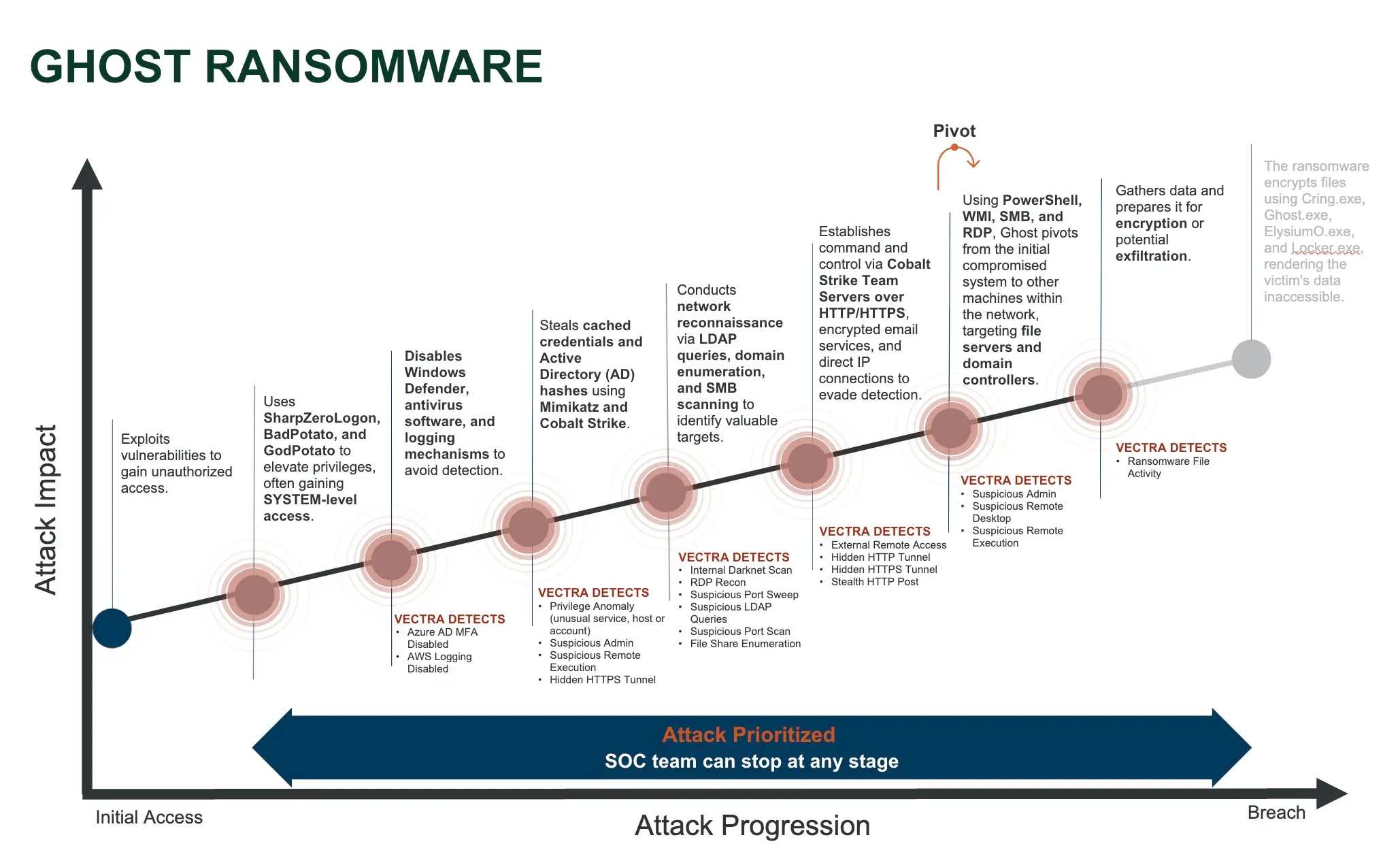

2. TTP-Jagd auf Bedrohungsakteure

Dieser Ansatz umfasst die Suche auf der Grundlage bekannter Angreifertaktiken, -techniken und -verfahren (TTPs). Wenn beispielsweise ransomware oder andere Bedrohungsakteure ihre Tools oder Techniken preisgeben, können diese Indikatoren verwendet werden, um in einer Umgebung nach ähnlichen Aktivitäten zu suchen. Tools wie Rclone oder Mimikatz werden von den Angreifern oft umbenannt, aber ihr Befehlszeilenverhalten bleibt unverändert. Die Suche nach Befehlszeilenargumenten hilft dabei, diese Tools aufzuspüren, selbst wenn sie verschleiert sind.

3. Exfiltrationsjagd

Die auf Exfiltration ausgerichtete Suche sucht nach Anzeichen dafür, dass Daten bereitgestellt und aus der Umgebung übertragen werden. In einem Fall wurde ein Prozess mit dem Namen ChatGPT in einem Firefox-Ordner beobachtet, der Firefox-Passwort- und Cookie-Daten an die Telegram-API weiterleitete. In einem anderen Fall wurden ZIP-Dateien erstellt, bevor ein Benutzer eine Verbindung zu einem cloud herstellte, was auf ein mögliches Bereitstellen und Schmuggeln sensibler Daten hindeutet.

Diese Aktivitäten sind oft sehr subtil. Angreifer können Uploads über einen längeren Zeitraum verteilen, um ein normales Benutzerverhalten zu imitieren und eine Entdeckung zu vermeiden. Verbindungen zu bekannten Exfiltrationskanälen wie cloud , Messaging-APIs oder sogar Befehlszeilen-E-Mail-Übertragungen über SMTP sind Signale von Interesse.

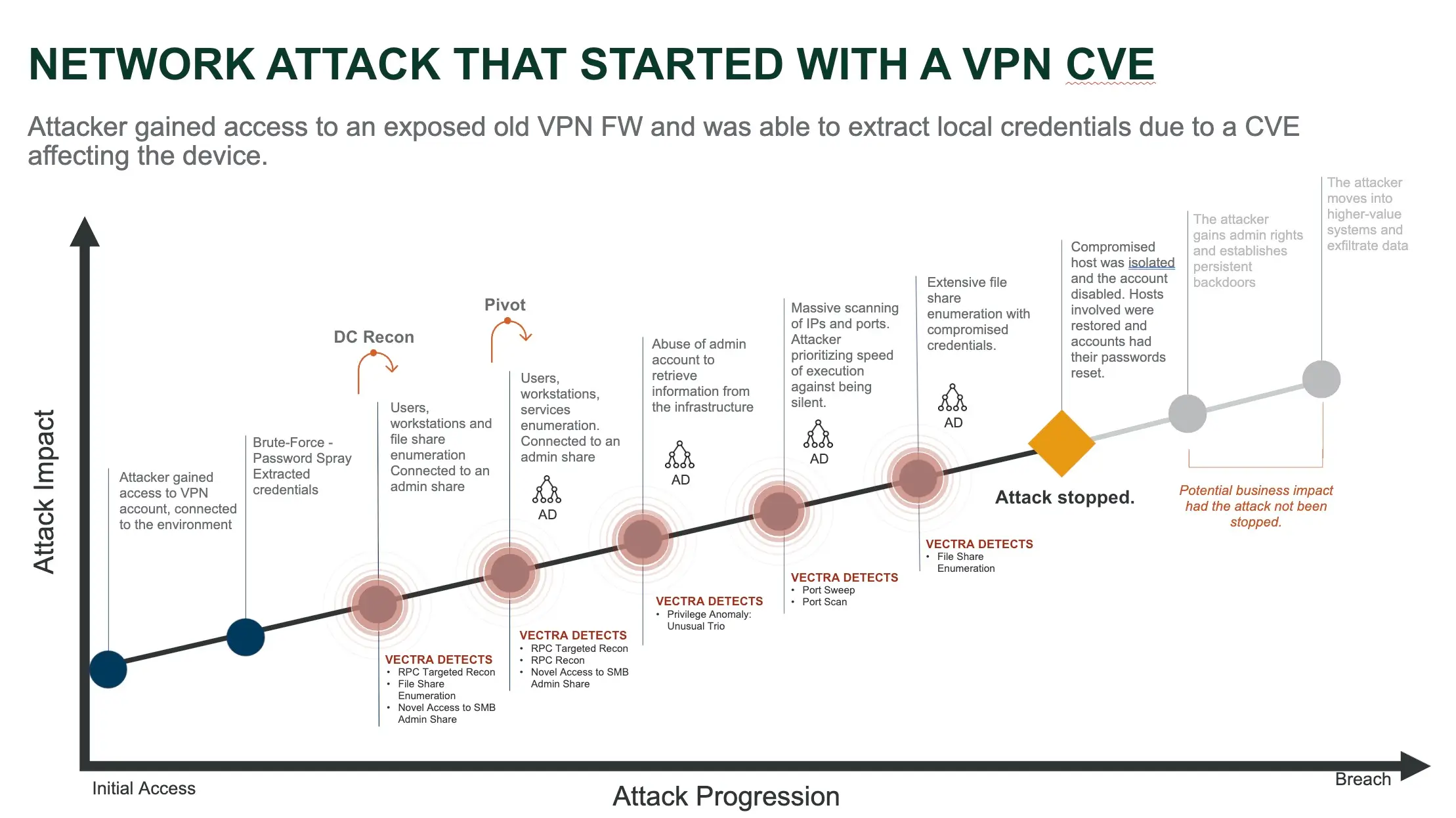

4. Exploit/CVE-basierte Jagd

Bei der Jagd auf neuere CVEs wird geprüft, ob Angreifer neu bekannt gewordene Schwachstellen aktiv ausnutzen. Nachdem beispielsweise eine Sicherheitslücke, die SAP-Systeme betraf, bekannt wurde, suchten die Bedrohungsjäger nach Anzeichen für eine Ausnutzung, wie z. B. die Bereitstellung von Web-Shells oder seitliche Bewegungen nach der Aufdeckung von RDP.

Diese Art der Suche umfasst die Überprüfung von Protokollen auf bekannte Angriffssequenzen oder Befehlsausführungsketten nach Ausnutzungsversuchen.

5. Compliance-basierte Jagd

Compliance-basierte Suche stellt sicher, dass die Sicherheitskontrollen mit Standards wie HIPAA, PCI-DSS oder ISO übereinstimmen. Die Bedrohungsjäger prüfen auf Verstöße wie:

- Öffnen Sie SMB-Freigaben, die sensible Informationen enthalten.

- Speicherung von Anmeldedaten im Klartext in Excel- oder Textdateien.

- Unbefugte Nutzung von USB-Laufwerken für die Datenübertragung. Darüber hinaus können Tools, die sich in nicht überwachten Ordnern (z. B. C:\temp, C:\pictures) befinden und von Sicherheitsscans ausgeschlossen sind, von Bedrohungsakteuren genutzt werden, um zu überleben oder zu entgehen. Das Vorhandensein solcher Tools korreliert häufig mit der Nichteinhaltung von Vorschriften und einem erhöhten Risiko.

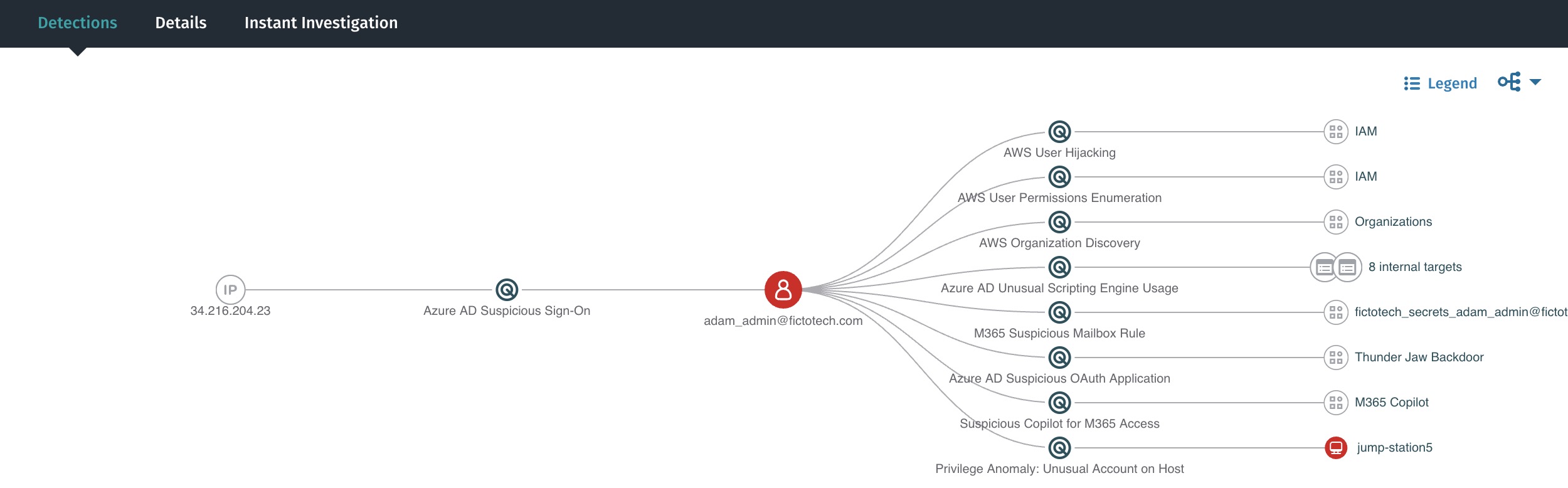

6. Ausweis- und identitätsbasiertes Hunting

Die Suche nach Anmeldedaten beginnt oft mit durchgesickerten Anmeldedaten, die in Daten aus Sicherheitsverletzungen oder auf Dark-Web-Plattformen gefunden werden. Bedrohungsjäger verfolgen diese Anmeldedaten zurück zu Systemen und Benutzeraktivitäten innerhalb des Unternehmens. In einigen Fällen wurden Browser-Erweiterungen, die Zugangsdaten stehlen, oder mit Freeware gebündelte Adware mit der Passwort-Exfiltration in Verbindung gebracht.

Verhaltensweisen wie unerwartete Anmeldungen von ausländischen IPs oder MFA-Ereignisse mit Umgehungstechniken wie EvilGinx erwecken ebenfalls Verdacht. So wurde beispielsweise ein Benutzer aus der Schweiz dabei beobachtet, wie er sich ohne gültigen Reisekontext von den USA aus anmeldete, was auf Session Hijacking hindeutet.

Wie Vectra AI einen Unterschied bei der Threat Hunting macht

1. Einheitliche Sichtbarkeit über das Netzwerk, die Identität und die Cloud

Vectra AI vereint die Telemetrie des Netzwerkverkehrs, der Benutzeridentität und der cloud in einer einzigen Plattform. Da moderne Netzwerke heute die Infrastruktur vor Ort, den Campus, Remote-Büros, cloud , cloud , SaaS, IoT und OT-Systeme umfassen, macht dieser ganzheitliche Ansatz den Wechsel zwischen isolierten Tools überflüssig. Damit können Bedrohungsjäger die gesamte Angriffsfläche an einem Ort überwachen - eine wesentliche Fähigkeit für die heutigen hybriden Umgebungen.

2. Einzigartige Netzwerktransparenz deckt das gesamte Spektrum der Angriffe auf

In einem Kundenfall erfolgte die langsame und schleichende Exfiltration über sechs Monate hinweg über einen Host, der keinen EDR-Agenten besaß. Da keine endpoint verfügbar war, blieb die Exfiltration unentdeckt, bis Vectra AI eingesetzt wurde. Mit seiner einzigartigen Analyse der Netzwerk-Metadaten deckte Vectra AI das konsistente Muster des ausgehenden Datenverkehrs zu einem cloud auf und deckte sowohl die Taktik als auch die Dauer auf. Dies zeigt, wie Vectra AI AI Sichtbarkeitslücken füllt, die andere Tools möglicherweise übersehen.

3. Beschleunigte Ermittlungen durch Klärung der Vermögenswerte und Nutzer

Vectra AI reichert die rohen Telemetriedaten mit einer Kontextzuordnung von Geräte-IPs und Sitzungs-IDs zu bestimmten Benutzern und Anlagen an. In Fällen von Anmeldedaten-Diebstahl oder Identitätsanomalien (z. B. MFA-Umgehung oder verdächtige Anmeldungen) konnte so schnell festgestellt werden, welcher Benutzer beteiligt war und auf welche Systeme zugegriffen wurde. René hob hervor, wie diese Klarheit die Zeit bis zur Untersuchung verkürzte und dazu beitrug, die betroffenen Systeme ohne Verzögerung zu isolieren.

4. Aufdeckung von Compliance-Verstößen

Während der Compliance-basierten Suche zeigte Vectra AI AI Aktivitäten wie nicht autorisierte RDP-Verbindungen, die Verwendung von nicht genehmigten USB-Speichern und offene SMB-Freigaben mit sensiblen Daten an. Diese Erkenntnisse lieferten konkrete Beweise für Richtlinienverstöße und halfen dabei, die Compliance-Vorbereitung für Frameworks wie PCI DSS und HIPAA zu informieren.

5. Einfaches, intuitives Ermittlungserlebnis

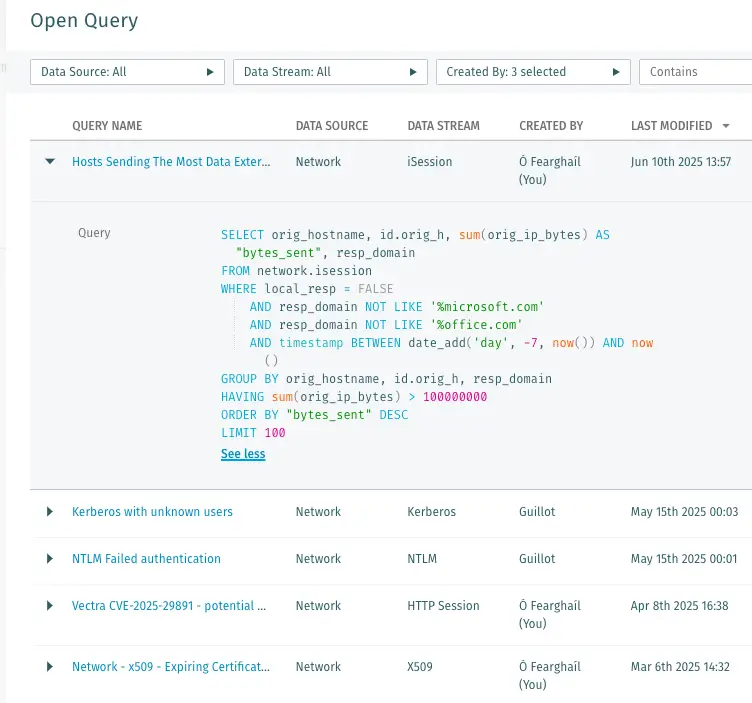

Vectra AI bietet Bedrohungsjägern direkten Zugriff auf gespeicherte Suchen und kuratierte Abfragen, die von Sicherheitsexperten entwickelt wurden. René betonte, wie einfach es war, mit der Vectra AI -Plattform zwischen Erkennungen zu wechseln, Alarme zu analysieren, Angriffe in mehreren Domänen zu visualisieren und Zeitabläufe zu rekonstruieren. Dieser vereinfachte Zugang zu Erkenntnissen ermöglicht eine effiziente und gezielte Suche in verschiedenen Umgebungen.

Erste Schritte: Bewährte Praktiken für die Threat Hunting

- Beginnen Sie mit Transparenz: Stellen Sie sicher, dass Sie Daten aus Ihrem Netzwerk, den Endgeräten, der cloud und den Identitätsquellen an einem Ort haben.

- Grundlegendes normales Verhalten: Verstehen Sie, wie Ihre Benutzer und Systeme normalerweise arbeiten.

- Regelmäßige themenbezogene Jagden: Strukturieren Sie die Suche nach bestimmten Anwendungsfällen oder Bedrohungsszenarien auf monatlicher oder vierteljährlicher Basis. Sie können auch die gespeicherten Suchvorgänge von Vectra AI und die von Experten kuratierten Suchvorschläge nutzen, um Ihre threat hunting in Gang zu bringen.

- Automatisieren Sie, wo es möglich ist: Erstellen Sie Erkennungsregeln für wiederkehrende Muster, z. B. für die Installation neuer RMM-Tools.

- Nutzung von Berichten und CTI-Plattformen: Nutzen Sie Bedrohungsdaten und Berichte, um neue Jagdhypothesen aufzustellen.

Abschließende Überlegungen

Bei Threat hunting geht es darum, Ihre Umgebung gut genug zu kennen, um zu erkennen, was nicht dazugehört. Vectra AI transformiert diesen Prozess, indem es Ihnen Transparenz über alle Angriffsflächen verschafft, die Daten mit Verhaltenskontext anreichert und alles miteinander verknüpft.

Fangen Sie klein an. Wählen Sie einen Anwendungsfall. Korrelieren Sie, was Sie finden. Mit Vectra AI kann Ihre erste Suche Ihr erster Gewinn sein.

Sind Sie bereit, die Vectra AI Platform in Aktion zu erleben?

Sehen Sie sich die Demo an und erfahren Sie, wie wir Ihre Ermittlungen und die threat hunting verbessern können.