Ihre hybride Umgebung ist auf dem Vormarsch. Wie die meisten SOC-Teams fügen Sie wahrscheinlich mehr Tools hinzu und verwalten mehr Alarme als je zuvor, um neuen Anwendungsfällen und technologischen Fortschritten gerecht zu werden. Gleichzeitig erzeugen mehr Tools mehr Alarme, mehr Fehlalarme und Rauschen, was den Druck erhöht und Ihr Team stärker belastet - bei gleichbleibender Stundenzahl für die Behebung der Probleme. Wir nennen dies die "Spirale des Mehr".

Schlimmer noch: Wenn Sie nicht in der Lage sind, bösartiges Verhalten außerhalb Ihres Abdeckungsbereichs zu erkennen, oder nicht genug Zeit haben, um jede Warnung zu prüfen, können Sie nicht jede Bedrohung untersuchen, nach Prioritäten ordnen oder gar auf sie reagieren. Irgendetwas muss also passieren.

Die "Spirale des Mehr" wird durch den Ausbau hybrider Umgebungen noch realer

Der Schutz Ihres Unternehmens wird umso schwieriger, je mehr Sie Ihre hybride Oberfläche über die endpoint hinaus erweitern. Tatsache ist, dass der Schutz einer hybriden Umgebung eine Aufgabe ist, die über Legacy- und sogar ausgefeilte endpoint Lösungen hinausgeht.

Und natürlich sind hybride cybercriminels mehr als glücklich, die Vorteile Ihrer expandierenden hybriden Umgebung zu nutzen - warum sollten sie auch nicht? So können sie in Ihre Umgebung eindringen, ihre Privilegien ausweiten, sich seitlich bewegen und ihre Angriffe unbemerkt ausführen.

Hybride Angreifer haben Spielraum

Was ist aus der Sicht eines Angreifers an einer wachsenden hybriden Bedrohungsoberfläche nicht zu mögen? Mehr cloud Oberflächen, mehr SaaS-Workloads, mehr Identitäten, mehr Raum zum Laufen, Verstecken und Angreifen. Wir wissen auch, dass cybercriminels in der Regel mehrere Angriffe über hybride Oberflächen startet, von denen viele von herkömmlichen Lösungen unentdeckt bleiben.

Unentdeckte Verweildauer bedeutet unentdecktes Verhalten, die Möglichkeit für den Angreifer, zu spähen und sich in normale Verhaltensmuster einzuschleichen, um potenziellen Datendiebstahl, Betriebsschäden, ransomware - alles, was dazu gehört - durchzuführen.

Aus diesem Grund geht es bei der Absicherung Ihrer expandierenden hybriden Umgebung nicht nur um die Effizienz Ihrer endpoint Verteidigung an sich, sondern auch um die Priorisierung von Sicherheitsmaßnahmen, die Ihr Unternehmen vor hybriden Bedrohungen schützen, die über die endpoint hinausgehen und das Unternehmen letztlich gefährden.

Darüber hinaus ist es kein Geheimnis, dass ständig neue hybride Angriffs-TTPs entwickelt und eingesetzt werden. cybercriminels tun, was cybercriminels tun. Werfen Sie einfach einen Blick auf alle aktuellen Taktiken und Techniken der Angreifer, die in der MITRE ATT&CK Wissensdatenbank.

Fünf gängige TTPs für hybride Angriffe

Es gibt eine Handvoll hybrider Angriffs-TTPs, die Angreifer aus einem einfachen Grund häufig verwenden - sie funktionieren. Die gute Nachricht ist, dass Sie, sobald Sie eine Vorstellung davon haben, wie sie funktionieren, Ihre Sicherheitspraktiken anpassen können, um sie zu stoppen. Zu diesem Zweck werden im Folgenden fünf gängige hybride Angriffs-TTPs vorgestellt, die Ihr Unternehmen bedrohen könnten, ohne dass Ihre endpoint Abwehrmaßnahmen jemals ausgelöst oder in Gang gesetzt werden. Schauen wir uns fünf Methoden an, die echte Angreifer verwenden, um über die endpoint hinaus zu gelangen.

Die unten aufgeführten TTPs sind Auszüge aus dem eBook: A Breakdown of Emerging Attacker Methods - laden Sie es kostenlos herunter und erfahren Sie alles über die einzelnen Angriffe und wie Sie die einzelnen Techniken nach der Kompromittierung in Ihrer Verteidigung priorisieren können.

1.

MFA-Umgehung: MFA (Multi-Faktor-Authentifizierung) sollte von allen Unternehmen als wirksames Mittel eingesetzt werden, um den unbefugten Zugriff auf Konten zu verhindern, wenn ein Kennwort kompromittiert wurde, aber Angreifer arbeiten immer noch daran, Identitäten anderweitig preiszugeben.

Verwendung hybrider Angreifer: Der Bedrohungsakteur Lapsus$ ist eine gut finanzierte Cybercrime-Gruppe, die sich auf ransomware und Daten mit Techniken in ransomware playbooks konzentriert. Lapsus$ verwendet kompromittierte Anmeldedaten, in einigen Fällen durch den Kauf von VPN-Zugang, um MFA zu umgehen. Sie können versuchen, eine Verbindung zu endpoint herzustellen, das Netzwerk auszuspähen, sich seitlich über RDP (Remote Desktop) zu bewegen und lokale Rechte zu erweitern. Nachdem sie MFA umgangen haben, zeigen Berichte, dass Lapsus$ es auf privilegierte Anmeldeinformationen abgesehen hat und auf Azure AD (jetzt Entra ID), M365 und SharePoint zugreift, während sie an der Exfiltration arbeiten. Um diese Art von Angriffen zu stoppen, muss man in der Lage sein, die Methoden der Angreifer nach der Kompromittierung zu priorisieren.

Hier finden Sie eine einfache Möglichkeit, das Identitätsrisiko Ihres Unternehmens zu berechnen. Vectra-Rechner für Identitätsrisiken.

2.

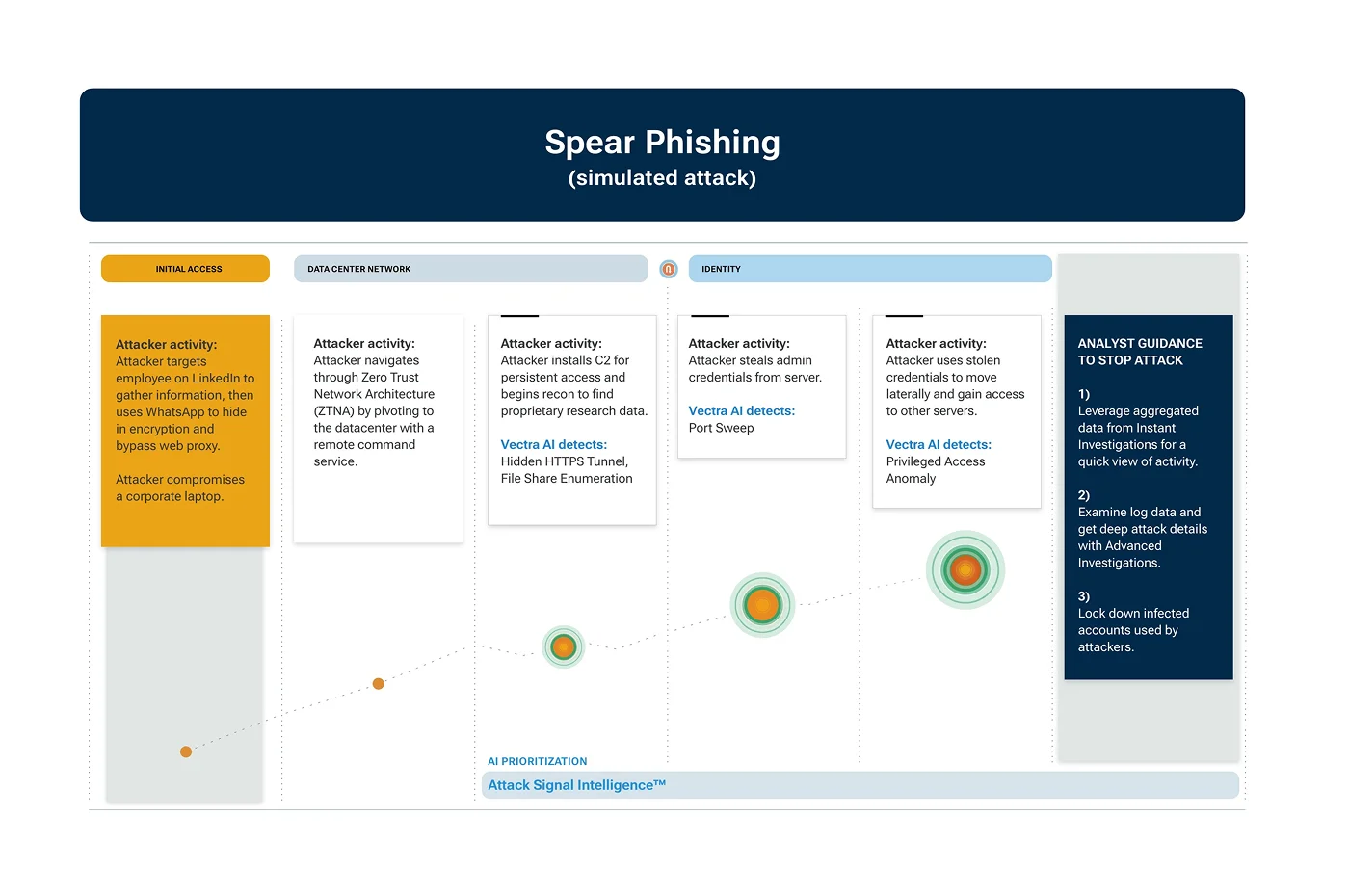

Spear Phishing: Eine gängige Technik, bei der Angreifer Informationen, die für eine Gruppe oder Einzelperson von Interesse sein könnten, als Köder verwenden, so dass die Zielperson eine Aktion durch Öffnen eines Anhangs oder Anklicken eines Links ausführt - und so letztendlich ihre Organisation bloßstellt.

Hybride Angreifer: cybercriminels wie Lazarus, eine staatlich geförderte nordkoreanische Cybercrime-Gruppe, die in der Vergangenheit Pharmafirmen wegen Patentdiebstahls ins Visier genommen hat, wird auch mit öffentlichkeitswirksamen Angriffen wie dem Einbruch bei Sony Pictures im Jahr 2014 und der Nutzung von Log 4j Exploits in Verbindung gebracht, um eine Sicherheitslücke bei der Remotecodeausführung auszunutzen. Berichten zufolge sammelte Lazarus Mitarbeiterinformationen aus LinkedIn-Konten und nutzte dann WhatsApp, um sich im verschlüsselten Datenverkehr zu verstecken und die Präventionssicherheit zu umgehen, um einen Firmenlaptop zu kompromittieren. Von dort aus könnte sich der Angreifer Zugang zu einem Rechenzentrum verschaffen oder ein Command-and-Control-System (C2) installieren, um einen dauerhaften Zugang zu erhalten und sich weiter zu bewegen. Die frühzeitige Erkennung und Priorisierung von Angreiferaktivitäten und Verhaltensmustern ist für Ihr Sicherheitsteam von entscheidender Bedeutung, um einen ähnlichen Angriff zu verhindern.

3.

Living Off the Land (LOTL): Diese Taktik wird häufig eingesetzt, um sich in die normale Netzwerkaktivität einzuschleichen und unauffällig zu operieren. Hybride Angreifer nutzen LOTL-Techniken, um sich in verschiedenen Umgebungen zu bewegen und nach der Kompromittierung länger zu verweilen.

Verwendung hybrider Angreifer: Volt Typhoon Ein vom chinesischen Staat gesponserter Bedrohungsakteur ist seit 2021 aktiv und hat es unter anderem auf kleine Heimnetzwerke wie Router, Firewalls und VPN-Hardware abgesehen. Volt Typhoon konzentriert sich auf das Sammeln von Benutzeranmeldeinformationen, um durch eine Vielzahl von LOTL-Techniken so lange wie möglich unbemerkt Zugang zu erlangen und zu behalten. Nach dem Eindringen umfassen die Taktiken unter anderem Command-and-Control- (C2) und Aufklärungsmethoden, um Informationen zu sammeln. Ein integriertes Angriffssignal mit verhaltensbasierter Erkennung und KI-gesteuerter Priorisierung ist der Schlüssel zur Unterbindung dieser Art von Angriffen.

Wie funktioniert Befehls- und Kontrolltechniken (C2) Techniken funktionieren?

4.

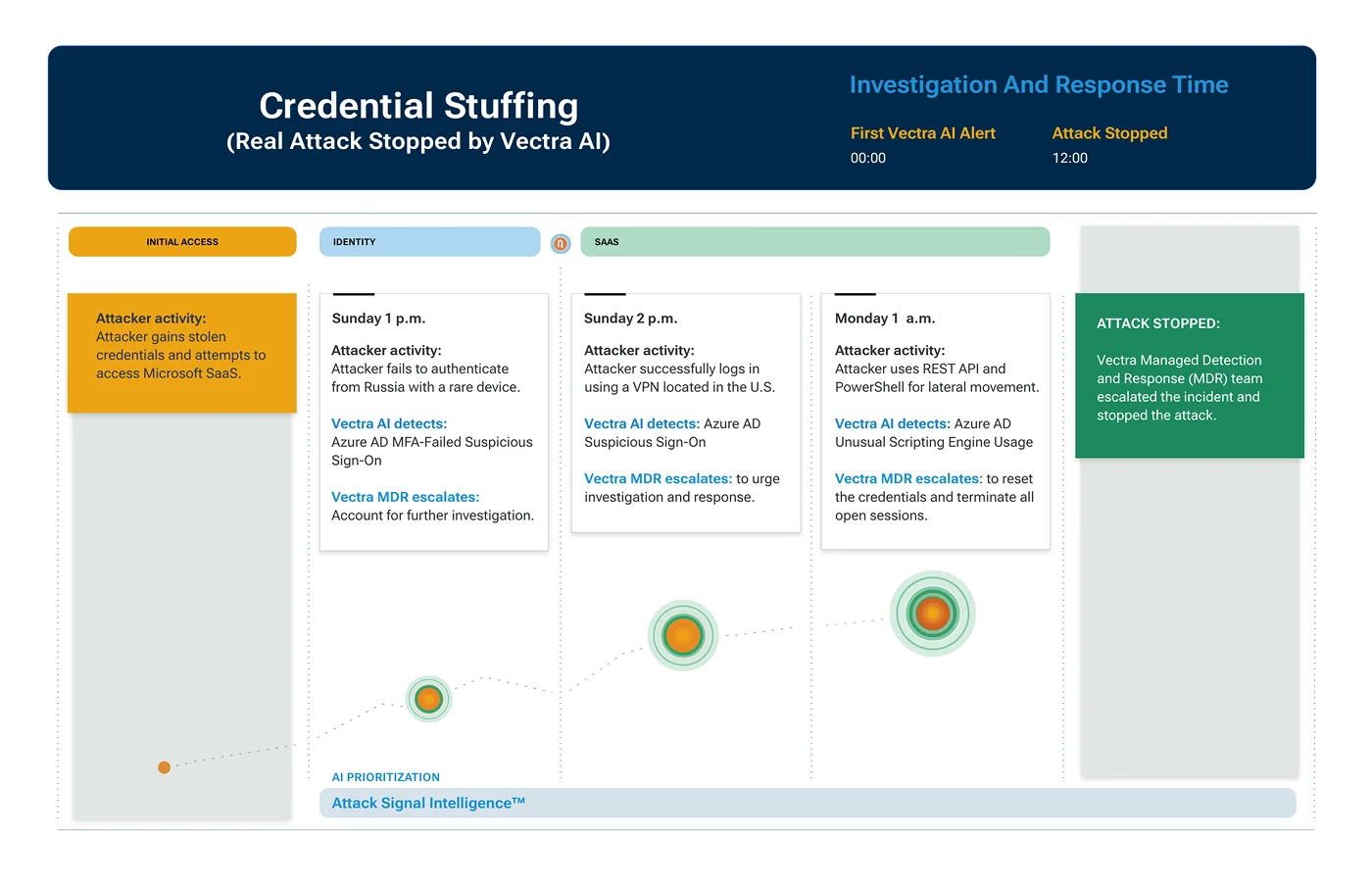

Credential Stuffing: Angreifer sind immer auf der Suche nach Möglichkeiten, sich zu authentifizieren - und gestohlene Anmeldedaten ermöglichen ihnen dies zu tun. Credential Stuffing ist eine Brute-Force-Technik, die auftreten kann, wenn Angreifer in den Besitz von Benutzeranmeldeinformationen gelangen (möglicherweise, wenn diese nach einer Kompromittierung entsorgt und/oder online verkauft werden) und automatisierte Tools verwenden, um sich zu authentifizieren und Zugriff zu erhalten. Da beim Credential Stuffing in der Regel mehrere Authentifizierungsversuche unternommen werden, haben Sicherheitsteams die Möglichkeit, fehlgeschlagene Anmeldeversuche mit den richtigen Tools zu erkennen.

Verwendung hybrider Angreifer: Das Vectra MXDR-Team hat vor kurzem auf einen Angriff reagiert, bei dem ein in Russland ansässiger Angreifer gestohlene Anmeldedaten erlangte und mehrere erfolglose Anmeldeversuche unternahm, um sich zu authentifizieren. Der Angreifer verschaffte sich schließlich über ein in den USA ansässiges VPN Zugang und bewegte sich schnell seitlich, um auf SaaS-Systeme zuzugreifen. Auch hier ist ein integriertes Angriffssignal zur Erkennung und Priorisierung des Angreiferverhaltens nach der Kompromittierung zusammen mit einem Reaktionsplan der Schlüsselfaktor, um diese Art von Angriff zu stoppen.

5.

Zero-Day Ausnutzen: Eine der häufigsten Möglichkeiten für Angreifer, hybride Umgebungen auszunutzen, ist der Angriff auf Systeme mit einer nicht identifizierten oder nicht gepatchten Schwachstelle. Um noch einen Schritt weiter zu gehen: Wenn eine Schwachstelle unbekannt ist oder ohne bestehenden Patch existiert, ist es wahrscheinlicher, dass Angreifer die Schwachstelle ausnutzen, um erfolgreich zu sein.

Nutzung durch hybride Angreifer: Zero-Day Schwachstellen liegen außerhalb der typischen IT-Abdeckung, wenn sie nicht gepatcht werden oder unbekannt sind. Wenn dies der Fall ist, haben Angreifer einen einfachen Weg, sie auszunutzen und Ihre hybride Umgebung zu kompromittieren, Daten zu stehlen oder sich einem Ziel zu nähern. Aufgrund der unbekannten Natur einer Zero-Day Schwachstelle werden präventive Sicherheitsmaßnahmen einen Angreifer, der die Schwachstelle ausnutzt, nicht erkennen - was die Notwendigkeit unterstreicht, das Verhalten von Angreifern, die bereits in Ihren Systemen aktiv sind, zu erkennen und zu priorisieren, bevor Schaden entsteht.

Wie genau eine zero-day Schwachstelle von hybriden Angreifern genutzt werden kann, erfahren Sie im Vectra AI Threat Briefing: Hybride Cloud Angriffe:

Wie lassen sich hybride Angriffe abwehren, die über endpoint hinausgehen?

In jedem der oben beschriebenen und im eBook beschriebenen Angriffsszenarien umfasst eine erfolgreiche Verteidigung drei entscheidende Elemente:

Abdeckung: Hybride Angreifer versuchen nicht nur, eine Oberfläche auszunutzen, was bedeutet, dass Ihr Angriffssignal alle hybriden Angriffsoberflächen abdecken muss.

Klarheit: Ein integriertes KI-gesteuertes Angriffssignal kann Angreifermethoden nach der Kompromittierung erkennen und priorisieren, sodass Ihr Team weiß, was bösartig ist und welche Ereignisse Aufmerksamkeit erfordern.

Kontrolle: Eines der Angriffsbeispiele zeigte, wie ein Angriff zum Ausfüllen von Anmeldeinformationen durch ein verwaltetes Erkennungs- und Reaktionsteam gestoppt wurde. Der Schlüssel dazu ist eine 24x7x365-Reaktionskontrolle, unabhängig davon, ob diese intern oder von einem externen Team verwaltet wird.

Jede Umgebung stellt die Verteidiger vor einzigartige Herausforderungen, aber Angreifer zu stoppen, muss nicht übermäßig kompliziert sein. Wir wissen, dass hybride Angreifer versuchen werden, Schwachstellen in bestehenden Sicherheitstools auszunutzen, über mehrere Oberflächen anzugreifen, sich in normalen Aktivitäten zu verstecken, gestohlene Anmeldedaten zu verwenden und alle anderen möglichen Mittel einzusetzen.

Vergessen Sie nicht, das kostenlose eBook herunterzuladen : A Breakdown of Emerging Attacker Methods " herunterzuladen, um zu erfahren, wie Sicherheitsteams das Verhalten von Angreifern nach einer Kompromittierung erfolgreich priorisieren. Oder werfen Sie einen Blick auf die zugehörige Infografik.