Ich weiß nicht, wie es Ihnen geht, aber wenn ich höre, wie sich die heutigen hybriden Angreifer (dazu gleich mehr) verhalten, schweifen meine Gedanken direkt ins Tierreich. Unerbittliche Taktik mit Raum für große Reichweite. Sie sind der Honigdachs. Ein Schlangenbiss oder ein paar hundert Bienenstiche können ihren Angriff für einen Moment verzögern, aber sie werden einen Weg finden, den gesamten Bienenstock auszuschalten oder zu warten, bis das Gift nachlässt, um ihren Appetit zu stillen.

Glücklicherweise müssen Sie mit mir nicht allzu weit in die Subsahara-Region vordringen, denn wir haben uns genau angesehen, was Cyber-Angreifer nach der Kompromittierung tatsächlich tun – wie sie sich bewegen, welche Taktiken sie anwenden, um voranzukommen, und was es braucht, um sie zu stoppen, sobald sie sich bereits Zugang verschafft haben. Unsere veröffentlichten Angriffsanatomien sind eine einfache Möglichkeit, um zu sehen, was während eines Cyberangriffs tatsächlich passiert – und sie halten mich auch davon ab, Angriffsverläufe zu diskutieren, ohne Bilder von Graslandräubern zu verwenden.

Um auf Kurs zu bleiben, haben wir uns kürzlich fünf Beispiele für hybride Angriffe im E-Book: A Breakdown of Emerging Attacker Methods genauer angesehen, um zu sehen, wie die Angreifer von heute infiltrieren, Privilegien ausweiten, sich lateral bewegen und ihre Angriffe vorantreiben. Sie können die behandelten Angriffsdetails verwenden, um eine gute Vorstellung davon zu bekommen, was Angreifer nach der Kompromittierung tun, da wir ihre Taktiken darauf ausgerichtet haben MITRE ATT&CK und zeigt gleichzeitig, wo jede Taktik erkannt und priorisiert werden kann, mit der Möglichkeit, früher im Angriffsverlauf zu stoppen. Lassen Sie uns in diesem Blog auf einige der wichtigsten Erkenntnisse eingehen.

Wir fühlen mit – die Abwehr hybrider Angriffe ist extrem schwierig

Lassen Sie uns zunächst erklären, was wir unter einem hybriden Angriff verstehen.

Der Hauptfaktor ist, dass Angreifer dies zu ihrem Vorteil ausnutzen, da Unternehmen jetzt hybrid sind und alle Angriffe jetzt hybride Angriffe sind. Mehr über dieses Konzept erfahren Sie von Mark Wojtasiak (alias Woj), VP of Product von Vectra AI, in seinem jüngsten Beitrag.

Einige der häufigsten Merkmale, die das Stoppen hybrider Angriffe erschweren, sind die Art und Weise, wie sie die Prävention umgehen, Identitäten kompromittieren, Berechtigungen erhöhen und sich verstecken, um sich lateral über Domänen hinweg zu bewegen – oft mit hoher Geschwindigkeit. In vielen Fällen gießen Sicherheitstools Öl ins Feuer. Im Durchschnitt erhalten SOC-Teams 4.484 Warnungen pro Tag, von denen mehr als zwei Drittel (67 %) ignoriert werden, so der Bericht "State of Threat Detection 2023 ". Wie Mark es ausdrückt, ist es, als würde man versuchen, "die Nadel" in einem Stapel Nadeln zu finden.

Tatsächlich gaben 97 % der Analysten desselben Berichts an, dass sie sich Sorgen machen, ein relevantes Ereignis zu verpassen, weil es in einer Flut von Warnungen begraben ist. Wir haben dies oft als die "Spirale des Mehr" bezeichnet – mehr Angriffsfläche, mehr Gefährdung, mehr Lücken, mehr tote Winkel, die zu mehr Tools, mehr Erkennungen, mehr Warnungen und mehr Fehlalarmen führen. Die Spirale erzeugt eine unüberschaubare Menge an Lärm und Arbeit für SOC-Teams, die hybride Angreifer zu ihrem Vorteil nutzen, um sich zu verstecken, sich seitlich zu bewegen und ihre Angriffe voranzutreiben. Was spielt es für eine Rolle, wie viele Erkennungen oder Warnungen Sie haben, wenn die meisten von ihnen nicht behoben werden können?

Hybride Angriffe finden auf mehreren Oberflächen statt

Da die Umgebungen jetzt hybrid sind, gibt es überall Bedrohungen, wo Sie tätig sind. Vielleicht ist es nicht nur das Rechenzentrum, sondern auch Ihre öffentliche cloud, SaaS, IaaS, PaaS, Identitätsinstanzen, Endpunkte usw., die Angreifern Möglichkeiten zur Kompromittierung bieten? Jeder Angriff, den wir in diesem E-Book beschrieben haben, umfasst mehrere Angriffsflächen. Beispielsweise wird ein Angreifer davon abgehalten, eine endpoint zu kompromittieren, wenn Sie über EDR (endpoint detection and response) verfügen, aber das bedeutet nicht, dass er nicht versuchen wird, sich über einen anderen Weg einen Weg zu bahnen oder den Schutz von endpoint komplett zu umgehen. Das kann mit gestohlenen Zugangsdaten geschehen, durch VPN-Zugang, vielleicht auch mit beidem oder mit etwas ganz anderem - der Schlüssel, um sie zu stoppen, liegt darin, wie schnell Sie in der Lage sind, sie zu erkennen, wenn sie schon drin sind.

Hybride Angriffe sind identitätsbasierte Taktiken

Ähnlich wie jeder der fünf bewerteten Angriffe mehrere Angriffsflächen umfasst, wurden bei allen fünf Angriffen auch gestohlene Administrator-Anmeldedaten oder Passwörter genutzt. Im Threat Horizons Report 2023 von Google Cloud wird festgestellt, dass "Probleme mit Anmeldedaten weiterhin eine ständige Herausforderung darstellen und für mehr als 60 % der Kompromittierungsfaktoren verantwortlich sind." Da wir immer mehr über identitätsbasierte Angriffe erfahren, wirkt sich das wachsende hybride Unternehmen auch auf unsere Fähigkeit als Verteidiger aus, jede Identität zu schützen. Selbst mit MFA (Multi-Faktor-Authentifizierung), einer effektiven Methode, um den unbefugten Zugriff auf Konten zu verhindern, wenn ein Passwort kompromittiert wurde, finden Angreifer andere Wege, um Identitäten zu entlarven. Scattered Spider ist einer, der diese Nuss effektiv geknackt hat. Unabhängig davon, wie eine Identität kompromittiert wird - sei es durch Speerangriffe phishing oder durch neuere KI-gesteuerte Methoden - wird es wieder darauf ankommen, wie schnell eine Identitätskompromittierung erkannt und priorisiert wird, um sie zu stoppen.

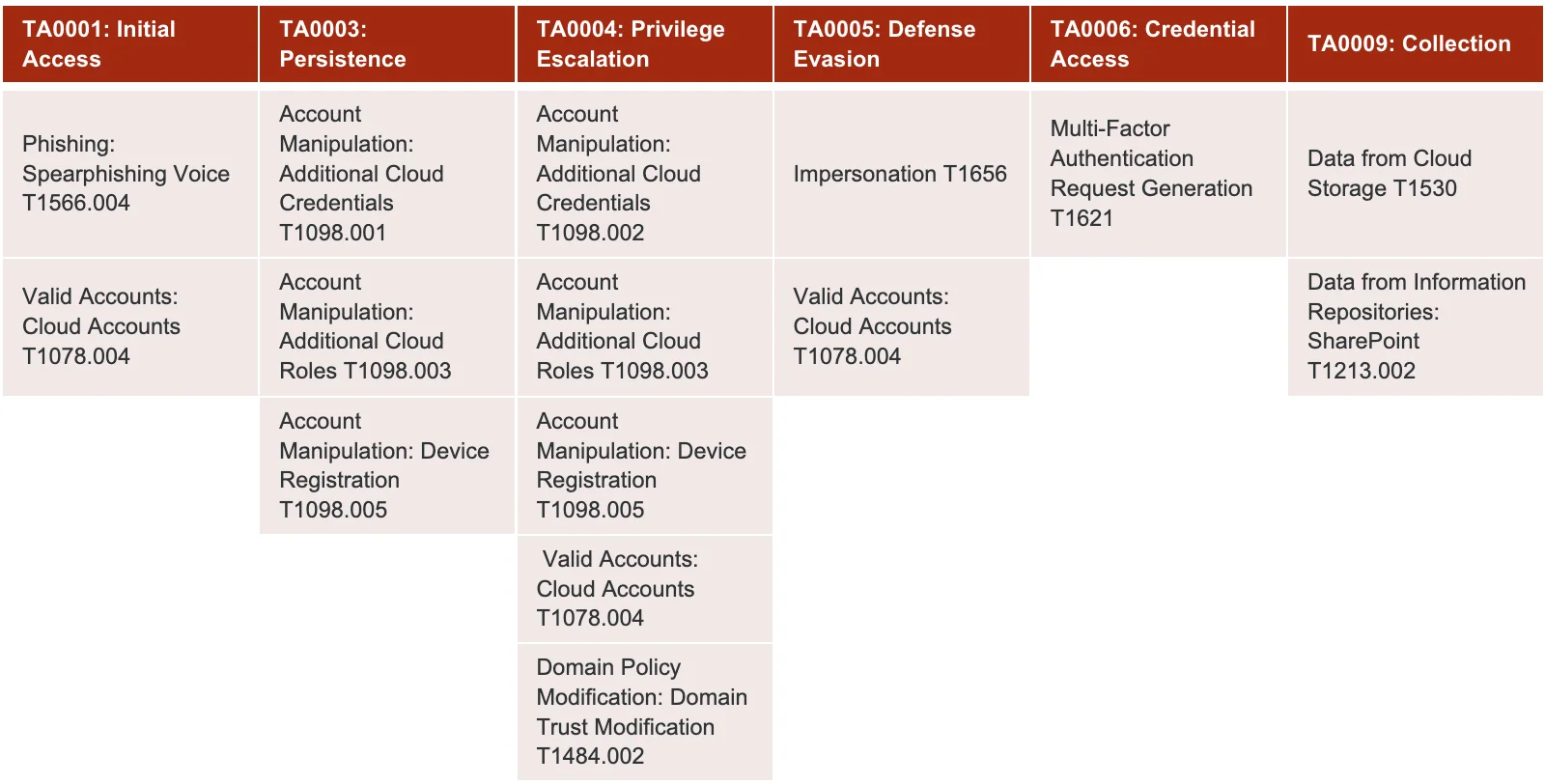

Das folgende Diagramm zeigt einige verschiedene Ansichten der dokumentierten cloud Identitätstechniken.Weitere Informationen zu diesem Thema finden Sie unter Vectra AIim aktuellen BlogScattered Spider threat briefing.

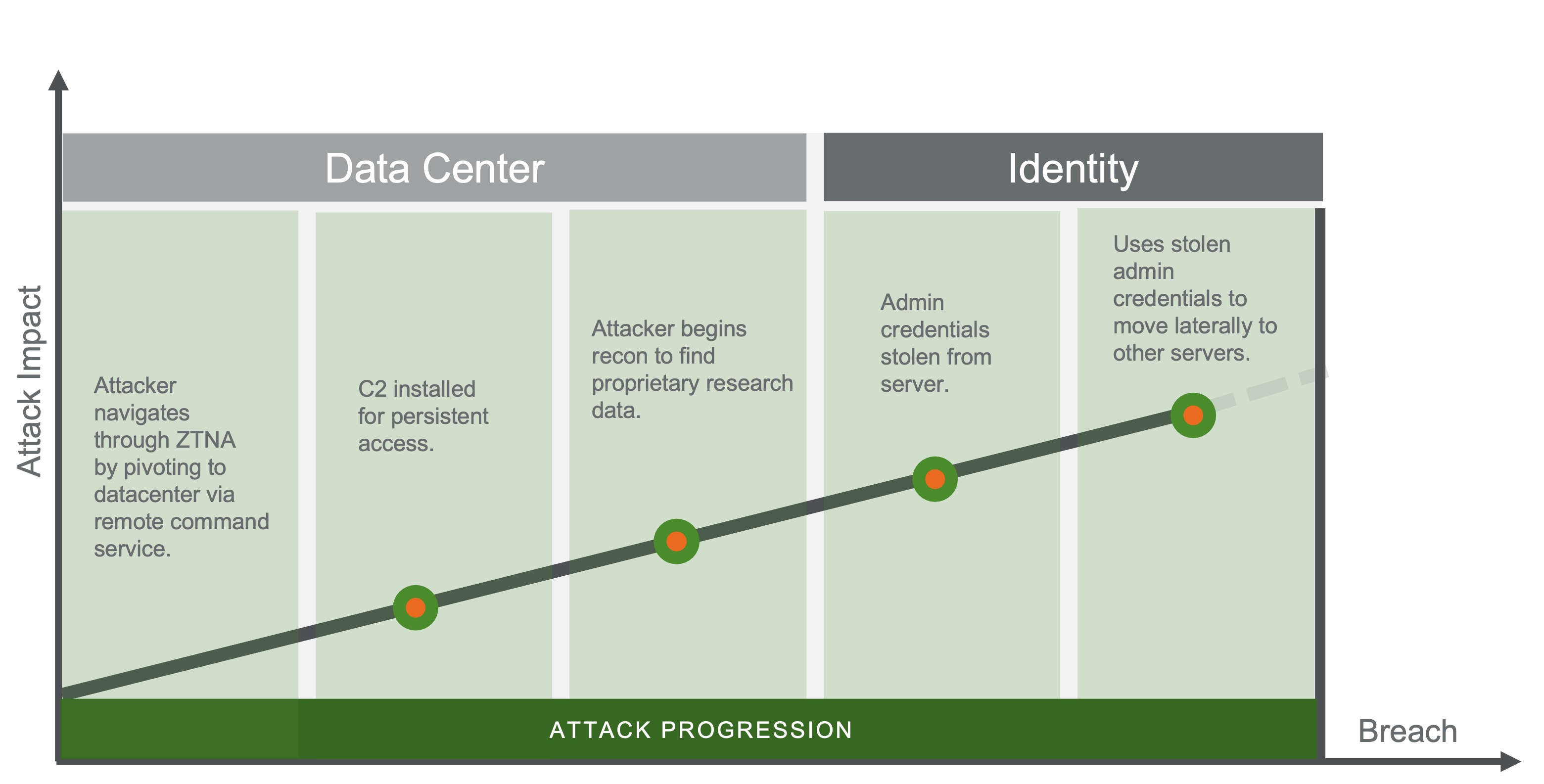

Hybride Angreifer verstecken sich, um nach der Kompromittierung zu gedeihen

Woj, VP of Product bei Vectra AI , sagt oft: "Sicherheit denkt in einzelnen Angriffsflächen, aber Angreifer denken in einer riesigen hybriden Angriffsfläche." Es wird berichtet, dass 25 % aller Cyberangriffe seitliche Bewegungen beinhalten. Das bedeutet nichts anderes, als dass sich ein Angreifer durch Ihre hybride Umgebung bewegt. Nach dieser Definition ist die Statistik wahrscheinlich viel höher als 25 %. Die meisten der von uns untersuchten Angriffe beinhalten irgendeine Form der lateralen Bewegung. Im Allgemeinen finden Angreifer heraus, wie sie sich von einer Angriffsfläche zur anderen bewegen können, verschaffen sich Zugangsdaten, um sich unauffällig zu verhalten, leben in der Provinz oder bewegen sich, wo immer sie können, mit dem Zugang, den sie haben, um Aufklärung zu betreiben und etwas über die Umgebung zu erfahren. Die seitliche Bewegung ist nur ein Beispiel, aber die Quintessenz ist, dass man hybride Angreifer nur dann aufhalten kann, wenn man - Sie haben es erraten - in der Lage ist, sie zu erkennen, zu priorisieren und zu stoppen, wenn sie bereits im System sind, egal wo sie sind.

Hybride Angriffe können gestoppt werden... Früh in ihrer Entwicklung

Wir wissen, warum sie schwer zu finden sind, wir wissen, was sie tun wollen (sich Zugang verschaffen, Anmeldeinformationen stehlen, sich seitlich bewegen, um voranzukommen und letztendlich Schaden anzurichten) und wir wissen, dass das Hinzufügen weiterer Warnungen zur Warteschlange der SOC-Analysten das Problem nicht lösen wird – wir können nicht alle ansprechen, die wir haben (wer könnte die Zahl 4.484 vergessen?). Manchmal geben uns die Tools, die wir haben, das Gefühl, dass wir abgesichert sind, aber das muss nicht unbedingt wahr sein, da 71 % der SOC-Analysten zugeben, dass ihr Unternehmen möglicherweise kompromittiert wurde und sie noch nichts davon wissen. Das schreit nicht gerade nach Zuversicht.

Wenn wir uns jedoch die Beispiele für hybride Angriffe ansehen, die aufgeschlüsselt wurden, können Sie feststellen, dass es zwar immer noch Erkennungen gibt, die vor verschiedenen Angreifermethoden warnen, diese jedoch priorisiert werden, damit die Verteidiger über die richtigen Informationen verfügen, um sicher mit der richtigen Aktion zur richtigen Zeit zu reagieren. Es gibt einen Unterschied zwischen einer weiteren Erkennung und einem Angriffssignal, das SOC-Verteidiger wissen lässt, wie, wann und wo etwas passiert, das dringend Aufmerksamkeit, Zeit und Talent erfordert.

Wenn Sie einen tieferen Einblick in die Aktivitäten hybrider Angreifer erhalten möchten, werfen Sie einen Blick auf das kostenlose E-Book oder entdecken Sie, wie Sie mit einem KI-gesteuerten Angriffssignal über die Erkennung hinausgehen können.