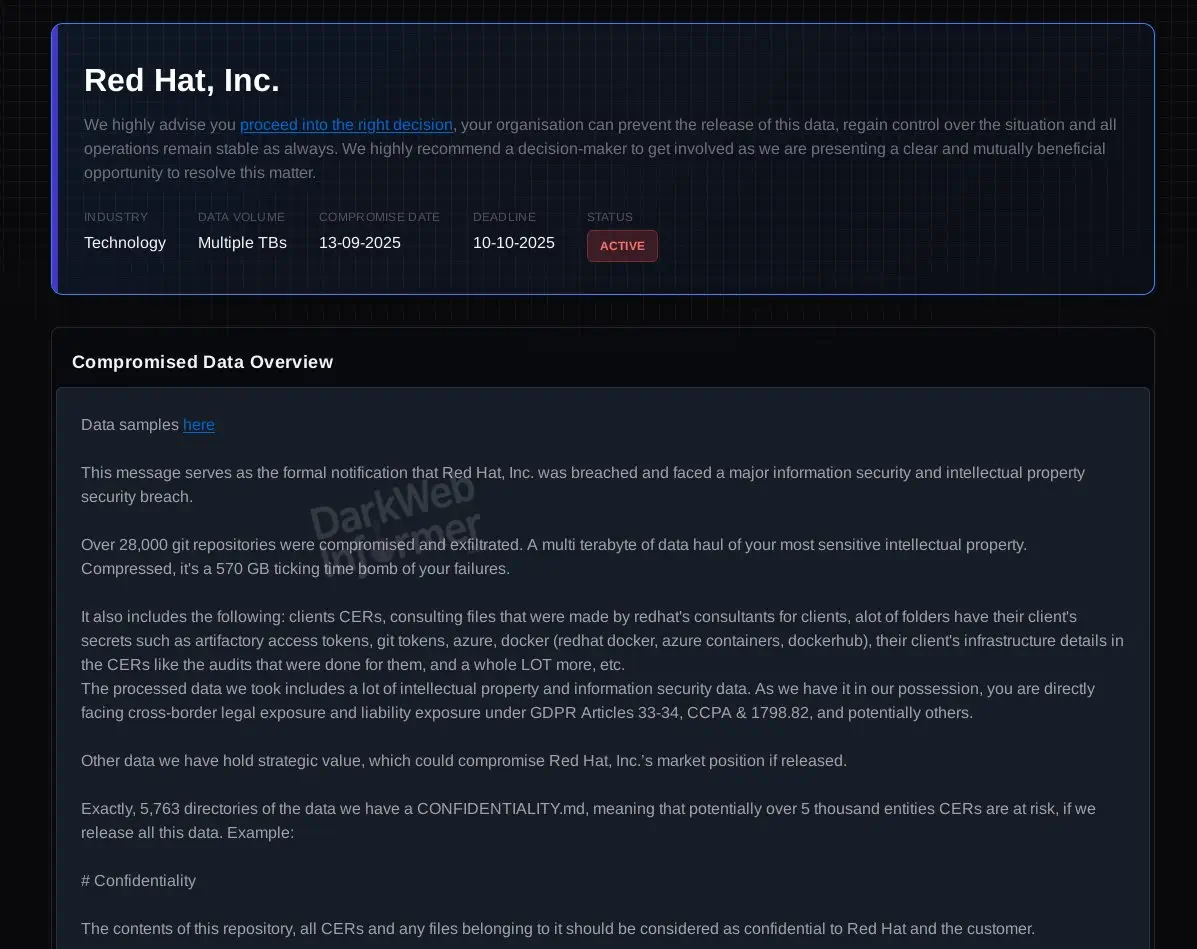

Eine Erpressergruppe, die sich selbst das Crimson Collective behauptet, fast 570 GB an komprimierten Daten aus der selbstverwalteten GitLab-Instanz von Red Hat gestohlen zu haben. Unter den Dateien befanden sich rund 800 Customer Engagement Reports (CERs), Dokumente, die oft sensible Infrastrukturdetails, Authentifizierungstoken und Konfigurationsdaten von Kundenumgebungen enthalten.

Diese Art von Daten bietet Angreifern eine fertige Blaupause, um in nachgelagerte Kundennetzwerke einzudringen, was die Auswirkungen weit über den ersten Einbruch hinaus vergrößert. Die potenziellen Auswirkungen sind branchenübergreifend. Die Gruppe veröffentlichte ein Verzeichnis mit bekannten Unternehmen aus den Bereichen Finanzen, Gesundheitswesen, Einzelhandel, Behörden und Verteidigung.

Red Hat GitLab Sicherheitslücke erklärt: Was geschah

RedHat hat bestätigt, dass ein Unbefugter auf Daten seiner selbstverwalteten GitLab-Instanz zugegriffen und diese kopiert hat. Das Unternehmen betonte, dass der Verstoß auf die Beratungsabteilung beschränkt war und nicht das breitere Produkt-Ökosystem oder die Software-Lieferkette betroffen war.

Die Angreifer behaupten jedoch, dass sie Authentifizierungs-Token, Datenbank-URIs und private Details sowohl im Code als auch in CERs gefunden haben und dass diese genutzt wurden, um in Kundenumgebungen einzudringen. Während Red Hat den Vorfall eingedämmt hat und die betroffenen Kunden benachrichtigt, hat die Gruppe bereits Repository- und CER-Listen veröffentlicht, die bis ins Jahr 2020 zurückreichen.

Wer ist das Crimson Collective (und wie es mit den verstreuten Hunters verbunden ist)

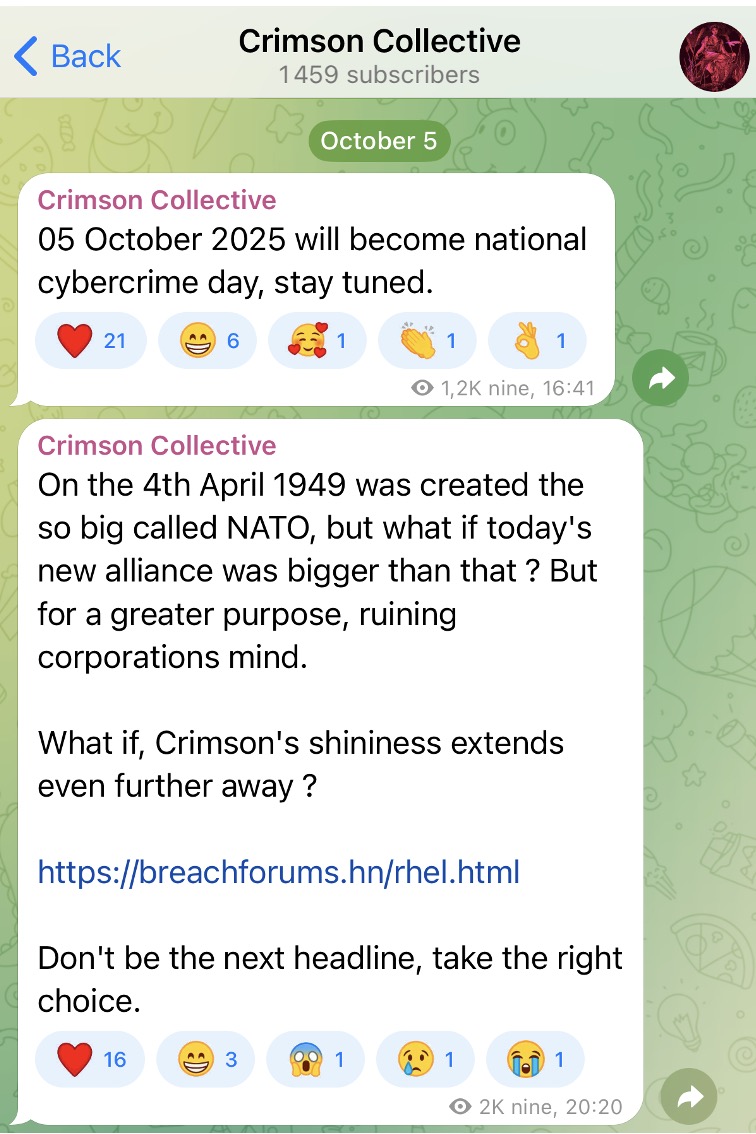

Das Crimson Collective ist eine neu aufgetauchte Cyber-Erpressergruppe, die erstmals Ende September 2025 in Erscheinung trat. Ihre Taktik ist eine Kombination aus Werbegags und schwerwiegenden Einbrüchen. Sie nutzen einen Telegram-Kanal, um gestohlene Daten zu verbreiten und ihre Opfer unter Druck zu setzen. Bevor die Gruppe Red Hat ins Visier nahm, verunstaltete sie eine Nintendo-Webseite, um auf ihre Präsenz aufmerksam zu machen. Kurz darauf übernahm die Gruppe die Verantwortung für einen Einbruch bei Claro Colombia und behauptete, Millionen von Kundendaten gestohlen zu haben.

Im Gegensatz zu nationalstaatlichen Akteuren gibt Crimson Collective offen zu, dass es ihnen um finanziellen Gewinn geht.

Update 05/10/25: Das Crimson Collective scheint nun mit Scattered LAPSUS$ Hunters zu kooperieren . Durchgesickerte Materialien zeigen, dass einige der von Crimson gestohlenen Red-Hat-Daten auf der Website von Scattered LAPSUS$ Hunters aufgetaucht sind, und öffentliche Nachrichten deuten auf eine Zusammenarbeit zwischen den beiden Organisationen hin. Obwohl Scattered LAPSUS$ Hunters Anfang letzten Monats in einem Abschiedsbrief ankündigte, dass sie "untertauchen" würden, blieben Sicherheitsforscher skeptisch.

Das Crimson Collective ist vielleicht keine völlig neue Einheit (vielleicht der neue Name von The Com?).

Warum das Crimson Collective Red Hat ins Visier nahm

Consulting-Repositories enthalten oft kundenspezifische Konfigurationen, Bereitstellungsdetails und privilegierte Zugriffstoken. Für Angreifer ist dies nicht nur ein Datendiebstahl, sondern auch ein Einfallstor für mehrere Unternehmen auf einmal.

Beispiele dafür, was Repositories und Konsultationsdokumente enthüllen können:

- Festcodierte Geheimnisse und Authentifizierungstoken

- Infrastructure-as-code offenbart die Netztopologie

- Dienstkonten mit privilegierten Rechten

- Projektspezifikationen mit detaillierten Angaben zum Kundenumfeld

Dies macht Beratungsartefakte zu einem hochwertigen Ziel. Ein erfolgreicher Verstoß kann sich auf Hunderte von Unternehmen auswirken, die dem Beratungsanbieter vertraut haben.

Wie sich der Einbruch bei Red Hat Consulting auf Kunden auswirkt

Für Kunden, die in diesen CERs genannt werden, sind die Risiken sehr real. Gestohlene Authentifizierungs-Tokens oder offengelegte Konfigurationsdetails können Angreifern Tür und Tor öffnen:

- Kompromittierung von Identitäten und unbefugter Systemzugang

- Spätere Verlagerung von kritischen Infrastrukturen

- Daten stehlen, Dienste stören oder Erpressungskampagnen starten

Die Herausforderung ist die Sichtbarkeit (und selbst das Crimson Collective ist sich darin einig!). Herkömmliche Tools sind darauf ausgelegt, bekannte Bedrohungen an der Peripherie zu blockieren. Aber mit gestohlenen Anmeldeinformationen sehen Angreifer wie Insider aus. Bis ihre Aktivitäten bemerkt werden, ist der Schaden möglicherweise schon angerichtet.

Wenn Sie Kunde von Vectra AI sind, sollten Sie auf folgende Punkte in Ihrer Umgebung achten:

- Ungewöhnliche Verwendung von Authentifizierungs-Tokens oder Dienstkonten, insbesondere außerhalb der üblichen Arbeitszeiten oder geografischen Grenzen.

- Anzeichen für Aufklärungsaktivitäten gegen Ihr Active Directory, Ihre cloud oder Ihr internes Netzwerk.

- Ungewöhnliche seitliche Bewegungen, insbesondere von Konten, die an Beratungsprojekte oder administrativen Zugang gebunden sind.

- Indikatoren für das Staging oder die Exfiltration von Daten, z. B. große Übertragungen oder Komprimierungsereignisse von atypischen Hosts.

Vectra AI profitieren von KI-gesteuerten Echtzeit-Erkennungen, die diese Verhaltensweisen sichtbar machen, selbst wenn die Angreifer legitim erscheinen.

Wie Vectra AI sieht, was andere Tools übersehen

Die meisten Sicherheitstools stoppen bekannte Bedrohungen oder blockieren bösartige Dateien. Dieser Ansatz versagt, wenn Angreifer mit gültigen Anmeldeinformationen oder gestohlenen Beratungsartefakten ausgestattet sind. In diesen Fällen verschaffen sie sich vertrauenswürdigen Zugang und herkömmliche Verteidigungsmaßnahmen können Angreifer und Mitarbeiter nur schwer unterscheiden.

Die Vectra AI verfolgt einen anderen Ansatz. Sie erkennt Verhaltensweisen, die Angreifer nicht verbergen können, wie z. B. Erkundung, Missbrauch von Anmeldeinformationen, Seitwärtsbewegungen, Ausweitung von Berechtigungen und Exfiltration. Durch die kontinuierliche Analyse des Identitäts- und Netzwerkverkehrs deckt Vectra AI die subtilen, aber konsistenten Signale der Kompromittierung auf, die andere Tools übersehen.

Für Sicherheitsteams ist dies von großem Nutzen:

- Weniger blinde Flecken: Vollständiger Einblick in Identitäts-, cloud, SaaS- und lokale Netzwerke, ohne dass Agenten erforderlich sind.

- Schnellere Klarheit: KI-gesteuerte Erkennung, die Fehlalarme und Ermüdungserscheinungen vermeidet.

- Umsetzbare Informationen: Klare Informationen darüber, was passiert, wo es passiert und wie darauf zu reagieren ist.

Mit Vectra AI können Angreifer zwar Dokumente und Token stehlen, aber sie können nicht unentdeckt in Ihrer Umgebung operieren.

Sehen Sie sich an, wie Vectra AI AI Ihr bestehendes Technologiepaket ergänzt, indem Sie sich unsere selbstgeführte Demo ansehen, oder setzen Sie sich gleich mit uns in Verbindung, wenn Sie glauben, dass Ihr Unternehmen gefährdet sein könnte.