Ein genaues und gut durchdachtes Bedrohungsmodell ist notwendig, um sicherzustellen, dass die Erkennungsfunktionen eines Unternehmens gegen realistische und relevante Verhaltensweisen von Angreifern wirksam sind. Die Priorisierung von Verhaltensweisen, die von Angreifern verwendet werden, hat die größte Auswirkung auf die Sicherheitslage eines Unternehmens, da die am häufigsten auftretenden Bedrohungsmethoden berücksichtigt werden und Angriffe somit viel früher erkannt werden, bevor Schaden entsteht.

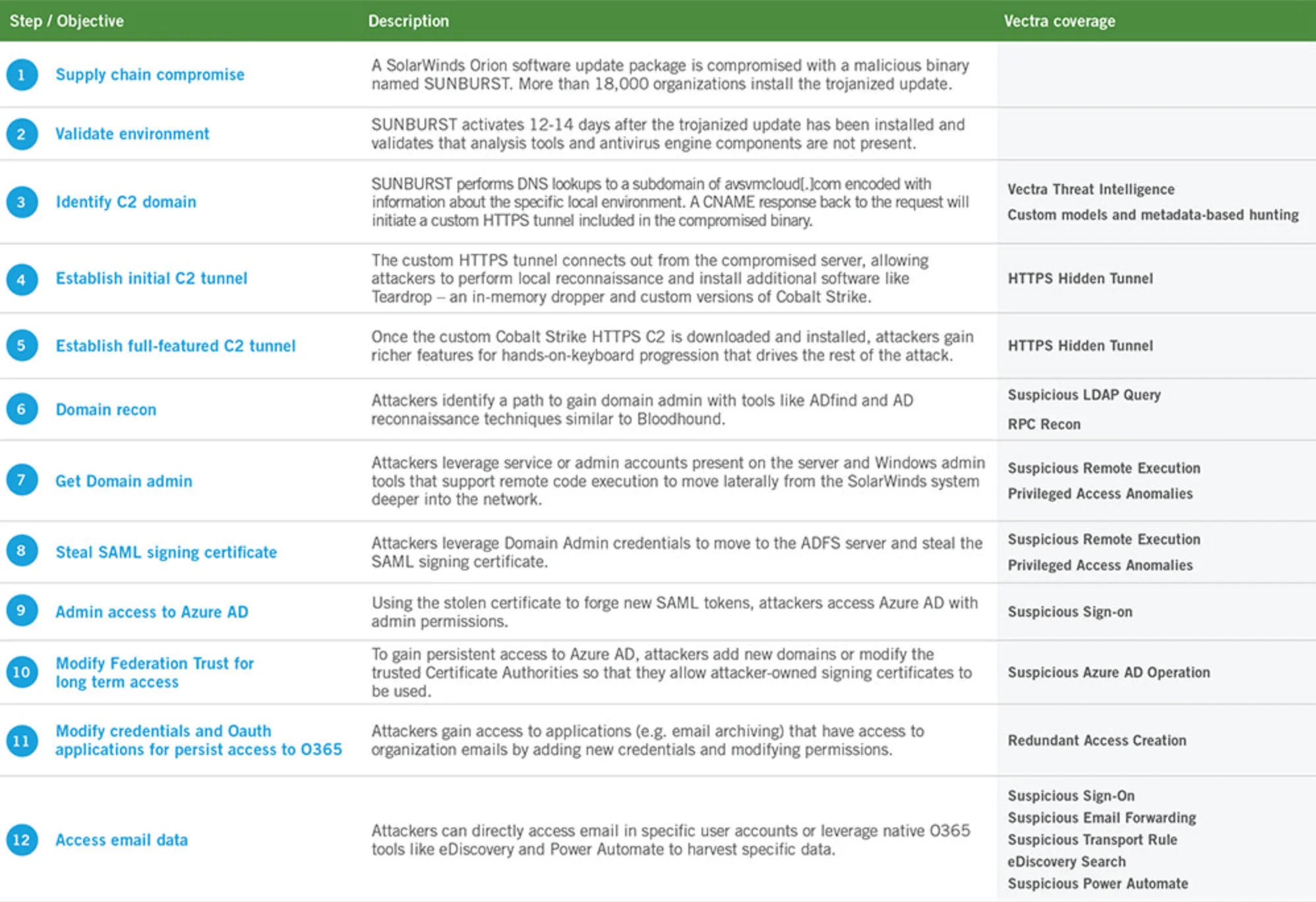

Ziel des SUNBURST-Angriffs war es, einen kontinuierlichen und unentdeckten Befehls- und Kontrollkanal (C2) zu einer vertrauenswürdigen und privilegierten Infrastruktur innerhalb des Rechenzentrums - SolarWinds - aufzubauen. Auf diese Weise erhielten die Angreifer ein privilegiertes Ausgangskonto und einen Dreh- und Angelpunkt, um den Angriff fortzusetzen.

Die Vectra-Forscher haben die Kompromittierung der SolarWinds-Lieferkette von der anfänglichen Backdoor bis hin zur Einrichtung eines dauerhaften Zugriffs in den Rechenzentren und cloud untersucht. Ein besonderer Schwerpunkt liegt dabei auf Microsoft Office 365, das ein Hauptziel der Angriffe gewesen zu sein scheint.

Anschließend haben wir durch die Analyse von cloud und Netzwerk-Metadaten, die von Vectra-Kundenumgebungen generiert wurden, auch Trends im internen Bewegungsverhalten ermittelt. Anhand dieser Daten können wir den Umfang und die Häufigkeit von Verhaltensweisen innerhalb von Unternehmen in verschiedenen Branchen und Regionen quantifizieren, unabhängig davon, ob es sich um gutartige, verdächtige oder bösartige und absichtliche Verhaltensweisen handelt. Die Kombination des Auftretens von Verhaltensweisen mit Techniken und Taktiken, die bei Angriffen wie SUNBURST verwendet werden, ermöglicht ein besseres Verständnis der Angriffsverhaltensmuster, die das größte Risiko für ein Unternehmen darstellen.

Analyse des Verhaltens von SUNBURST & SolarFlare

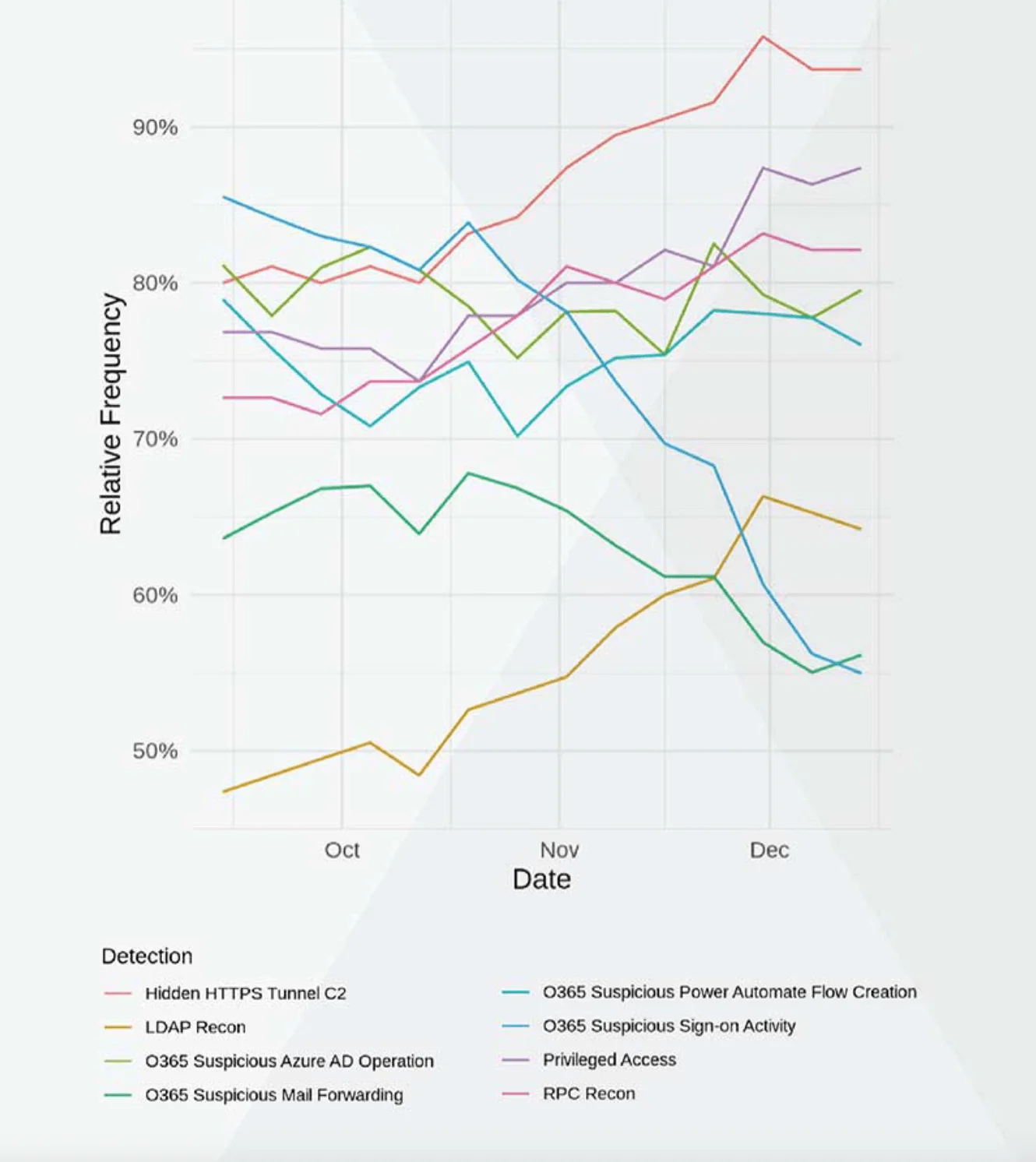

Die Forscher von Vectra analysierten cloud und Netzwerk-Metadaten von Oktober bis Dezember 2020 auf die Häufigkeit des Auftretens pro Woche und fanden heraus, dass alle Verhaltensweisen, die bei dem SUNBURST-Angriff verwendet wurden, in allen Branchen vorkamen. Jede Branche hat ein Profil von Netzwerk- und Benutzerverhalten, das sich auf bestimmte Geschäftsmodelle, Anwendungen und Benutzer bezieht. Durch aufmerksame Beobachtung können Angreifer diese Verhaltensweisen nachahmen und sich in sie einfügen, so dass sie schwer zu enttarnen sind.

Angreifer versuchen, ihre Präsenz im Rauschen und in der Komplexität der Umgebung ihres Ziels zu verbergen, indem sie legitime Mechanismen verwenden und bösartige Taktiken im normalen Netzwerkverkehr und in den Benutzeraktivitäten tarnen. Dies gibt dem Angreifer viel Zeit, diese Ziele zu erreichen, lange bevor seine Anwesenheit bekannt wird, wie die Tatsache beweist, dass SolarWinds am 4. September 2019 zum ersten Mal Zugriff hatte und mehr als ein Jahr später, am 12. Dezember 2020, über den Verstoß informiert wurde.

Das Auftreten von Verhaltensweisen ist zwar nicht gleichbedeutend mit einem Kompromiss, aber sie zeigen, dass diese Verhaltensweisen in Unternehmen heute vorkommen können und auch vorkommen.

Abbildung 2 zeigt den prozentualen Anteil der Organisationen, in denen Verhaltensweisen, die dem SUNBURST-Angriffslebenszyklus entsprechen, in den drei Monaten von Oktober bis Dezember 2020 mindestens einmal pro Woche aufgetreten sind. Die Untersuchung von Verhaltensdaten über einen breiten Satz von Organisationen im Laufe der Zeit ermöglicht es, zukünftige Häufigkeiten und Raten des Auftretens vorherzusagen. Insgesamt ist bei allen Verhaltensweisen bis auf drei bis Ende 2020 ein Aufwärtstrend zu verzeichnen. Es kann davon ausgegangen werden, dass die Tendenz dieser Verhaltensweisen bis ins Jahr 2021 ohne weitere Maßnahmen oder Veränderungen in den Organisationen gleich bleibt oder steigt.

So verzeichneten beispielsweise fast alle überwachten Organisationen Mitte Dezember irgendeine Form von versteckten HTTPS-C2-Aktivitäten, während es Anfang Oktober nur 80 % waren. Dies ist ein alarmierender Aufwärtstrend. Es gibt viele Arten von legitimen Tunneln, die von Finanzdienstleistern und anderen Unternehmen für den Datenaustausch in Netzwerken oder zwischen Anwendungen genutzt werden. Sie dienen oft als Kommunikationswege, mit denen Sicherheitskontrollen umgangen werden, um die Effizienz zu erhöhen. Leider sehen versteckte Tunnel, die von einem Angreifer für C2 verwendet werden, ähnlich aus und dienen einem anderen Zweck.

Verhalten in einen Kontext stellen

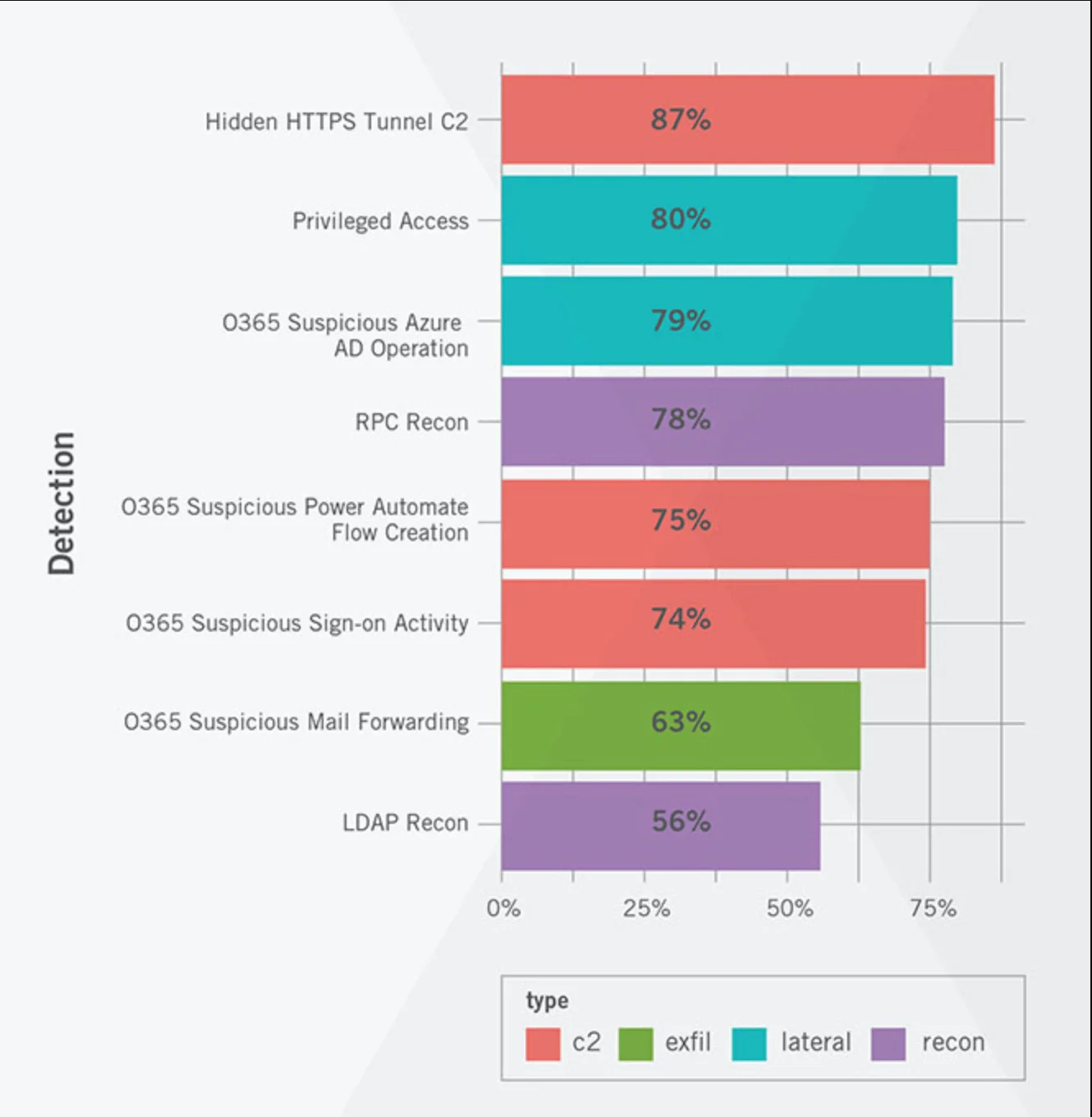

Um die Auswirkungen eines Verhaltens beurteilen zu können, muss man wissen, in welchem Stadium dieses Verhalten am wahrscheinlichsten auftritt. Abbildung 3 zeigt die durchschnittliche wöchentliche Häufigkeit jedes Verhaltens und die zugehörige Phase im Angriffslebenszyklus. Anhand einer hohen durchschnittlichen Häufigkeit des Auftretens lässt sich vorhersagen, ob ein Angreifer in Zukunft dieselbe Taktik (wie bei dem Angriff auf die Lieferkette von SolarWinds) anwenden wird. Je wahrscheinlicher das Auftreten, desto wahrscheinlicher der Erfolg.

Was bei der Betrachtung der durchschnittlichen relativen Häufigkeit pro Woche am meisten auffällt, ist die Kombination aus verdächtigen privilegierten Zugriffen und verdächtigen Azure AD-Operationen auf den Plätzen zwei und drei.

Der Missbrauch von privilegiertem Zugang ist ein wesentlicher Bestandteil von Lateral Movement , da er zu den wertvollsten Fähigkeiten und Informationen führt. Angreifer nutzen verschiedene Techniken wie gestohlene Anmeldeinformationen, Protokollmissbrauch, malware, phishing oder das bloße Erraten von einfachen und standardmäßigen Kontonamen und Passwörtern, um Zugang zu privilegierten Konten zu erhalten.

Selbst wenn Tools zur Verwaltung des privilegierten Zugriffs vorhanden sind, werden diese Konten nur selten direkt beaufsichtigt oder kontrolliert, wie sie verwendet werden. Diese fehlende Kontrolle stellt für Unternehmen das größte Risiko dar. Bei unsachgemäßer Verwendung können privilegierte Konten dazu verwendet werden, Daten zu stehlen, Spionage zu betreiben, ein Unternehmen zu sabotieren oder Lösegeld zu fordern.

Kontrolle und Minderung von Risiken

Verhaltensweisen, wie sie während des SUNBURST- und SolarFlare-Angriffs an den Tag gelegt wurden, kommen in allen Organisationen regelmäßig vor. Das Verständnis des Kontextes dieser Verhaltensweisen ist der Schlüssel zum Verständnis ihrer Auswirkungen und der Frage, ob Maßnahmen ergriffen werden müssen. Es ist von entscheidender Bedeutung, cloud-native und hybride cloud Umgebungen zu überwachen und festzulegen, wie Daten und Kontext aus beiden in umsetzbare Informationen für Sicherheitsanalysten korreliert werden können.

Das bedeutet, dass man nicht nur die Hosts überwachen, sondern auch verstehen muss, wie der Zugriff auf Berechtigungen in lokalen Netzwerken, bei Remote-Mitarbeitern, in privaten Rechenzentren und unter cloud erfolgt.

Der Einblick in privilegierte Zugriffe und andere Verhaltensweisen von Angreifern hängt von der Implementierung geeigneter Tools ab, die Daten aus den heutigen zero trust Netzwerken nutzen, vom Unternehmensnetzwerk bis hin zu Rechenzentren, IoT-Geräten und cloud Umgebungen. Die Verknüpfung dieser Daten beseitigt die blinden Flecken und erhöht die Wahrscheinlichkeit, Aktivitäten nach der Kompromittierung zu erkennen, bevor es zu einem katastrophalen Einbruch kommt.

Erfahren Sie mehr darüber, wie Vectra Ihnen helfen kann, wenn Sie glauben, dass Sie durch den Einbruch bei SolarWinds kompromittiert worden sind.