Wachstum, Erfolg und Berühmtheit werden im Allgemeinen als gesunde Probleme für ein Unternehmen angesehen, aber wie der große Biggie Smalls vor über zwei Jahrzehnten zu warnen versuchte - manchmal bedeutet "Mo money" auch "Mo problems". Ich bin mir nicht sicher, ob Biggie sich auf Cyberangriffe bezog, aber es ist kein Geheimnis, dass Angreifer eine Vorliebe für große Ziele haben. Warum ist es also immer wieder ein Schock, wenn massive Sicherheitsverletzungen bei Unternehmen auftreten, die dachten, sie hätten alles getan, um sich abzusichern?

Das ist der frustrierende Teil, denn die Unternehmen erhöhen weiterhin ihre Ausgaben für die Cybersicherheit - in der jüngsten Gartner-Umfrage zur CIO-Agenda 2021 wird die Cybersicherheit sogar als oberste Priorität für neue Ausgaben genannt. Es gibt nichts, was wir falsch machen, um einen Angriff oder eine Sicherheitsverletzung auszulösen, aber da sich die Angriffsfläche immer weiter vergrößert, müssen wir unser Denken in Bezug auf den Schutz dieser neuen Angriffsflächen aktualisieren.

Cloud Die Einführung und der digitale Wandel haben die Angriffsfläche sicherlich vergrößert, aber wo wären wir im letzten Jahr ohne viele der cloud Anwendungen, die dazu beitragen, dass alle miteinander verbunden und produktiv sind? Ein weiterer Bereich der Angriffsfläche, der übersehen wurde, ist die Lieferkette, die, wie wir alle nach dem Angriff auf die Lieferkette von SolarWinds Anfang des Jahres erfahren haben, ein anfälliger Bereich sein kann.

Was also ist ein Angriff auf die Lieferkette?

Bei Angriffen über die Lieferkette verschafft sich ein Angreifer über einen externen Partner, z. B. einen Lieferanten oder einen Dienstleister, Zugang zu Ihrem System. Man kann sich das so vorstellen: Wenn Sie neue Dienstleistungen oder Partner aufnehmen, um Ihr Unternehmen oder Ihre Organisation wachsen zu lassen, erweitert sich Ihre Lieferkette und damit auch Ihre Angriffsfläche.

Jedes Unternehmen, das Software oder Hardware für andere Unternehmen oder Organisationen herstellt, könnte ein potenzielles Ziel für einen Angriff auf die Lieferkette sein. Die Realität sieht so aus, dass Angreifer eine große Chance haben, wenn es ihnen gelingt, gängige Software zu kompromittieren, da sie dadurch Zugang zu allen Unternehmen erhalten, die sie nutzen. Es ist wichtig zu verstehen, dass Cyber-Kriminelle die Lieferkette als potenziell großen Zahltag betrachten, aber es ist ebenso wichtig zu erkennen, dass die Konzentration auf den Versuch, einen Angriff auf die Lieferkette zu stoppen oder zu verhindern, Sie auch in Schwierigkeiten bringen kann.

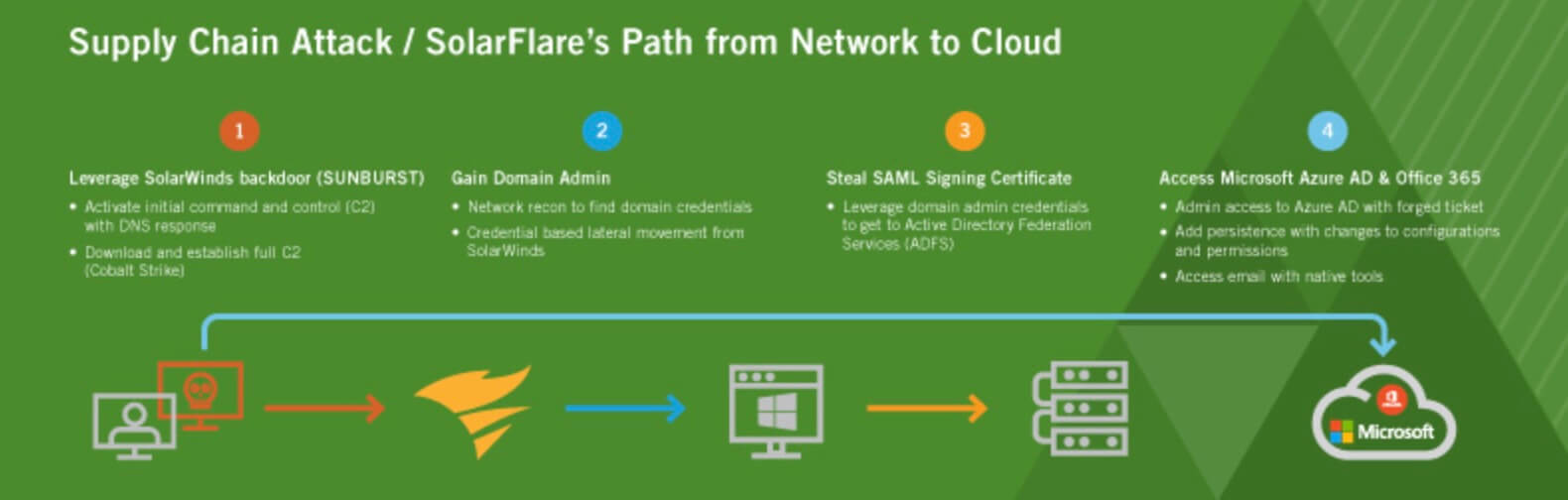

Es herrscht die Meinung, dass diese Art von ausweichenden Angriffen auf die Lieferkette gestoppt werden kann, aber wenn das der Fall wäre, wie konnten die Hacker von SolarWinds dann neun Monate lang unentdeckt bleiben? Wir sprechen hier von großen Technologieunternehmen, die von diesem Angriff betroffen waren - es ist ja nicht so, als hätten sie keine Sicherheitsteams und -tools eingesetzt. Um ein besseres Verständnis zu bekommen, haben wir einen Blick auf einen kürzlichen Angriff auf die Lieferkette geworfen, um zu sehen, wie die Kriminellen den Zugang zu einem weit verbreiteten Produkt eines Anbieters nutzten, um Zugang zu den lokalen Netzwerken vieler Unternehmen zu erhalten. Die vollständigen Details finden Sie in unserem aktuellen Spotlight-Bericht - Visionund Visibility: Top 10 der Bedrohungserkennung für Microsoft Azure AD und Office 365, aber lassen Sie uns erst einmal einige der wichtigsten Erkenntnisse zusammenfassen.

Was bei Angriffen auf die Lieferkette auffällt, ist, dass die Angreifer bei einigen der jüngsten Ereignisse wie SolarWinds beträchtliche Anstrengungen und Fähigkeiten bei der Umgehung von Präventivkontrollen wie Netzwerk-Sandboxen, endpoint und Multi-Faktor-Authentifizierung (MFA) gezeigt haben. Zu den Taktiken, die Angreifer in der Lieferkette einsetzen, um präventive Kontrollen zu umgehen, gehören:

- Ausführliche Überprüfungen, um sicherzustellen, dass es sich nicht um eine Sandbox oder eine andere malware Analyseumgebung handelt.

- Verwendung von Code-Signierung und legitimen Prozessen zur Umgehung der üblichen endpoint Kontrollen.

- Neuartiger In-Memory-Dropper zur Umgehung der dateibasierten Analyse bei der Verteilung des Command and Control (C2) Beacons.

- MFA-Umgehung mit gestohlenen SAML-Sitzungsschlüsseln (Security Assertion Markup Language).

Der vollständige Bericht geht viel mehr ins Detail und zeigt sogar, wie Hacker einen Angriff durch die Umgebung von der anfänglichen Hintertür bis hin zu cloud vorantreiben können. Er stellt auch fest, dass das Maß an Geschicklichkeit und Konzentration, das erforderlich ist, um die endpoint Kontrollen sauber zu umgehen, ein Tribut an die jüngsten Fortschritte bei endpoint detection and response (EDR) ist. Dies ist ein wichtiger Hinweis darauf, dass ein entschlossener und raffinierter Angreifer immer in der Lage sein wird, die Präventions- und endpoint Kontrollen zu umgehen.

Was sollen wir also tun - einfach davon ausgehen, dass wir angegriffen werden? Nun, ja, das ist tatsächlich ein Teil davon, zusammen mit der Bereitstellung der richtigen Tools und Unterstützung, wenn es dazu kommt, damit der Angriff eingedämmt werden kann. Als wir die Daten für den oben erwähnten Spotlight-Bericht sammelten, haben wir unter anderem gezeigt, wie die gemeldeten Aktionen eines Angriffs auf die Lieferkette zu den von Vectra definierten Bedrohungserkennungen passen würden. Wenn zum Beispiel ein Hacker SAML-Token fälscht, um Zugang zu Azure AD und Office 365 zu erhalten, und dabei MFA und andere Sicherheitsüberprüfungen umgeht, würde diese Aktion eine Vectra-Erkennung auslösen und das Sicherheitsteam über das Problem informieren.

Dies ist nur ein Beispiel, aber stellen Sie sicher, dass Sie alle Details darüber erfahren, wie die von Angreifern durchgeführten Aktionen zu einem verheerenden Angriff auf die Lieferkette führen können.

Sichern Sie sich noch heute Ihr Exemplar des Berichts! Verpassen Sie nicht unser Webinar am Dienstag, den 8. Juni um 8:00 Uhr PT | 11:00 Uhr ET | 16:00 Uhr BST | 17:00 Uhr MEZ, um eine detaillierte Bewertung von Tim Wade, dem technischen Direktor von Vectra, und Jennifer Geisler, unserer CMO, zu hören.