Kontrollpunkt

Erfahren Sie alles über unsere Partnerschaft.

Integration Brief herunterladen

Bedrohungen sind heimlich und können über lange Zeiträume verborgen bleiben, während sie Daten innerhalb zulässiger Datenverkehrskanäle exfiltrieren. Angesichts immer raffinierterer Bedrohungen benötigen Sicherheitsteams eine genaue und kontinuierliche Überwachung der Bedrohungsaktivitäten in allen Umgebungen.

Der Erfolg oder Misserfolg eines Sicherheitsteams hängt oft von der Reaktionszeit ab. Sobald Bedrohungen identifiziert sind, müssen sie sofort eingedämmt und bösartige Aktivitäten blockiert werden.

Selbst nach der Entdeckung kann die Reaktion Stunden oder Tage der Untersuchung durch hochqualifizierte Sicherheitsanalytiker erfordern, um den Schaden zu stoppen und den normalen Betrieb wiederherzustellen.

Die Integration der automatisierten Netzwerkerkennungs- und Reaktionsplattform Vectra und der Check Point Next Generation Firewalls ermöglicht es dem Sicherheitspersonal, verborgene Angreiferverhaltensweisen schnell aufzudecken, bestimmte an einem Cyberangriff beteiligte Hosts zu lokalisieren und Bedrohungen einzudämmen, bevor Daten verloren gehen.

Eine rechtzeitige Reaktion auf Bedrohungen beginnt mit Check Point SandBlast Zero-day Protection. Check Point SandBlast Zero-Day Protection ist eine cloud Sandboxing-Technologie, bei der Dateien schnell unter Quarantäne gestellt und in einer virtuellen Sandbox untersucht werden, um bösartiges Verhalten zu erkennen, bevor sie in das Netzwerk gelangen. SandBlast erkennt malware bereits in der Exploit-Phase, noch bevor Angreifer Umgehungstechniken anwenden können, um die Sandbox zu umgehen.

Zu den wichtigsten Vorteilen der Integration gehören:

Analysten in die Lage versetzen, Angriffe zu stoppen

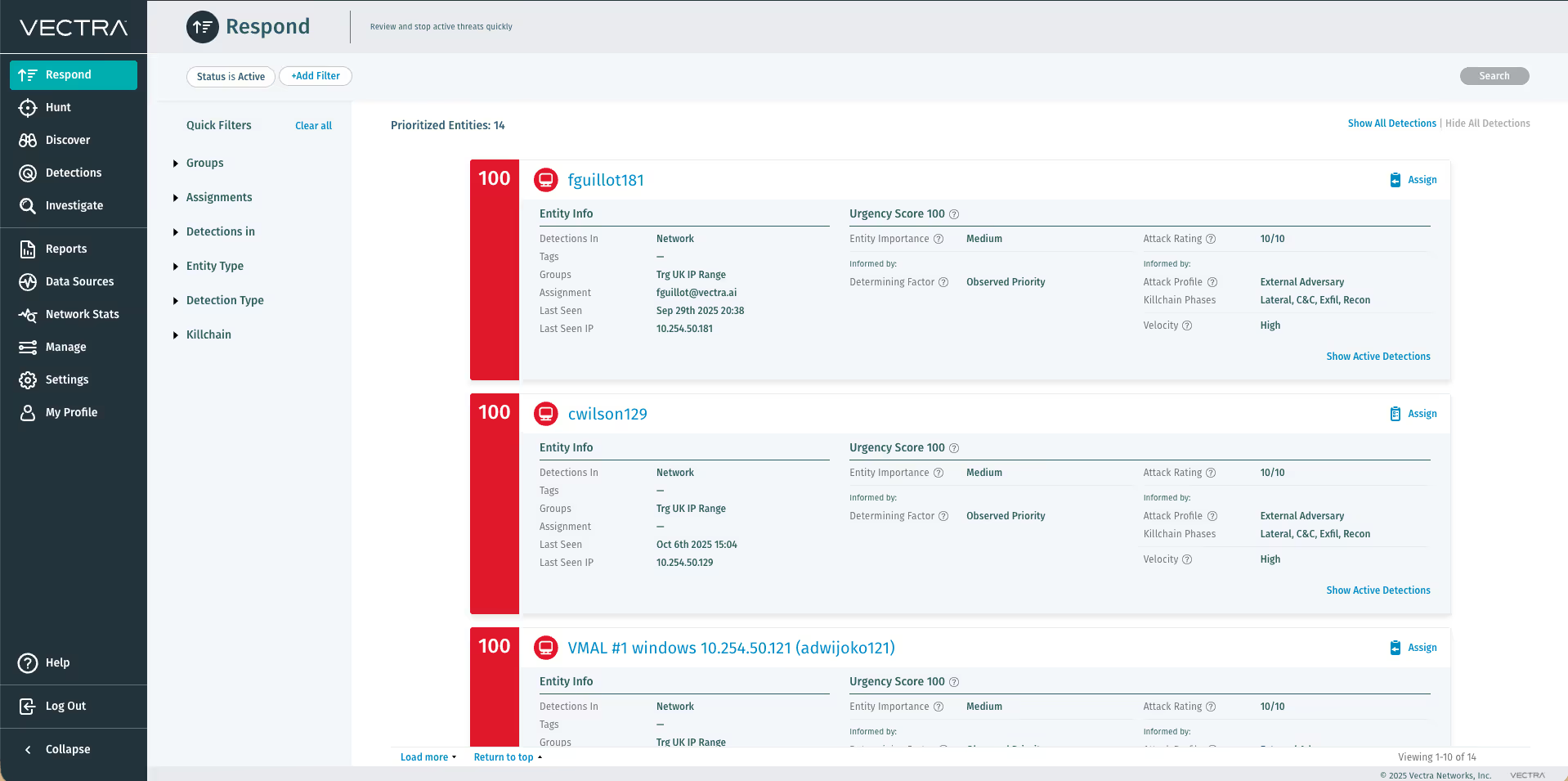

Qualifiziertes Sicherheitspersonal zu finden und zu halten, ist für die meisten Unternehmen eine Herausforderung. Selbst im besten Fall generieren die meisten Netzwerke mehr Sicherheitswarnungen, als die Mitarbeiter Zeit haben, sie zu analysieren. Die leistungsstarke Kombination aus Vectra-Bedrohungserkennung und -Reaktion mit der Check Point Next Generation Firewall zur Vorbeugung von Bedrohungen ermöglicht die optimale Nutzung von Zeit und Talent. Sicherheitsteams können die an einem aktiven Cyberangriff beteiligten Hosts schnell ausfindig machen, die Bedrohung mit On-Demand-Forensik verifizieren und eine dynamische Eingrenzung der betroffenen Geräte auslösen - alles über die intuitive Vectra-Benutzeroberfläche. Durch die Automatisierung können die Mitarbeiter Probleme schnell finden und beheben und so Zeit und Geld sparen.

Automatisierte Eindämmung auf der Grundlage von Risiko und Gewissheit

Viele Lösungen zur Verhaltensanalyse zeigen lediglich Anomalien an, die dann eine umfangreiche Analyse und Nachbereitung erfordern, um eine angemessene Reaktion festzulegen. Dies führt zu Engpässen bei der menschlichen Analyse und bei den Sicherheitsmitarbeitern, die unter Alarmmüdigkeit leiden. Letztlich können verzögerte Reaktionen und verpasste Warnungen dazu führen, dass Angreifer erfolgreich Unternehmensdaten exfiltrieren. Die Vectra-Plattform automatisiert nicht nur die Suche nach Bedrohungen, sondern bewertet auch automatisch jeden erkannten und betroffenen Host in Bezug auf das Risiko für das Netzwerk und die Sicherheit des Angriffs. Diese Bewertungen behalten den Kontext im Laufe der Zeit bei und korrelieren das Fortschreiten eines Angriffs, so dass die Mitarbeiter den dringendsten Problemen Vorrang einräumen können. Das Sicherheitspersonal kann die Vectra-Bedrohungsstufe und die Sicherheitswerte nutzen, um dynamische Blockierungsregeln zu erstellen, die auf das Risikoprofil des Unternehmens abgestimmt sind.

Die wichtigsten Vorteile sind:

- Verhindern Sie zero-day durch den Einsatz von Sicherheitsmaßnahmen, die Bedrohungen zuerst erkennen und verhindern.

- Automatisieren Sie die Reaktion auf Bedrohungen, indem Sie verhaltensbasierte Bedrohungserkennung mit Echtzeit-Durchsetzung kombinieren.

- Befähigung von Sicherheitsanalysten, mit einfachen Ereignis-Tags auf Bedrohungen zu reagieren

- Ergreifen Sie gezielte Blockierungsmaßnahmen, z. B. Blockierung nach Art der Bedrohung, Risiko und Sicherheit.

Intelligente Erkennung von Bedrohungen

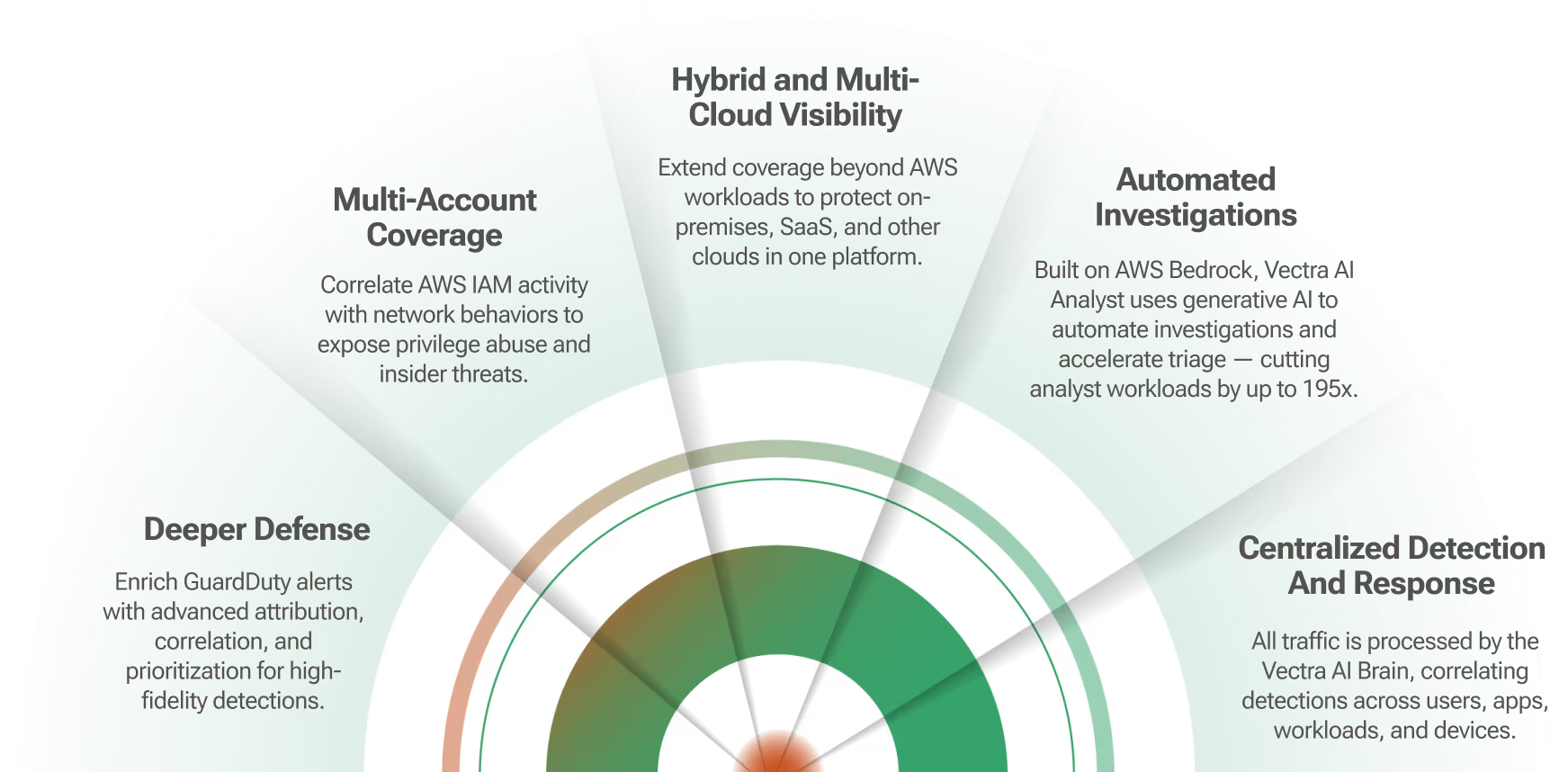

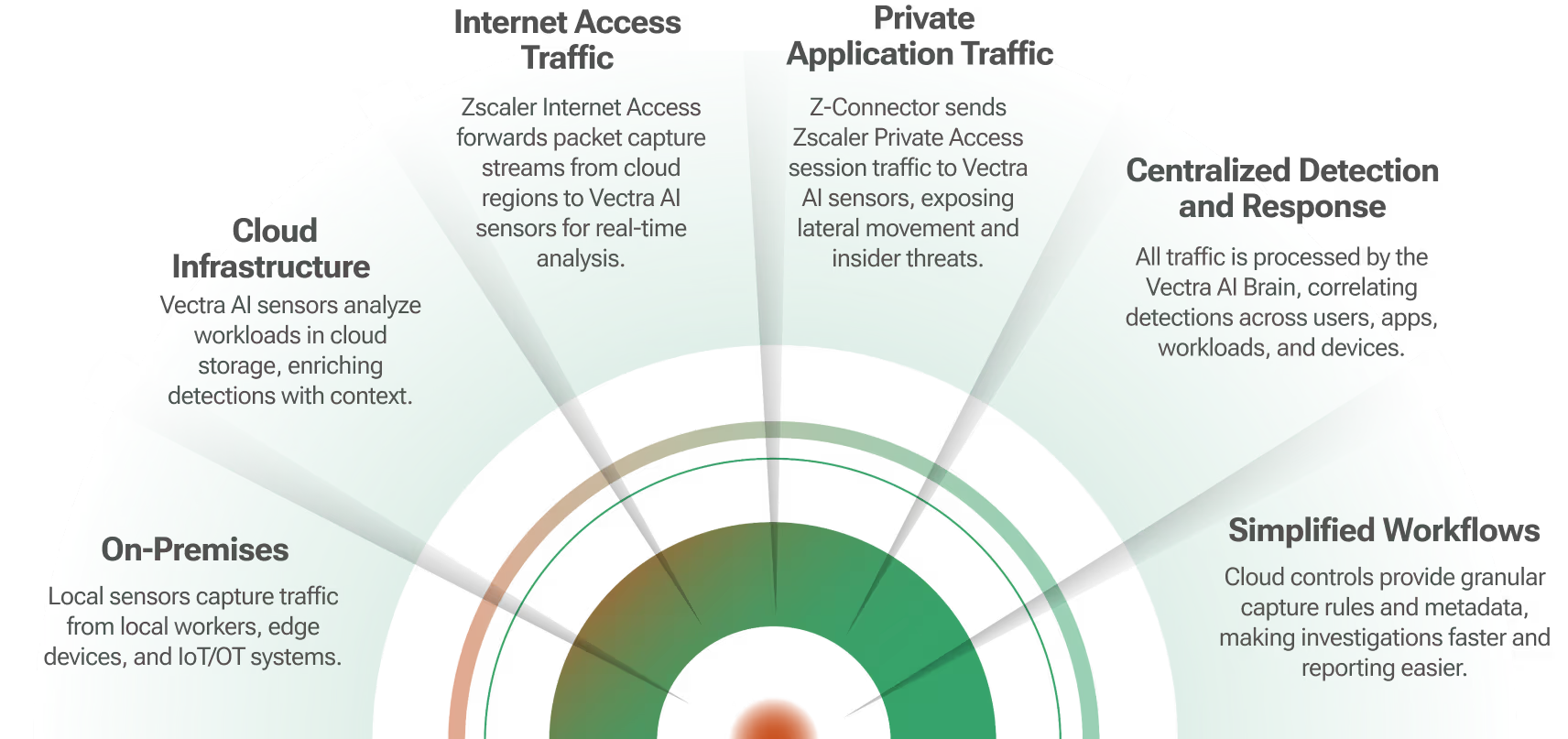

Mit Vectra können Unternehmen die präventiv ausgerichtete Sicherheit von Check Point weiter ausbauen. Die Vectra-Plattform beschleunigt die Erkennung und Untersuchung von Bedrohungen durch Kunden, indem sie hochentwickelte künstliche Intelligenz einsetzt, um Netzwerk-Metadaten zu sammeln, zu speichern und mit aufschlussreichem Kontext anzureichern, um bekannte und unbekannte Bedrohungen in Echtzeit zu erkennen, zu verfolgen und zu untersuchen. Vectra lässt sich nahtlos in Check Point Next Generation Firewalls integrieren und blockiert dynamisch bösartigen Datenverkehr. Die Blockierung kann vollständig automatisiert werden, basierend auf der Art der Bedrohung sowie den Bedrohungs- und Sicherheitsbewertungen bestimmter Hosts, wie z.B. Hosts, die den Bestimmungen der Payment Card Industry (PCI) unterliegen. Mit den Check Point Prevent-First Next Generation Firewalls, ergänzt durch die automatische Erkennung und Reaktion auf Bedrohungen mit Vectra, können Sicherheitsteams wochenlange Arbeit in Sekundenschnelle erledigen und Maßnahmen ergreifen, bevor Schaden entsteht.

Die Plattform

Die Plattform

Die Vectra AI Plattform

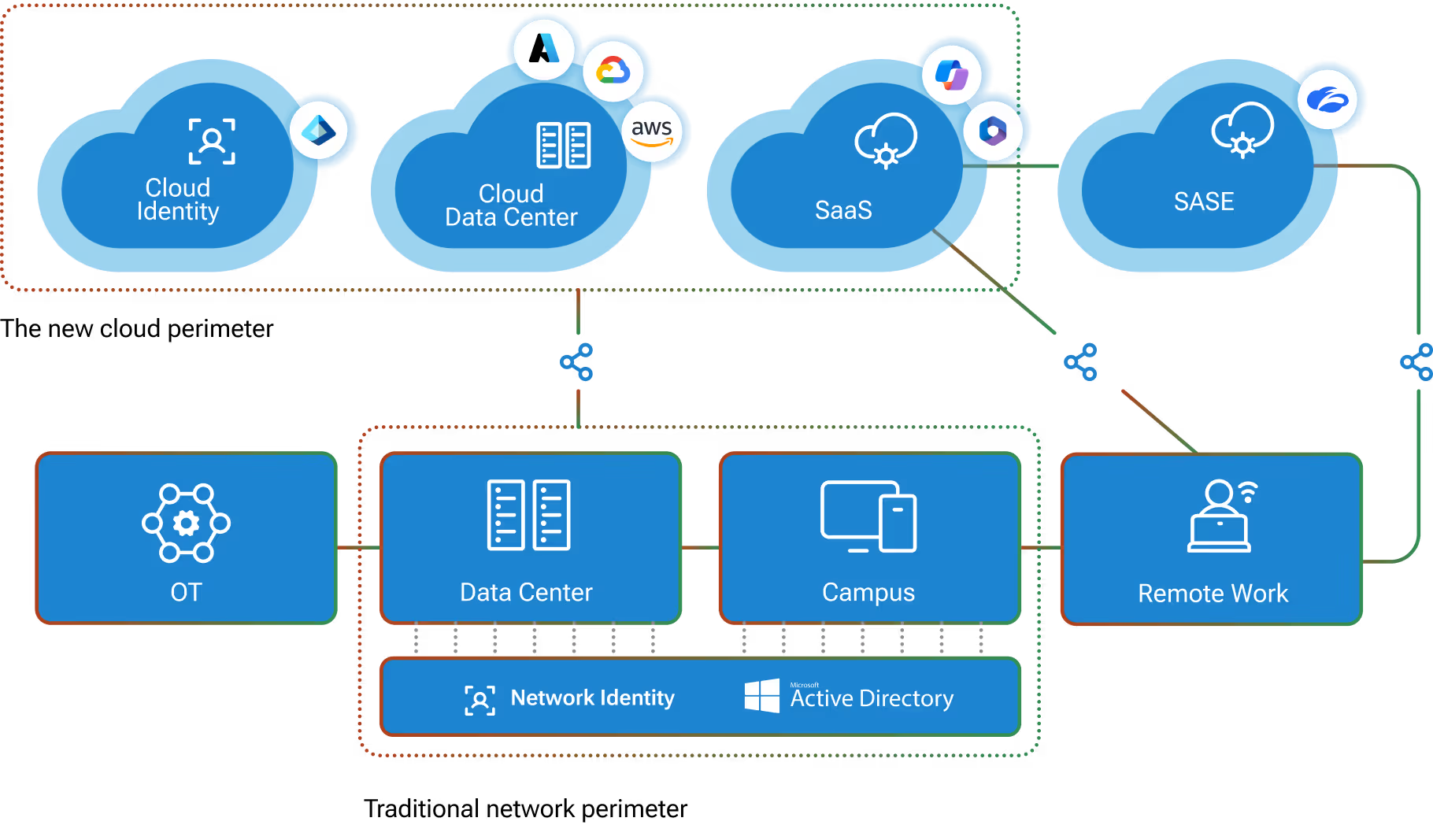

Die einzige IT-Sicherheitsplattform, die Ihnen vollständige Sichtbarkeit in Ihrer Umgebung bietet.

Die Vectra AI Plattform

MXDR-Dienste

Technologie-Integrationen

Attack Signal Intelligence

Einlesen + Normalisieren + Anreichern von Daten

Analysieren + Erkennen + Triage

Attributieren + Korrelieren + Priorisieren

Analysieren

Reagieren

Einlesen + Normalisieren + Anreichern von Daten

Analysieren + Erkennen + Triage

Attributieren + Korrelieren + Priorisieren

Analysieren

Reagieren