INC Ransom

INC Ransom hat es seit 2023 mit ausgeklügelten Methoden auf kritische Infrastrukturen abgesehen ransomware . Die Gruppe kombiniert fortschrittliche Eindringungstechniken und Erpressungstaktiken, was sie zu einer ernsthaften Bedrohung für Organisationen weltweit macht. Die Gruppe stellt ein erhebliches Risiko für Organisationen in Bereichen wie Gesundheitswesen, Fertigung, Regierung und Technologie dar.

Der Ursprung der INC Ransom

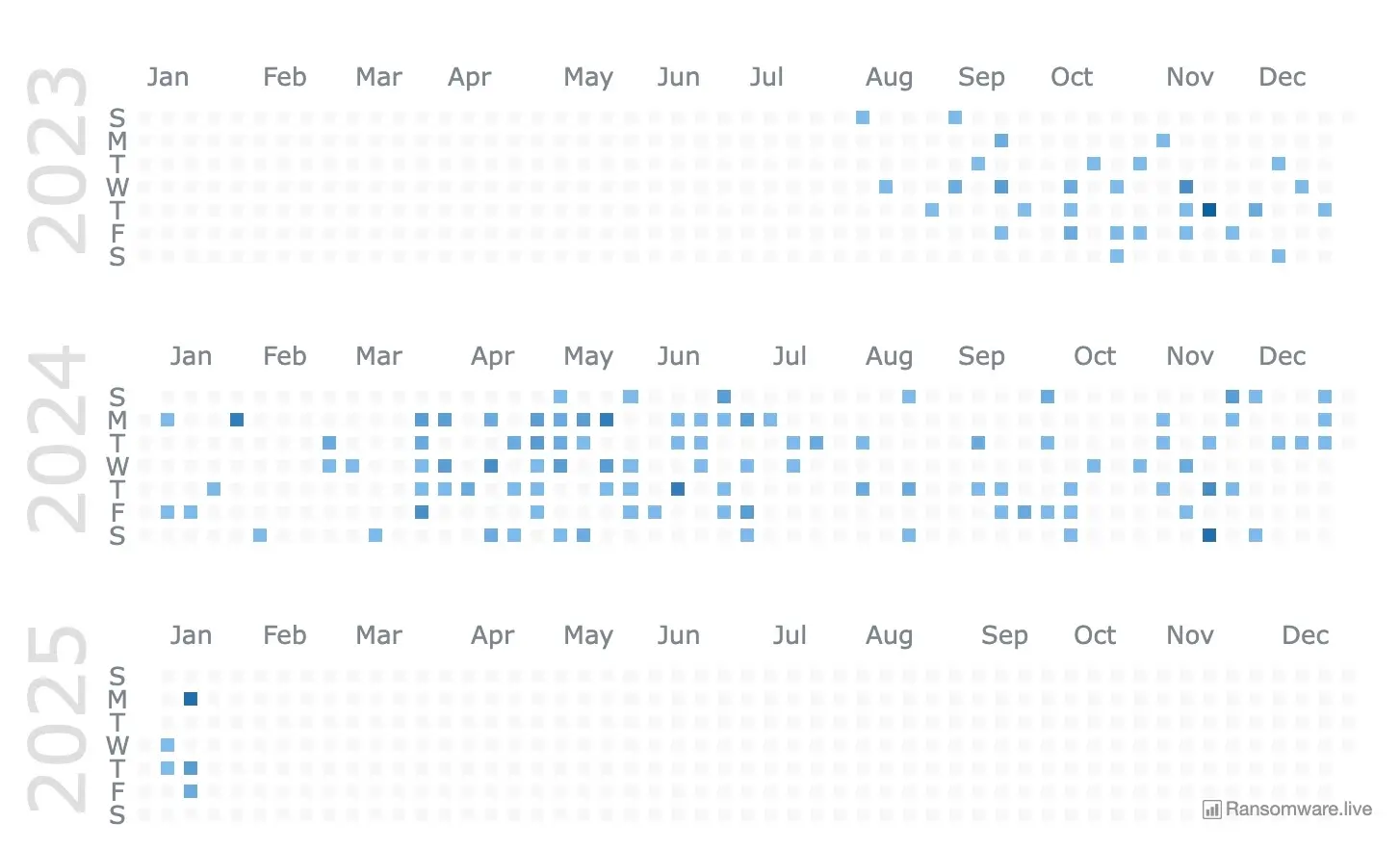

INC Ransom ist eine hochentwickelte ransomware Gruppe, die im August 2023 aufgetaucht ist. Die Gruppe wendet eine methodische und mehrstufige Angriffsstrategie an, die anfällige Organisationen mit einer Kombination aus Speer-phishing Kampagnen und der Ausnutzung bekannter Schwachstellen ins Visier nimmt. Insbesondere wurde die Gruppe mit der Ausnutzung von CVE-2023-3519, einer kritischen Schwachstelle in Citrix NetScaler, in Verbindung gebracht, um einen ersten Zugang zu erhalten. Ihre Operationen beinhalten hochgradig koordinierte Bemühungen, um den Schaden zu maximieren und Lösegeldzahlungen zu erzwingen, wobei sie oft eine "doppelte Erpressungstaktik" anwenden, bei der gestohlene Daten vor der Verschlüsselung exfiltriert werden. INC Ransom zeichnet sich durch seine Fähigkeit aus, sich anzupassen, Probleme zu lösen und technische Herausforderungen während der Angriffe zu überwinden, was auf eine gut organisierte und geschickte Operation hindeutet.

Zwar sind die Personen oder Gruppen, die hinter INC Ransom stehen, nicht öffentlich bekannt, aber Cybersecurity-Forscher gehen davon aus, dass russische Kriminelle hinter dieser Operation stehen.

Quellen: SOCradar

Länder, auf die das INC-Lösegeld abzielt

Die Gruppe operiert weltweit, mit bemerkenswerten Aktivitäten in Nordamerika, Europa und Teilen von Asien. Aus Ländern wie den Vereinigten Staaten, dem Vereinigten Königreich, Deutschland und Australien wurden Vorfälle gemeldet, die INC Ransom zugeschrieben werden. Ihre Kampagnen weisen keine nennenswerten regionalen Beschränkungen auf, was darauf hindeutet, dass ihre Ziele eher von Gelegenheiten und potenziellen finanziellen Gewinnen als von geopolitischen Motiven beeinflusst werden.

Von INC-Lösegeld betroffene Branchen

INC Ransom ist bekannt für seine breit angelegte Strategie, die sich auf Branchen mit kritischer Infrastruktur und geringer Widerstandsfähigkeit gegenüber Betriebsstörungen konzentriert. Bildungseinrichtungen, Regierungsorganisationen, Hersteller, Einzelhändler, Energie- und Versorgungsunternehmen sowie Finanzinstitute waren bereits Ziel von Angriffen. Am bekanntesten ist INC Ransom für seine Angriffe auf sensible Daten im Gesundheitswesen, bei denen ein Kinderkrankenhaus im Vereinigten Königreich und eine Gesundheitsbehörde in Schottland Schaden genommen haben.

INC Lösegeld-Opfer

Schätzungsweise 214 Organisationen sind den Angriffen von INC Ransom zum Opfer gefallen. INC Ransom wurde mit aufsehenerregenden Angriffen auf Krankenhausnetzwerke, Stadtverwaltungen und mittelständische Unternehmen in Verbindung gebracht. Zwar werden die Namen der Opfer oft nicht genannt, doch die öffentliche Berichterstattung zeigt, dass der Schwerpunkt auf Organisationen mit schwachen Cybersicherheitsvorkehrungen oder veralteten Systemen liegt, die anfällig für Angriffe sind.

INC Ransom Angriffsmethode

Verwendet Spear-phishing E-Mails oder nutzt Schwachstellen in öffentlich zugänglichen Anwendungen aus, wie z. B. CVE-2023-3519 in Citrix NetScaler.

Nutzt Tools wie RDP, um die Privilegien innerhalb des angegriffenen Systems zu erweitern.

Verwendet verschleierte Dateien, wie z. B. die Tarnung von PSExec als "winupd", um eine Entdeckung zu vermeiden.

Nutzt Tools wie Lsassy.py, um Anmeldedaten aus dem Speicher zu löschen.

Einsatz von Tools wie NETSCAN.EXE und Advanced IP Scanner zur Netzwerkaufklärung, um hochwertige Ziele zu identifizieren.

Verwendet Remote-Desktop-Software wie AnyDesk.exe, um sich innerhalb des Netzwerks zu bewegen.

Staging von Daten mit 7-Zip und MEGASync zur Exfiltration und Verschlüsselung.

Führt Verschlüsselungsskripte mit wmic.exe und getarnten PSExec-Instanzen aus, um die Bereitstellung von ransomware zu initiieren.

Übermittlung gestohlener Daten für doppelte Erpressungstaktiken unter Verwendung von MEGASync oder anderen cloud-basierten Plattformen.

Verschlüsselt und/oder zerstört wichtige Dateien und fordert Lösegeldzahlungen, um den Zugriff wiederherzustellen und Datenlecks zu verhindern.

Verwendet Spear-phishing E-Mails oder nutzt Schwachstellen in öffentlich zugänglichen Anwendungen aus, wie z. B. CVE-2023-3519 in Citrix NetScaler.

Nutzt Tools wie RDP, um die Privilegien innerhalb des angegriffenen Systems zu erweitern.

Verwendet verschleierte Dateien, wie z. B. die Tarnung von PSExec als "winupd", um eine Entdeckung zu vermeiden.

Nutzt Tools wie Lsassy.py, um Anmeldedaten aus dem Speicher zu löschen.

Einsatz von Tools wie NETSCAN.EXE und Advanced IP Scanner zur Netzwerkaufklärung, um hochwertige Ziele zu identifizieren.

Verwendet Remote-Desktop-Software wie AnyDesk.exe, um sich innerhalb des Netzwerks zu bewegen.

Staging von Daten mit 7-Zip und MEGASync zur Exfiltration und Verschlüsselung.

Führt Verschlüsselungsskripte mit wmic.exe und getarnten PSExec-Instanzen aus, um die Bereitstellung von ransomware zu initiieren.

Übermittlung gestohlener Daten für doppelte Erpressungstaktiken unter Verwendung von MEGASync oder anderen cloud-basierten Plattformen.

Verschlüsselt und/oder zerstört wichtige Dateien und fordert Lösegeldzahlungen, um den Zugriff wiederherzustellen und Datenlecks zu verhindern.