Angreifer werden immer besser darin, sich unauffällig zu verhalten. Selbst gut ausgerüstete Unternehmen mit mehreren Schichten von Firewalls, SIEMs und endpoint erleiden immer noch größere Einbrüche. Gruppen wie Scattered Spider, Volt Typhoon, Mango Sandstorm und UNC3886 haben bewiesen, dass Prävention und protokollbasierte Überwachung allein nicht ausreichen. Jeder dieser Angreifer schlüpfte an den Verteidigungsmaßnahmen vorbei, die sie eigentlich fernhalten sollten. Was sie verriet, war nicht eine Signatur oder ein Alarmsturm, sondern ihr Verhalten im Netzwerk.

An dieser Stelle erweist sich Network Detection and Response (NDR) als unverzichtbar. Jeder Angreifer hinterlässt eine Spur im Netzwerkverkehr, sei es durch einen versteckten Tunnel, ein ungewöhnliches Anmeldemuster oder eine verdächtige Seitwärtsbewegung. Mit NDR erhalten SOC-Teams die Basiswahrheit, indem sie die Live-Kommunikation über verwaltete, nicht verwaltete, lokale und cloud hinweg überwachen.

Ich habe kürzlich auf der Black Hat USA 2025 einen Vortrag zu genau diesem Thema gehalten . Wenn Sie lieber zusehen als lesen möchten, ist die Aufzeichnung der Sitzung jetzt verfügbar.

Sehen wir uns vier Beispiele aus der Praxis an, die zeigen, wie der NDR fortschrittliche Angreifer hätte stoppen können, bevor sie Schaden anrichten.

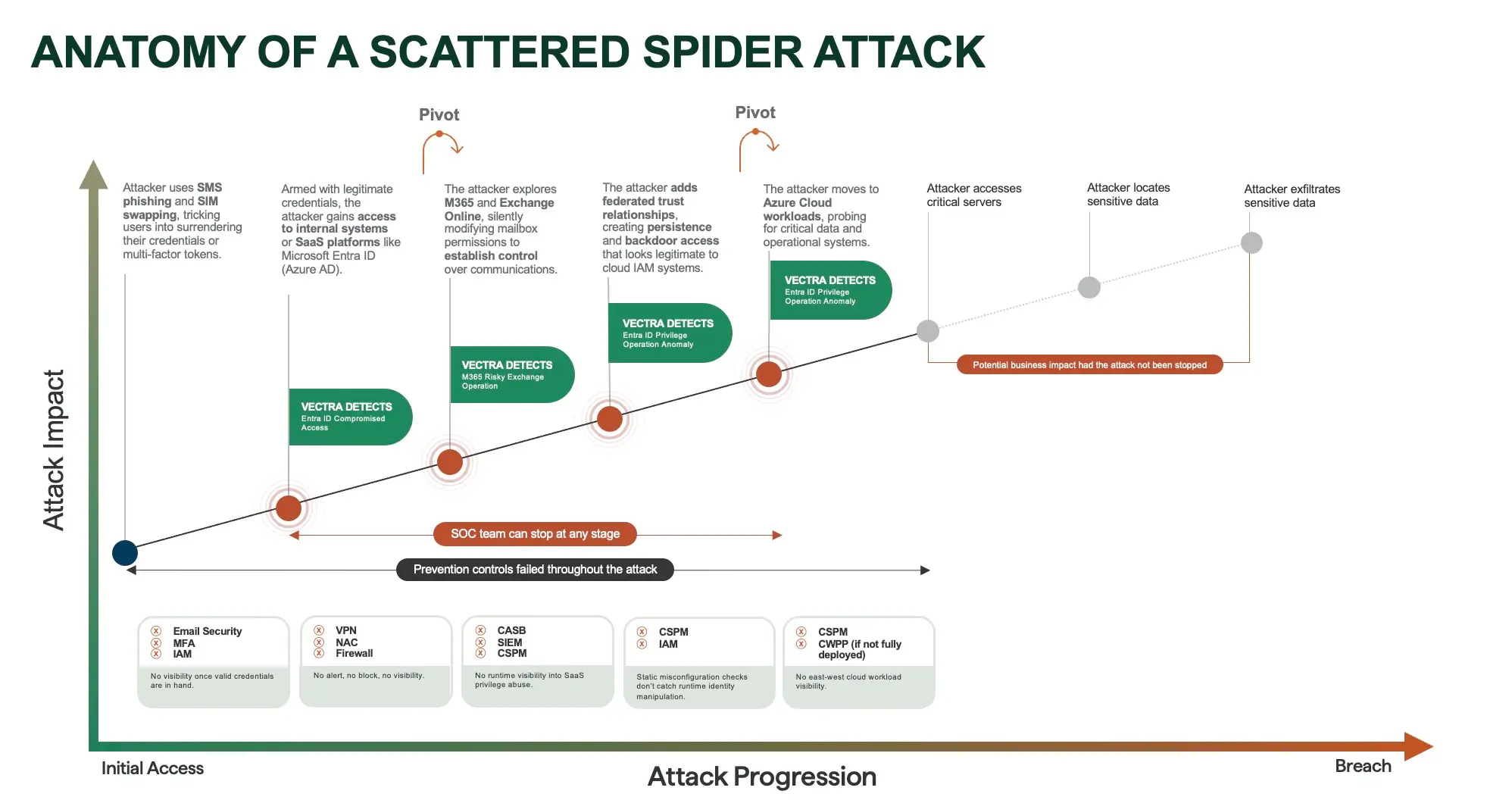

1. Scattered Spider: Von Phishing zu Azure Cloud Pivot

Scattered Spider (UNC3944) ist eine finanziell motivierte Gruppe, die dafür bekannt ist, Social Engineering einzusetzen, um strenge Präventivkontrollen zu umgehen. In den letzten Kampagnen haben die Angreifer phishing und SIM-Swapping eingesetzt, um Anmeldedaten zu stehlen, und sich dann mit diesen Anmeldedaten bei Microsoft Entra ID (Azure AD) angemeldet. Dort änderten sie unbemerkt Postfächer in Exchange Online, bauten Vertrauensbeziehungen durch die Hintertür auf und griffen auf cloud zu.

Herkömmliche Tools konnten sie nur schwer aufspüren, da die Angreifer legitime Anmeldedaten verwendeten. SIEM-, CASB- und IAM-Plattformen generierten keine Warnungen, sobald die Anmeldeinformationen gültig waren, was bedeutete, dass die Aktivitäten wie normales Benutzerverhalten aussahen. Das SOC erkannte die Anzeichen für den Einbruch erst, als kritische Systeme bereits gefährdet waren.

Mit NDR wären diese Aktivitäten nicht aufgedeckt worden. NDR kann riskante Anmeldungen, Mailbox-Manipulationen und Anomalien der Identitätsrechte in Echtzeit erkennen. Anstatt erst Wochen später zu ermitteln, hätten die SOC-Teams die Bewegungen des Angreifers in Microsoft 365 und Azure in dem Moment erkennen können, in dem sie stattfanden, und den Schwenk stoppen können, bevor auf sensible Daten zugegriffen wurde.

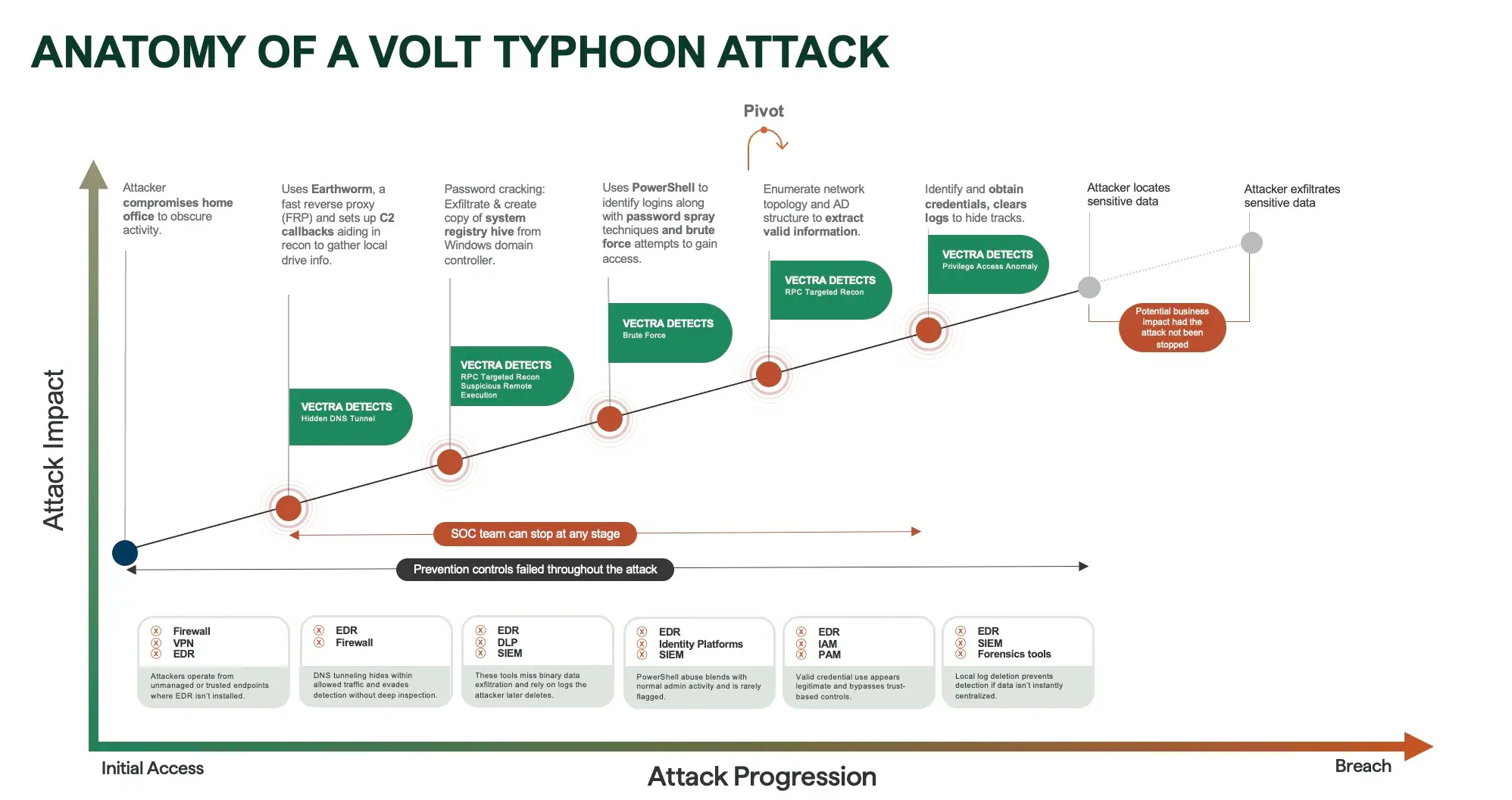

2. Volt Typhoon: Persistenz durch DNS-Tunnel

Volt Typhoon ist eine staatlich gesponserte Gruppe, die Organisationen kompromittiert hat, indem sie mit einer Niederlassung zu Hause begann. Sie stützten sich auf Earthworm, einen schnellen Reverse-Proxy, und nutzten DNS-Tunneling für Command-and-Control-Callbacks. Von dort aus setzten sie Brute-Force- und PowerShell-Missbrauch ein, um den Zugriff zu erweitern und die Persistenz innerhalb von Windows-Umgebungen zu gewährleisten.

Diese Aktivitäten verschmolzen mit dem normalen Datenverkehr. DNS-Tunneling war in zulässigen Protokollen versteckt, die Verwendung gültiger Anmeldeinformationen sah legitim aus, und PowerShell-Skripte sahen aus wie normale IT-Vorgänge. Herkömmliche EDR- und IAM-Tools haben diese Signale entweder übersehen oder nicht als bösartig erkannt.

Eine NDR-Plattform hätte den Angriff auf verschiedene Weise aufgedeckt. Sie kann versteckte DNS-Tunnel erkennen, Brute-Force-Versuche identifizieren und verdächtige PowerShell-Aktivitäten aufzeigen, die von normalem Verhalten abweichen. Durch die Korrelation dieser Signale über die Netzwerk- und Identitätsebenen hinweg verschafft NDR SOC-Analysten die nötige Transparenz, um einen Angreifer zu erkennen, bevor kritische Systeme kompromittiert werden.

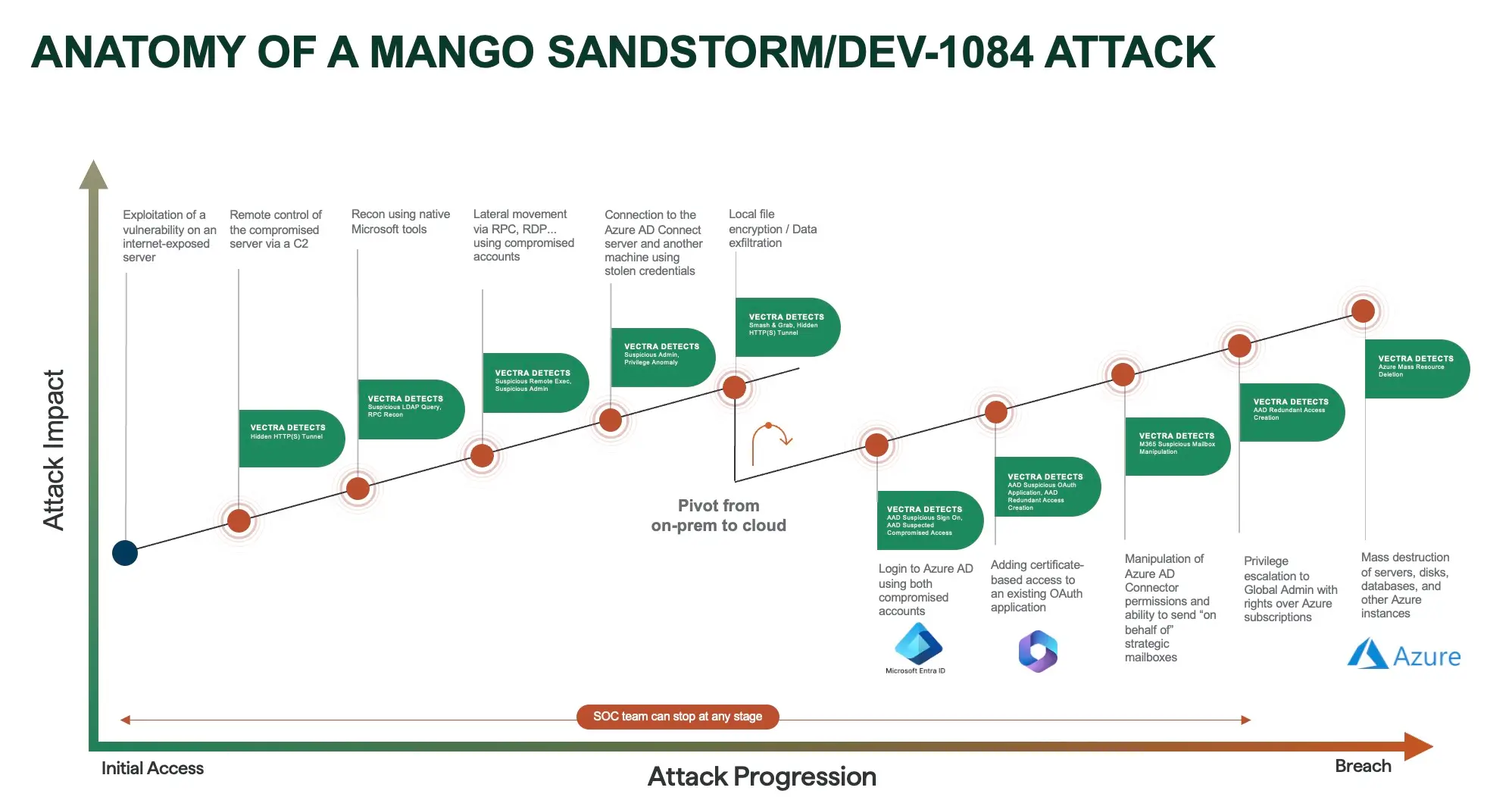

3. Mango-Sandsturm: Vom Server-Exploit zur Azure-Zerstörung

Mango Sandstorm nutzte einen dem Internet zugewandten Server aus, um sich zunächst Zugang zu verschaffen. Nachdem sie die Kontrolle erlangt hatten, bewegten sie sich seitlich über RDP und RPC mit kompromittierten Konten. Die Angreifer wechselten dann zu Azure AD und griffen direkt die Azure-Umgebung an, was schließlich zur massenhaften Löschung von Servern, Festplatten und Datenbanken führte.

Der Angriff wurde übersehen, weil herkömmliche Tools die Aktivitäten in verschiedenen Umgebungen nicht korrelieren konnten. EDR-Agenten konzentrierten sich auf Endpunkte, während Protokolltools isoliert waren und keinen Einblick in die seitlichen Bewegungen zwischen lokalen Systemen und der cloud boten.

Mit NDR, hätte der Ablauf ganz anders ausgesehen. Verhaltenserkennungen für RPC-Aufklärung, verdächtige Privilegieneskalation und anomale Azure-Aktivitäten wären frühzeitig in der Kette ausgelöst worden. Anstelle eines groß angelegten Einbruchs und der Zerstörung von Ressourcen hätten die SOC-Teams die Bedrohung in der Phase der seitlichen Bewegung eindämmen können.

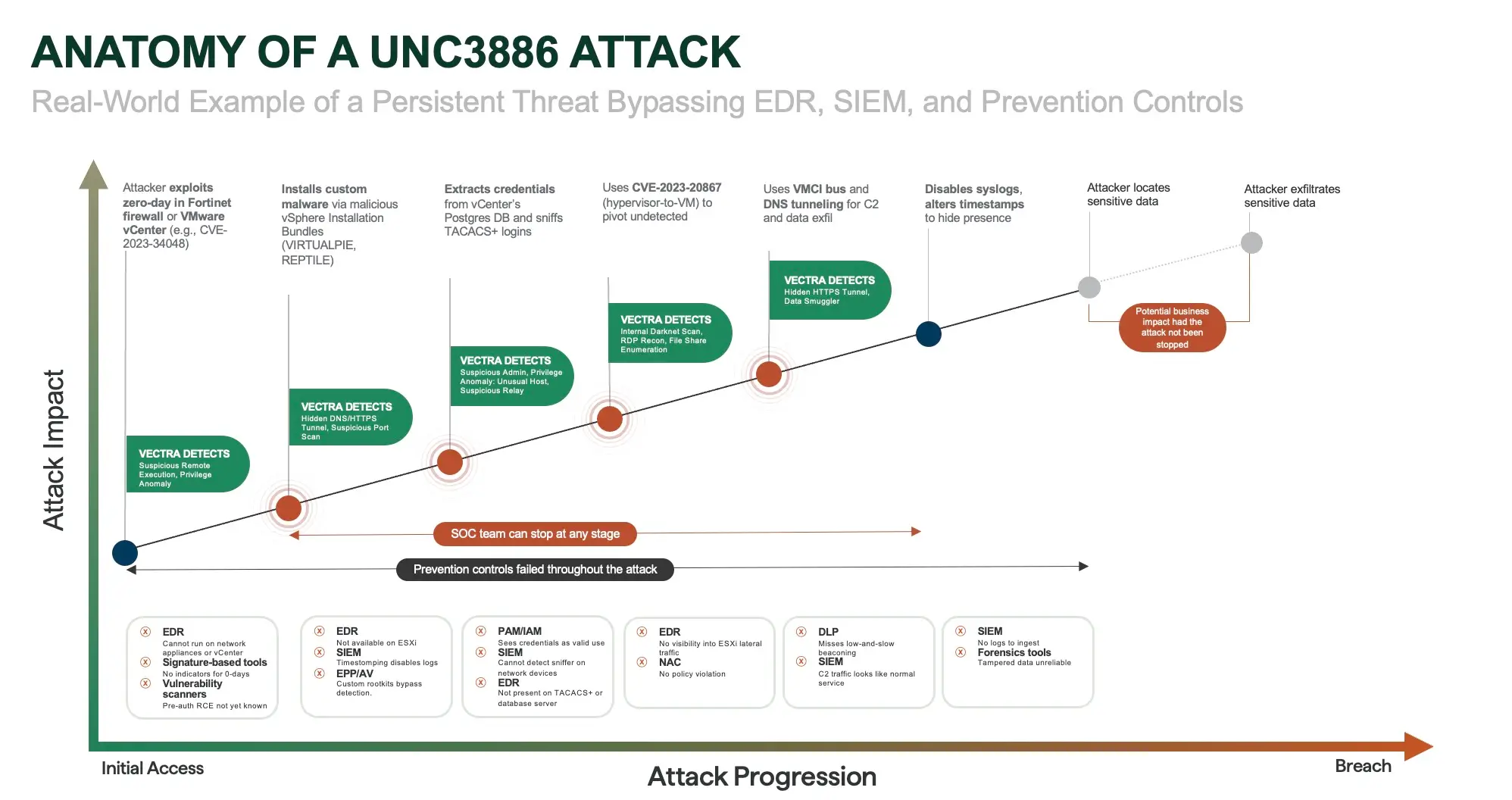

4. UNC3886: Zero-Day in vertrauenswürdigen Zonen

UNC3886 ist eine hochentwickelte Bedrohungsgruppe, die zero-day in Fortinet und VMware vCenter ausnutzte, um sich Zugang zu verschaffen. Sie installierten benutzerdefinierte malware auf ESXi-Hypervisoren und verwendeten dann DNS-Tunneling und andere Stealth-Techniken, um Daten zu exfiltrieren.

Diese Umgebungen waren mit herkömmlichen Tools nur schwer zu überwachen. EDR-Agenten konnten nicht auf ESXi eingesetzt werden, SIEM hatte keinen Einblick in den Ost-West-Verkehr, und die Präventionskontrollen hatten keine bekannten Indikatoren, die sie abgleichen konnten. Infolgedessen blieb der Angreifer über längere Zeiträume unentdeckt.

NDR bietet die fehlende Transparenz in dieser Art von Szenario. Durch die direkte Analyse von Paketflüssen und Metadaten erkennt NDR versteckte HTTPS-Tunnel, verdächtige administrative Anomalien und seitliche Erkundungen innerhalb hochsicherer Zonen. Auf diese Weise können SOC-Teams Angriffe aufdecken und stoppen, die sowohl Präventions- als auch endpoint Verteidigungsmaßnahmen umgehen.

Wichtigste Erkenntnisse

Bei allen vier Beispielen ist der rote Faden klar erkennbar:

- FortgeschritteneAngreifer brauchten keine malware oder offensichtliche Exploits, um erfolgreich zu sein.

- Sieverließen sich auf gestohlene Zugangsdaten, versteckte Tunnel und legitime Tools, um unbemerkt zu operieren.

- HerkömmlicheKontrollen haben sie übersehen, weil diese Verhaltensweisen auf den ersten Blick normal aussahen.

NDR ändert das Ergebnis. Durch die Konzentration auf Verhaltensweisen im Netzwerkverkehr erkennt es, was andere Tools nicht sehen können. Ob es sich um einen DNS-Tunnel, eine verdächtige Mailbox-Änderung oder eine Verlagerung in die cloud handelt, NDR entlarvt Angreifer, bevor sie ihre Ziele erreichen.

Für SOC-Teams bedeutet dies den Unterschied zwischen der Untersuchung einer Sicherheitsverletzung Wochen später und dem Stoppen eines Eindringens in Echtzeit.

Noch nicht überzeugt?

- Sehen Sie sich die komplette Black Hat-Sitzung an, um zu erfahren, wie diese Angriffe ablaufen und warum NDR die einzige Schicht ist, die sie in Echtzeit aufdeckt.

- Oder sehen Sie sich an, wie Vectra AI AI im Gartner® Magic Quadrant™ für Netzwerkerkennung und -reaktion im Jahr 2025 führend ist.