Modernes Netzwerk

Wichtige Erkenntnisse

Moderne Netzwerke entwickeln sich ständig weiter und verbinden Benutzer, Geräte, Anwendungen und Daten über mehrere Umgebungen hinweg. Mit Identitäten und Arbeitslasten, die sich zwischen On-Premise, cloud, SaaS und OT verschieben, sind Unternehmen mit einer sich ständig verändernden digitalen Landschaft konfrontiert, die Agilität und Bewusstsein erfordert, um sicher und verbunden zu bleiben.

Wie moderne Netzwerke die Entwicklung von Cyberangriffen verändert haben

Das Konzept eines "modernen Netzwerks" entstand in dem Maße, in dem Unternehmen über feste, physische Infrastrukturen hinaus expandierten. Wo früher die Grenzen durch Unternehmensgelände, lokale Rechenzentren und interne Verzeichnisse klar definiert waren, erstrecken sich die heutigen Netzwerke über mehrere Umgebungen.

Dieser Wandel hat nicht nur mit dem Standort zu tun. Sie spiegelt Veränderungen in Umfang, Vielfalt und ständiger Bewegung wider. Cloud , die Einführung von SaaS und hybrides Arbeiten haben vernetzte Systeme geschaffen, in denen Identitäten, Workloads und Geräte in fließenden Zuständen existieren. Jede Verbindung erhöht die Komplexität und damit auch die Möglichkeiten für Angreifer.

Mark Wojtasiak, VP of Product Marketing bei Vectra AI, erklärt, was ein modernes Netzwerk ausmacht und warum dies für Sicherheitsteams wichtig ist, um besser zu verstehen, wie dieser Wandel die Art und Weise beeinflusst, wie wir über Verteidigung denken.

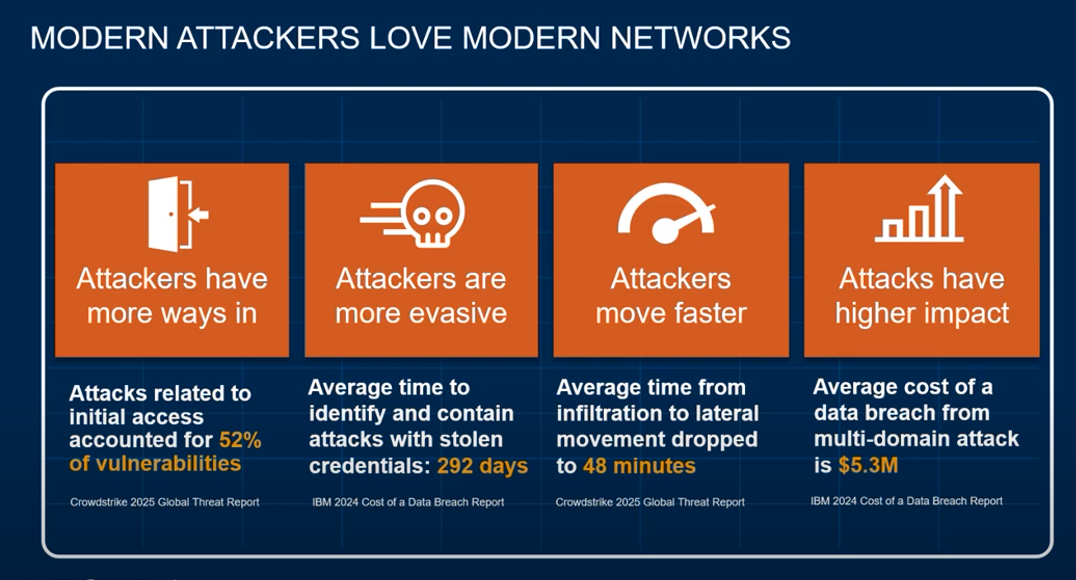

Der rasche Wandel in der Funktionsweise von Netzen hat auch zu einer raschen Entwicklung der Art und Weise geführt, wie Cyberangriffe ablaufen. Bedrohungsakteure nutzen jetzt Geschwindigkeit und Umfang als Hauptvorteile und zielen auf das schwächste Glied in jedem vernetzten System ab.

Der Übergang von traditionellen zu modernen Netzen

In der Vergangenheit waren Unternehmensnetzwerke überschaubar und leichter zu beobachten. Verteidiger konnten den Datenverkehr zwischen vorhersehbaren Endpunkten überwachen. Diese Vorhersehbarkeit ist nun vorbei.

Die Pandemie beschleunigte eine Entwicklung, die bereits begonnen hatte - hin zu Remote-Arbeit, cloud und SaaS-Abhängigkeit. Innerhalb weniger Wochen stieg die Remote-Arbeit von 6 % auf 35 %, und 81 % der Arbeitnehmer arbeiten heute in hybriden Rollen. Unternehmen haben die jahrelang geplante digitale Transformation in wenigen Monaten umgesetzt, indem sie Arbeitslasten in die cloud verlagert, Kollaborationstools erweitert und betriebliche Technologien mit IT-Netzwerken zusammengeführt haben.

Dieses Umfeld erfordert eine andere Art der Verteidigung. Der Übergang von traditionellen zu modernen Netzen ist nicht nur ein technologischer, sondern auch ein struktureller Übergang. Dieselbe Umstellung, die die Zusammenarbeit und Flexibilität verbessert hat, vergrößert auch die Angriffsfläche, die Angreifer nutzen können.

Die Angriffsfläche moderner Netzwerke

Moderne Netzwerke haben nicht mehr nur einen einzigen Einstiegspunkt, sondern erstrecken sich über On-Premises, cloud, SaaS, IoT/OT, Identitätsdienste und Integrationen von Drittanbietern.

Statistisch gesehen, ist die Expansion real:

- 62 % der Sicherheitsteams in Unternehmen geben an, dass sich ihre Angriffsfläche in den letzten zwei Jahren vergrößert hat, was auf die cloud und externe Integrationen zurückzuführen ist.

- 75 % der Unternehmen hatten im letzten Jahr einen Verstoß oder Vorfall im Zusammenhang mit SaaS zu verzeichnen, obwohl sich 89 % sicher fühlen, diese Umgebung zu schützen.

- SaaS-Verletzungen stiegen um 300 %, vor allem durch die Kompromittierung von Identitäten, wobei 85 % über gestohlene Anmeldeinformationen erfolgten und einige Angriffe in nur 9 Minuten zur Datenexfiltration führten.

- Die Zahl der Versuche, in das IoT einzudringen, stieg im Jahr 2025 sprunghaft um 84 %, was zeigt, dass nicht verwaltete Endgeräte das Risiko erheblich erhöhen.

- 93 % der Unternehmen haben in diesem Jahr mehrere identitätsbezogene Verstöße erlebt. Maschinelle Identitäten breiten sich schnell aus. 50 % der Unternehmen erwarten, dass sich ihr Identitätsbestand bald verdreifachen wird.

Jede neue SaaS-Anwendung, jedes IoT-Gerät, jeder nicht verwaltete endpoint und jede cloud vergrößert die Angriffsfläche und schafft blinde Flecken, die Angreifer gerne ausnutzen.

Schützen Sie das moderne Netzwerk von heute mit dem modernen NDR von Vectra

Detektionsbedarf für moderne Netze

Angreifer gedeihen in der Komplexität. Sie nutzen die Lücken zwischen den Tools, die Latenz in den Erkennungsabläufen und die fehlende einheitliche Sichtbarkeit zu ihrem Vorteil.

Sie bewegen sich schneller, passen sich rascher an und nutzen jeden möglichen Weg in ein Netzwerk. Herkömmliche Erkennungsmethoden versagen oft, weil sie jede Angriffsfläche separat behandeln. Im Gegensatz dazu sehen Angreifer das gesamte zusammenhängende Netzwerk als eine Angriffsfläche.

Diese Geschwindigkeit ist messbar:

- Durchschnittliche Zeit von der Infiltration bis zur seitlichen Bewegung: 48 Minuten (CrowdStrike).

Wenn die Verteidiger nicht die gesamte Umgebung auf einmal überblicken können, werden sie immer langsamer sein als die Bedrohung, die sie abzuwehren versuchen.

Alle modernen Angriffstechniken erforschen

Wie entwickeln sich die Sicherheitsteams weiter?

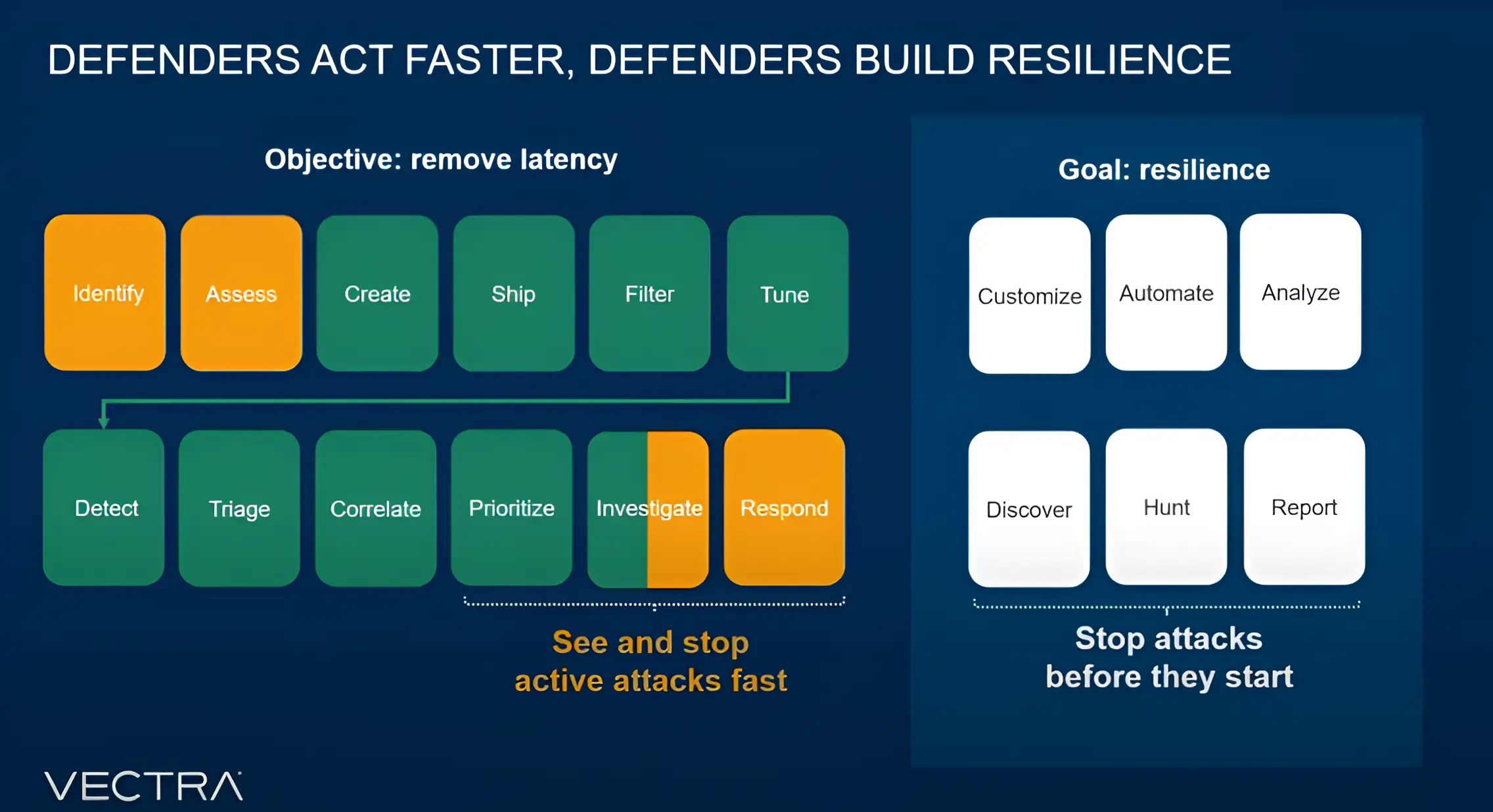

Die Sicherheitsteams haben sich von der reaktiven Reaktion auf jeden einzelnen Vorfall hin zu einem proaktiven, informationsgesteuerten Ansatz entwickelt. Dieser Wandel ist notwendig, weil moderne Angriffe zu schnell sind, um lange Untersuchungszyklen zu ermöglichen.

Die Verteidiger fordern vor allem zwei Dinge: eine bessere Qualität der Signale und schnellere Reaktionszeiten. Ohne genaue, kontextbezogene Warnungen verbringen die Sicherheitsteams wertvolle Zeit damit, das Rauschen zu sortieren. Ohne Schnelligkeit kommen selbst die besten Signale zu spät, um einen Angriff zu stoppen.

Durch die Beseitigung von Latenzzeiten bei der Erkennung, die Automatisierung der Triage und die Priorisierung der risikoreichsten Bedrohungen ermöglicht KI den Sicherheitsteams, sich auf das Stoppen laufender Angriffe zu konzentrieren.

Die Rolle und die Auswirkungen des modernen NDR

Network Detection and Response gibt Verteidigern die Möglichkeit, Angreiferaktivitäten zu erkennen, die traditionellen endpoint oder Perimeter-Tools möglicherweise entgehen. In modernen Netzwerken, die Rechenzentren vor Ort, cloud, SaaS, IoT/OT-Systeme und verteilte Identitäten umfassen, beobachtet es den Datenverkehr und das Verhalten von Angreifern, die sich seitlich bewegen, ihre Berechtigungen erweitern oder zwischen Umgebungen wechseln.

Moderne NDR ist dann am effektivsten, wenn es Signale aus diesen Bereichen zu einer einzigen, kohärenten Ansicht korreliert. Auf diese Weise wird das Untersuchungsrauschen unterdrückt, die wichtigsten Verhaltensweisen werden hervorgehoben und die Verteidiger können handeln, bevor sich Angriffe weiter ausbreiten.

Angreifer betrachten das moderne Netzwerk bereits als eine riesige Angriffsfläche. Diese Perspektive ermöglicht es ihnen, ihre Kampagnen schneller zu skalieren, als die Verteidiger reagieren können. Die Betrachtung des Netzwerks durch dieselbe Linse macht den modernen NDR unverzichtbar.

"Angreifer denken nur an eine riesige Netzwerk-Angriffsfläche, und diese Denkweise ermöglicht es ihnen, ihre Programme und Kampagnen viel schneller zu skalieren als wir es können."

- Mark Wojtasiak, Vizepräsident für Produktmarketing, Vectra AI

Architekturmuster moderner Netze

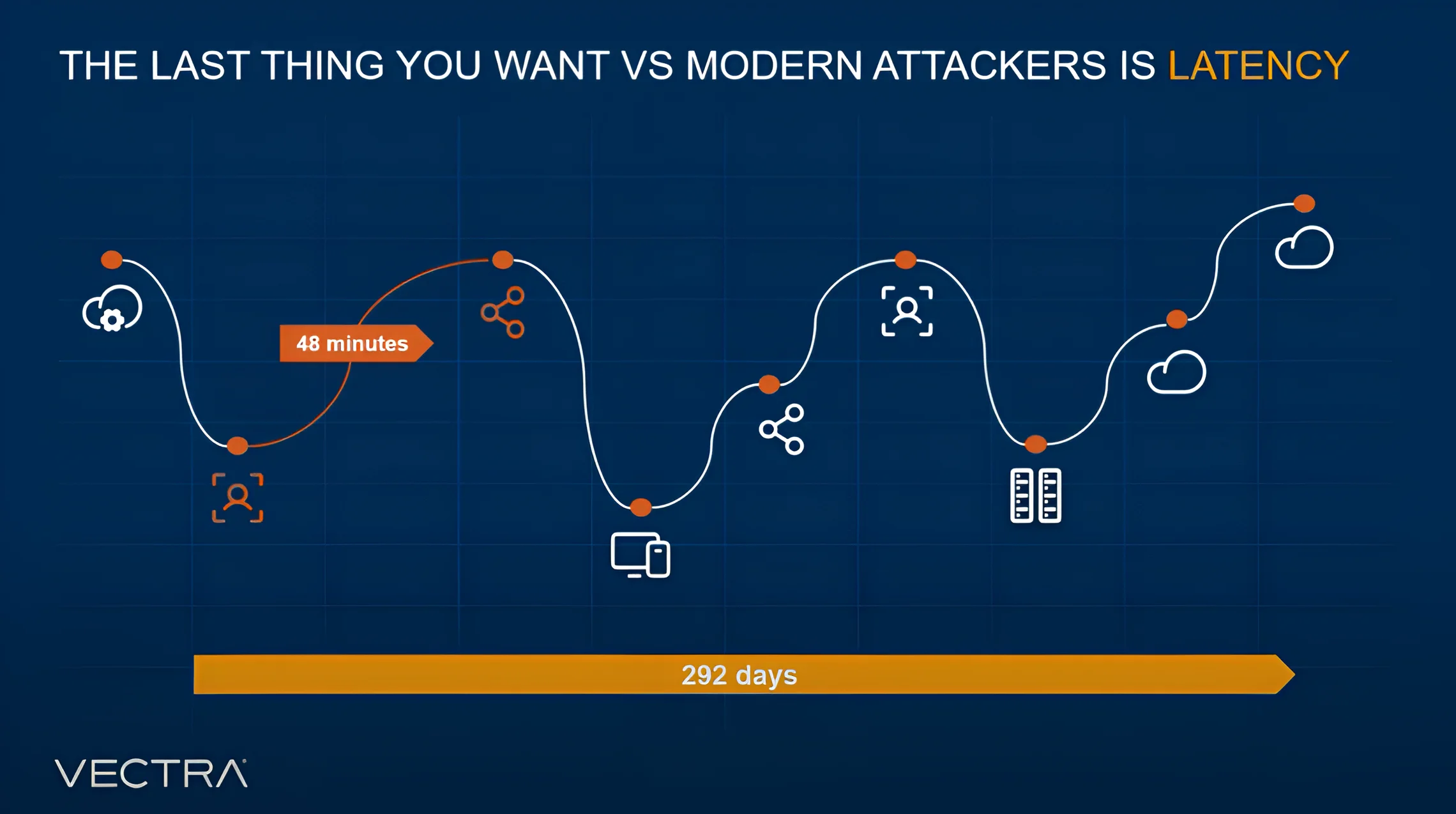

Moderne Netze haben gemeinsame strukturelle Muster, die eine globale Zusammenarbeit und schnelle Innovation ermöglichen, die aber auch den Vorteil des Angreifers vergrößern, wenn sie nicht kontrolliert werden. Jedes Muster verändert den Ort, an dem Latenz bei der Erkennung und Reaktion auftritt, und Latenz ist genau das, was moderne Angreifer ausnutzen.

- Hybride und cloud : Arbeitslasten werden zwischen Umgebungen verschoben, oft über mehrere Anbieter hinweg. Dies erhöht die Komplexität bei der Überwachung und Kontrolle des Zugriffs.

- Die Identität als neue Begrenzung: Benutzer- und Rechneridentitäten ersetzen feste Netzwerkgrenzen. Kompromittierte Anmeldedaten können einen direkten Weg zu kritischen Systemen bieten.

- Konvergenz von IT und OT: Betriebstechnische Systeme sind jetzt mit IT-Netzen verbunden. Dies schafft neue Möglichkeiten für Angreifer, sich seitlich zu bewegen.

- Zunahme von nicht verwalteten Geräten und Maschinenidentitäten: IoT-Geräte, BYOD-Geräte und Dienstkonten werden oft außerhalb der traditionellen Sicherheitskontrollen betrieben.

Wenn sich diese Muster überschneiden, haben Angreifer mehrere Möglichkeiten, schnell einzudringen und zu eskalieren, wenn die Verteidiger durch Verzögerungen bei der Untersuchung behindert werden. Das folgende Diagramm veranschaulicht diese Realität: Die durchschnittliche Zeit von der Infiltration bis zur seitlichen Bewegung beträgt nur 48 Minuten, während Verteidiger durchschnittlich 292 Tage damit verbringen, sich mit den Folgen eines unentdeckten Einbruchs zu beschäftigen. Dieses Ungleichgewicht zeigt, warum die Beseitigung von Latenzzeiten für die Verteidigung moderner Architekturen von zentraler Bedeutung ist.

Der Ansatz von Vectra AI

Vectra AI konzentriert sich auf die Beseitigung von Latenzzeiten und die Bereitstellung von präzisen, priorisierten Angriffssignalen über das Netzwerk, die Identität und die cloud. Unsere KI-Erkennungsplattform deckt über 90 % der MITRE ATT&CK ab und gewährleistet so einen Einblick in die wichtigsten Verhaltensweisen von Angreifern.

Signale werden in Echtzeit korreliert und direkt in SOC-Workflows und SIEMs integriert. Dieser Ansatz ermöglicht es den Verteidigern, innerhalb von Minuten statt Stunden zu handeln, und stellt sicher, dass sie sich auf die Bedrohungen konzentrieren, die am wichtigsten sind.

Besichtigen Sie die Vectra AI und sehen Sie sich den Schutz für moderne NDR-Netzwerke an.

Grundlagen der Cybersicherheit

Häufig gestellte Fragen

Was ist ein modernes Netz?

Ein modernes Netzwerk ist nicht mehr auf einen einzigen Standort oder einen festen Umkreis beschränkt. Es ist eine vernetzte Umgebung, die lokale Systeme, cloud , SaaS-Anwendungen, IoT- und OT-Geräte sowie menschliche und maschinelle Identitäten miteinander verbindet. Diese Komponenten verändern sich ständig und interagieren miteinander, sodass es wichtig ist, die Elemente zu verstehen, die diese Landschaft ausmachen, z. B:

- On-Premise-, cloud, SaaS-, IoT- und OT-Komponenten

- Hybride Identitäten von Mensch und Maschine

- Kontinuierliche Änderungen bei Geräten, Arbeitslasten und Benutzerstandorten

Warum brauchen moderne Netze eine erweiterte Erkennung?

Moderne Netze bieten Angreifern viele Einstiegspunkte. Bedrohungsakteure operieren innerhalb einer Kampagne oft über mehrere Domänen hinweg und bewegen sich in weniger als einer Stunde von der Infiltration bis zur lateralen Bewegung. Um diese Aktivitäten zu erkennen und zu korrelieren, bevor sie sich ausbreiten, sind Einblicke in die wichtigsten Risikofaktoren erforderlich, darunter:

- Ausrichtung auf mehrere Oberflächen in einer einzigen Kampagne

- Seitliche Bewegung innerhalb von durchschnittlich 48 Minuten (CrowdStrike)

- Der Bedarf an einheitlicher Transparenz, die sich über die Bereiche On-Premise, cloud, SaaS, Identität und IoT/OT erstreckt

- Lücken in der endpoint , wenn einige Geräte nicht in EDR registriert sind oder Angreifer EDR vollständig umgehen

Wie können SecOps-Teams modernen Bedrohungen einen Schritt voraus sein?

Security Operations Center verlagern sich von reaktiven Reaktionen zu proaktiven Verteidigungsmodellen. Durch die Integration von Signalen aus der gesamten Angriffsfläche, die Anwendung von KI zur Verringerung der Latenzzeit und die Konzentration der Analysten auf höherwertige Untersuchungen können moderne SOCs besser mit der Geschwindigkeit der Angreifer mithalten. Dieser Ansatz beruht auf mehreren grundlegenden Praktiken, zum Beispiel:

- Korrelieren von Warnmeldungen aus Netzwerk-, Identitäts- und cloud

- Einsatz von KI zur Priorisierung der wichtigsten Bedrohungen und zur Verringerung des Rauschens

- Mehr Zeit für proaktive threat hunting und Untersuchungen

Wie kann ein modernes NDR-Netz die Effizienz des SOC verbessern?

Ein moderner Netzwerk-NDR führt Telemetriedaten aus dem Netzwerk, der Identität und der cloud zusammen, um ein einheitliches Bild der Angreiferaktivitäten zu erhalten. Diese Echtzeitkorrelation erhöht die Genauigkeit, reduziert Fehlalarme und verkürzt die Untersuchungszyklen. Die SOC-Effizienz steigt, wenn Teams auf der Grundlage der folgenden Vorteile handeln können:

- Integrierte, bereichsübergreifende Sichtbarkeit in einer Ansicht

- Bis zu 99 % weniger Alarmgeräusche

- Reduzierung der Ermittlungszeit um bis zu 50

Welche Architekturen definieren heute ein modernes Netz?

Moderne Netzwerkarchitekturen sind auf Flexibilität und verteilten Betrieb ausgelegt, bringen aber auch neue Sicherheitsherausforderungen mit sich, die bewältigt werden müssen. Diese Herausforderungen hängen mit den zentralen Architekturmustern zusammen, die heute die meisten Unternehmensumgebungen prägen, wie z. B.:

- Einführung von cloud und cloud

- SaaS-integrierte Abläufe

- Identitätszentrierte Sicherheitsabgrenzungen

- Konvergenz von IT und OT

Zusammen bilden diese Architekturen ein hochdynamisches, vernetztes Ökosystem, das die Angriffsfläche vergrößert und den Bedarf an einheitlicher Transparenz und Erkennung in allen Bereichen erhöht.