Die jüngste iranisch-israelische Eskalation hat zu einem Anstieg der Cyberoperationen staatlicher Akteure geführt , die es auf Identitäts-, cloud und Unternehmensnetzwerke abgesehen haben. Diese gut ausgerüsteten Gruppen kombinieren tiefgreifende Netzwerkeingriffe mit Identitätsmissbrauch, um herkömmliche Verteidigungsmaßnahmen zu überwinden.

Sie nutzen öffentlich zugängliche Anwendungen für den ersten Zugriff, sammeln Anmeldeinformationen über phishing oder Passwort-Spraying und bewegen sich dann seitlich mit RDP, PsExec oder Remote-Zugriffsdiensten. Die Persistenz wird durch geplante Aufgaben, DLL-Sideloading, versteckte Fenster und Protokoll-Tunneling erreicht. Daten werden unauffällig bereitgestellt, archiviert und über undurchsichtige Kanäle exfiltriert, ohne dass dies zu Warnmeldungen führt.

Gleichzeitig starten sie identitätsorientierte Kampagnen innerhalb von Microsoft 365, Azure und Google Workspace: Sie missbrauchen OAuth, umgehen MFA und nutzen Outlook, OneDrive und Teams als Waffe, um Zugang zu erhalten und Daten abzuschöpfen. Diese Taktiken zielen auf kritische Infrastrukturen, Regierungen, Wirtschaftsunternehmen und Nichtregierungsorganisationen im Nahen Osten und im Westen ab, wobei Spionage und destruktive Angriffe (Wiper, erzwungene Verschlüsselung) miteinander kombiniert werden.

Wenn Sie sich nur auf Endpunkte oder Perimeterkontrollen verlassen, sind Sie blind für die gesamte Angriffskette. Wenn Sie cloud , hybride Infrastruktur oder Fernzugriff nutzen, sind Sie bereits im Visier der Angreifer.

Recent Activity from Iranian Threat Actors

Iranian threat groups continue to run sustained cyber operations against organizations across government, telecommunications, energy, and technology sectors. Recent campaigns show actors like MuddyWater expanding their use of identity abuse and cloud-native tooling while maintaining traditional PowerShell-based intrusion techniques. Rather than deploying obvious malware, these operators increasingly rely on scripts, legitimate administration tools, and compromised infrastructure to maintain stealth across hybrid environments.

Wer steckt hinter den Angriffen: Iran-verbundene APT-Profile

Trotz unterschiedlicher Ziele (die von langfristiger Spionage bis hin zu offener Sabotage reichen) nutzt jede Gruppe sowohl Netzwerk- als auch Identitätskanäle, um in das System einzudringen, dort zu bleiben und die Daten zu extrahieren. Nachfolgend finden Sie eine Übersicht über den Erstzugang, die Netzwerk-TTPs und die cloud .

Iranian threat groups frequently reuse tooling across campaigns, particularly PowerShell frameworks, script loaders, and open-source remote access tools. This reuse makes behavioral detection across identity and network telemetry especially effective.

Fünf Identitäts- und Cloud , die SOC-Teams überwachen müssen

Bedrohungsakteure, die mit dem Iran in Verbindung stehen, gehen über traditionelle malware und Exploits hinaus. Ihre Kampagnen basieren nun auf dem Missbrauch von Identitätssystemen und der Nutzung von vertrauenswürdigen Tools, die Ihr Unternehmen bereits verwendet. Diese fünf Techniken sind entscheidend dafür, wie sie sich der Erkennung entziehen und in cloud bestehen bleiben. Jede stellt eine kritische Sichtbarkeitslücke wenn sich Ihr Team nur auf traditionelle EDR- oder SIEM-Tools verlässt.

- Diebstahl von Zugangsdaten über Spear Phishing

Gefälschte Anmeldeportale, die Office 365 oder Gmail imitieren, Passwort-Spraying und MFA-Umgehungstechniken. - Cloud Account Hijacks

Mit gestohlenen Anmeldeinformationen wird auf E-Mail, OneDrive, SharePoint oder Azure-Anwendungen zugegriffen. - Recon und Lateral Movement

Enumerating Entra ID (Azure AD), Erstellung von Rogue OAuth Apps oder Abonnements für Persistenz. - Datenexfiltration über legitime Tools

Verschieben von Daten über OneDrive, Outlook oder webbasierte APIs, um sie im normalen Datenverkehr zu verstecken. - Living-Off-the-Land Scripts and Cloud Tools

Iranian threat actors increasingly rely on PowerShell loaders, administrative scripts, and legitimate cloud APIs instead of custom malware.

Warum iranische APTs auf Cloud und Identität abzielen

For Iranian threat groups, cloud platforms and identity systems offer scale, stealth, and strategic access. These attackers are adapting their operations to match how organizations actually work today. Remote access, federated identity, and cloud-first infrastructure have created a wide attack surface where traditional controls often lack visibility.

Key reasons these environments are attractive targets include:

- Identity is the new perimeter. Once attackers obtain valid credentials tied to SaaS platforms or cloud admin roles, they often bypass traditional defenses entirely. Security tools focused on endpoints or firewalls rarely flag authenticated API calls or abnormal login behavior when the session appears legitimate.

- Cloud environments provide operational cover. Iranian APT groups frequently operate within sanctioned applications such as Microsoft 365, Azure, and Google Workspace. They exploit weak OAuth policies, misconfigured conditional access rules, and excessive privileges to maintain persistence while blending into normal user activity.

- Hybrid networks create pivot opportunities. Many organizations maintain links between on-prem systems and cloud environments. Iranian actors have abused identity synchronization services and hybrid management tools to pivot from compromised internal systems into cloud tenants, allowing them to expand access across environments.

- Living-off-the-land scripting reduces malware visibility. Recent campaigns from groups such as MuddyWater show heavy reliance on PowerShell loaders and script-based frameworks that execute payloads directly in memory. Instead of deploying obvious malware, attackers retrieve tools dynamically and operate using native system capabilities.

- Cloud-native tooling is dual-use.Tools like Microsoft Graph API, PowerShell, Outlook, Teams messaging, and remote administration software are designed to enable productivity. Iranian actors routinely use these same capabilities to enumerate environments, move laterally, and exfiltrate data while remaining difficult to distinguish from legitimate activity.

In short, cloud and identity attacks allow Iranian APT groups to operate quietly across hybrid environments. They blend into legitimate user behavior, avoid traditional defenses, and exploit visibility gaps that many organizations still struggle to monitor effectively.

Sicherheitskontrollen zur Unterbrechung iranischer APT-Methoden

Um Ihre Anfälligkeit für die oben beschriebenen Techniken zu verringern und Ihre Umgebung zu einem schwierigeren Ziel zu machen, empfehlen wir die folgenden Sofortmaßnahmen:

- Erzwingen Sie Multi-Faktor-Authentifizierung, um phishing und MFA-Umgehung zu verhindern.

- Aktivieren Sie Conditional Access und Geräterichtlinien für cloud.

- Überwachen Sie die Anmeldeaktivitäten auf verdächtige IPs, ungewöhnliche geografische Standorte und Anmeldungen über VPN.

- Sperren Sie OAuth-Apps und -Berechtigungen: Überprüfen Sie alle Einwilligungen und Dienstkonten in Microsoft 365/Azure.

- Überprüfen Sie privilegierte Konten regelmäßig, insbesondere solche mit Administratorrollen in Exchange/Azure.

- Implementierung von Benutzerschulungen: Erkennen Sie gefälschte Anmeldeportale und Social-Engineering-Taktiken.

- Überwachung der Datenexfiltration: Einrichtung von DLP-Regeln und CASB-Richtlinien (Cloud Access Security Broker).

- Überprüfen Sie das MFA-Push-Verhalten: Schränken Sie Benachrichtigungen nach wiederholten Fehlversuchen ein oder verwenden Sie phishing MFA-Optionen wie FIDO2.

These controls harden your environment but detecting credential misuse and network stealth requires active, behavior-driven visibility.

Turn Iranian APT Intelligence Into Immediate Threat Hunting

Understanding how Iranian threat groups operate is only the first step. The next challenge is determining whether those same techniques are already happening inside your environment.

SOC teams don’t need another report explaining attacker tradecraft. What they need are concrete ways to test their environment for those behaviors.

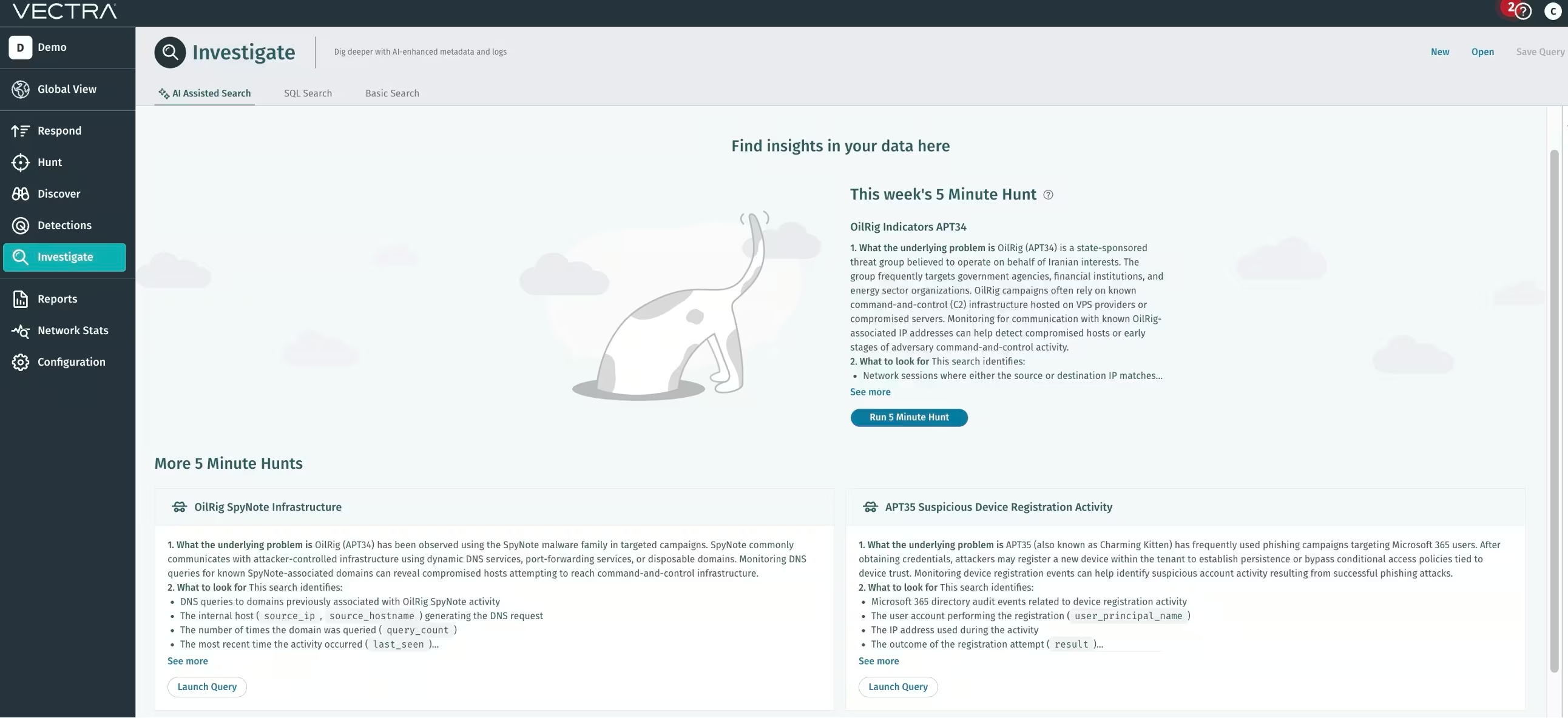

To help security teams move from intelligence to investigation, we created a set of threat hunts tied directly to Iranian APT tradecraft observed in recent campaigns. These hunts surface early indicators across identity and network activity, including:

- Suspicious Microsoft 365 device registrations linked to credential compromise

- OilRig command-and-control infrastructure communication

- SpyNote and QasarRAT DNS activity tied to attacker infrastructure

- Failed device registrations that may indicate APT35 reconnaissance

- Network sessions associated with Pupy malware infrastructure

Each hunt includes a ready-to-run query you can execute inside the Vectra AI Platform to quickly identify potential attacker activity.

Running targeted hunts like these helps analysts move from passive monitoring to proactive detection. Instead of waiting for alerts, your team can directly search for the behaviors Iranian operators rely on once they gain access.

Because these actors blend identity abuse, SaaS activity, and network infrastructure, effective detection requires visibility across all three.

That’s exactly where the Vectra AI Platform provides an advantage.

How the Vectra AI Platform Exposes Iranian APT Activity

Traditional security tools tend to focus on isolated signals: endpoint alerts, firewall logs, or authentication events. Iranian threat actors operate across identity systems, SaaS platforms, and network infrastructure simultaneously, which makes those siloed approaches easy to evade.

The Vectra AI Platform continuously analyzes behavior across: Network traffic Active Directory and Entra ID Microsoft 365 identity activity Cloud platforms including AWS and Azure Instead of relying on static indicators, the platform identifies abnormal behavior that signals compromise even when attackers use legitimate credentials or sanctioned cloud tools.

This gives SOC teams the visibility needed to detect the exact techniques used by Iranian APT groups: credential abuse, identity manipulation, stealthy lateral movement, and covert command-and-control activity.

According to IDC, organizations using Vectra AI identify 52% more threats in at least 50% less time.

Im Folgenden erfahren Sie, wie Vectra AI AI jede der fünf von iranischen APTs verwendeten Kerntechniken erkennt:

Die Vectra AI benötigt keine Agenten. Sie lässt sich nativ in Microsoft integrieren und wendet eine Echtzeit-Erkennungslogik an, die auf identitätsgesteuerte Angriffe zugeschnitten ist. Dieser Ansatz liefert präzise, detailgetreue Warnungen und automatisierte Reaktionsmöglichkeiten, die SOC-Teams in die Lage versetzen, entschlossen zu handeln, ohne in Fehlalarmen zu ertrinken.

Sie sind bereits Kunde von Vectra AI NDR?

Um sich gegen diese neue Welle von identitäts- und cloud Angriffen zu schützen, empfehlen wir dringend, Ihre bestehende Bereitstellung um eine Identitäts- und Cloud zu erweitern. Dies gewährleistet eine einheitliche Sichtbarkeit und Schutz in hybriden Umgebungen, in denen diese Bedrohungsakteure gedeihen.