Cybersicherheitsbehörden aus den Vereinigten Staaten, Neuseeland und dem Vereinigten Königreich haben ein gemeinsames Cybersecurity Information Sheet (CIS) veröffentlicht, das eine ordnungsgemäße Konfiguration und Überwachung von PowerShell empfiehlt, um die wiederholte Verwendung der Skriptsprache bei Cyberangriffen zu verhindern. Die Kernaussage des Dokuments lautet, dass PowerShell zwar nach wie vor von Angreifern missbraucht wird, aber einen zu großen Nutzen für Unternehmen bietet, als dass Verteidiger die Sprache in allen Unternehmensumgebungen deaktivieren sollten. Anstatt die Skriptsprache zu deaktivieren, empfiehlt die CIS, Maßnahmen zu ergreifen, um die Wahrscheinlichkeit ihres Missbrauchs zu verringern und Funktionen zur Erkennung ihres Missbrauchs zu aktivieren.

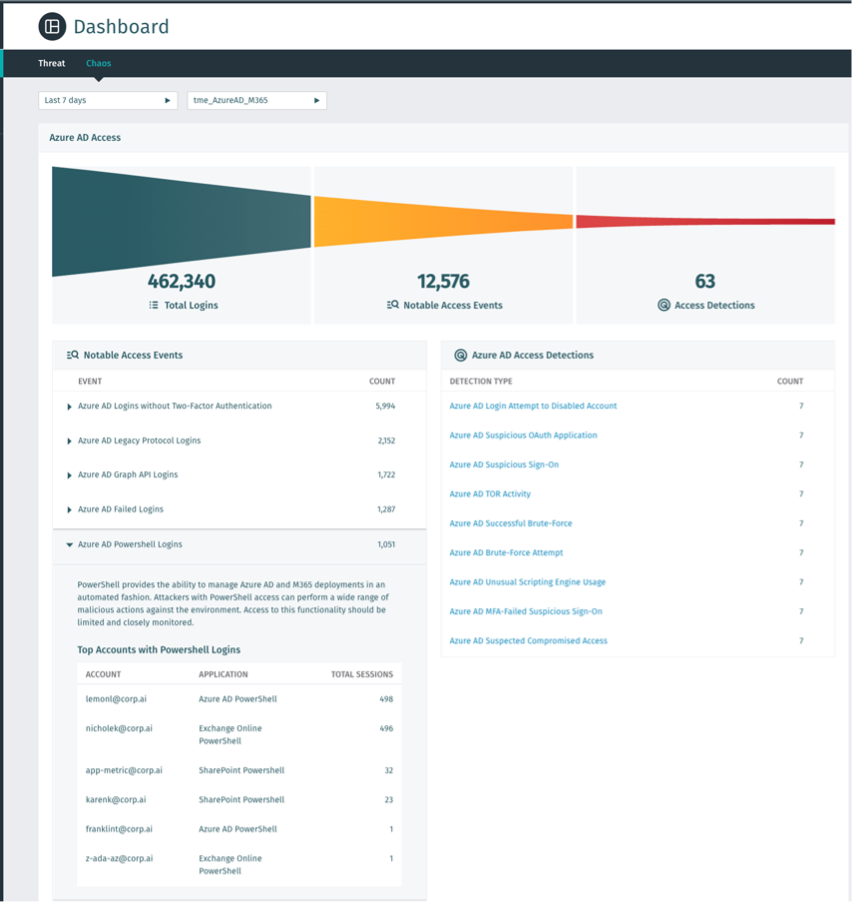

Vectra Detect für Azure AD hilft Support-Teams, die Empfehlungen des CIS zu befolgen. Vectra überwacht die Azure AD-Aktivitäten aller Benutzer, die auf cloud , SaaS-Anwendungen und das Azure AD-Backend zugreifen, und kann erkennen, wenn dieser Zugriff mit PowerShell erfolgt. Diese Überwachung fließt in das Chaos-Dashboard und die KI-Bedrohungserkennung von Vectra ein, die den Teams dabei helfen, die Wahrscheinlichkeit eines PowerShell-Missbrauchs zu verringern und dessen Erkennung zu ermöglichen.

VectraDas Azure AD Chaos Dashboard hilft Verteidigern, Angriffe proaktiv zu stoppen, indem es ihnen ermöglicht, zu überprüfen, wer und wie PowerShell in ihrem Tenant verwendet wird. Das Chaos Dashboard hebt bemerkenswerte Ereignisse im Zusammenhang mit der Umgehung potenzieller Sicherheitskontrollen hervor, einschließlich der PowerShell-Nutzung. Jedes PowerShell-Zugriffsereignis wird nachverfolgt, wobei die spezifischen Benutzer und PowerShell-Versionen zur Überprüfung gemeldet werden. Mit diesen Informationen können Teams zusätzliche Kontrollen für Benutzer einrichten, um das Risiko zu minimieren, dass der PowerShell-Zugriff eines Benutzers während eines Angriffs missbraucht wird.

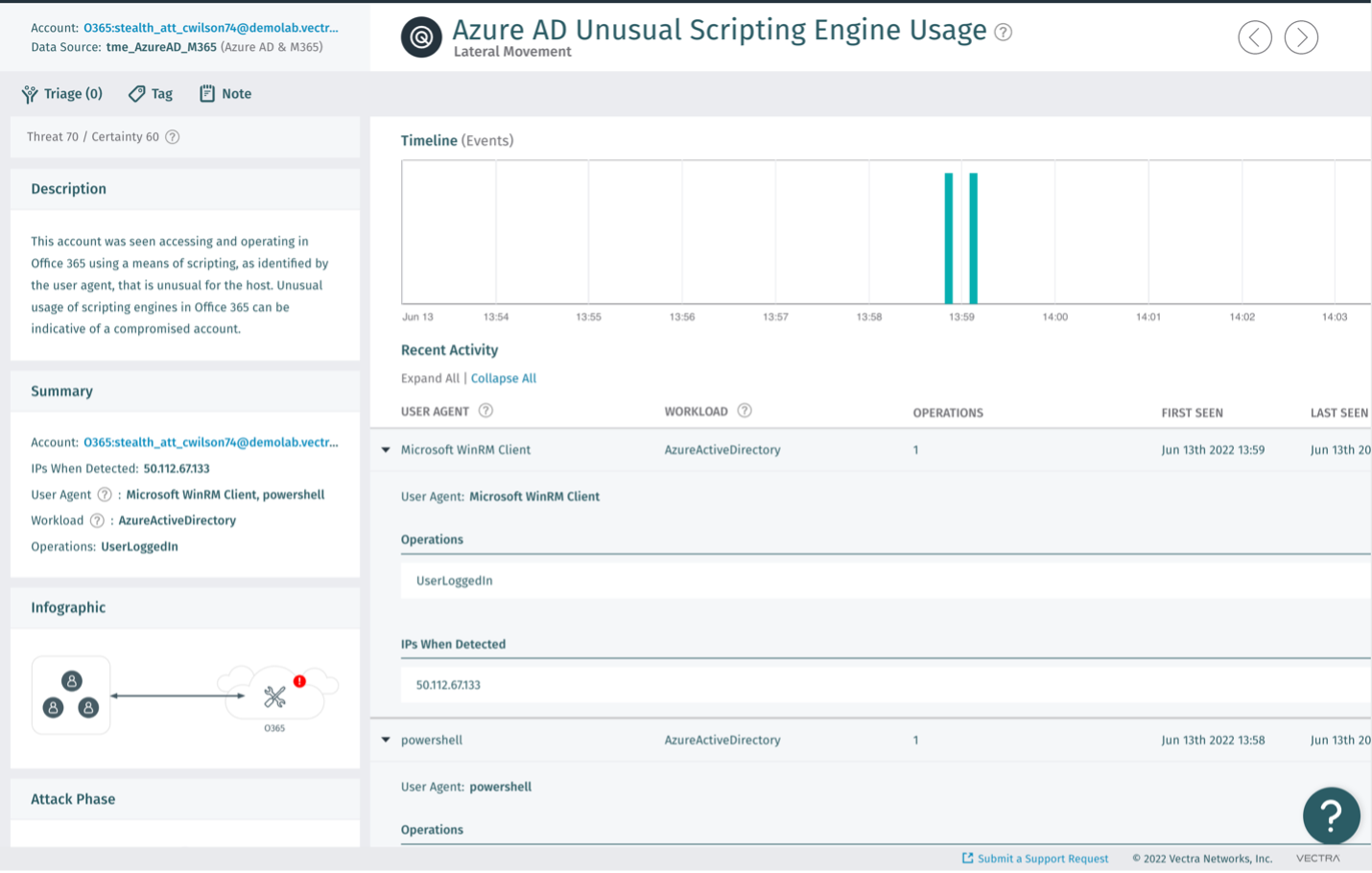

Die Azure AD Unusual Scripting Engine Usage Detection von Vectra warnt vor Angreifern, die PowerShell oder andere Scripting Engines in Azure AD und SaaS-Umgebungen missbrauchen. Der Alarm erkennt zunächst, wie Skripting-Engines üblicherweise von Benutzern verwendet werden. Anschließend wird eine abnormale Nutzung erkannt, die auf einen Angriff hindeutet. Dank dieser Warnung kann Vectra eine Reihe aktiver Bedrohungen frühzeitig erkennen, von ersten Einbrüchen bis hin zur Automatisierung von Angriffen auf die cloud. Zusammen mit den anderen Azure AD- und Microsoft 365-Warnungen von Vectra kann ein Verteidiger einen Angreifer schnell erkennen und davon abhalten, sein Ziel zu erreichen.

Obwohl es in manchen Fällen instinktiv sein mag, PowerShell als Vorsichtsmaßnahme zu deaktivieren, um potenzielle Cyberangriffe zu stoppen, sind solche drastischen Maßnahmen mit den richtigen Tools und Kontrollen nicht notwendig. Die CIS stellt fest, dass PowerShell für die Sicherheit von Windows unverzichtbar ist und dass "die Entfernung oder unsachgemäße Einschränkung von PowerShell Administratoren und Verteidiger daran hindern würde, PowerShell zur Unterstützung von Systemwartung, Forensik, Automatisierung und Sicherheit zu nutzen". Stattdessen sollten betroffene Sicherheitsteams einen Plan haben, um eine Kompromittierung zu erkennen und zu stoppen, falls und wenn sie auftritt.

Weitere Informationen zur Erkennung von Angriffen, die PowerShell oder Azure AD nutzen, finden Sie auf der Vectra-Seite zur Sicherung von Azure AD.