Ransomware verschwinden nicht. Sie entwickeln sich weiter.

ransomware können sich ändern, aber die Betreiber, die Infrastruktur und das Verhalten bleiben oft unter einem neuen Markennamen bestehen. Das jüngste Beispiel ist DevMan, eine Gruppe, die mit modifiziertem DragonForce-Code arbeitet und sich als neuester Vertreter einer langen Reihe von ransomware positioniert, die auf Black Basta von Conti und Black Basta aufbauen.

Obwohl mehrere Sicherheitsanbieter und Analysten technische und operative Ähnlichkeiten zwischen diesen Gruppen festgestellt haben, ransomware die Zuordnung von ransomware komplex. Der Aufstieg von DevMan lässt sich eher als Fortsetzung der Wiederverwendung von Code, der Migration von Partnern und der gemeinsamen Nutzung von Tools verstehen als als eindeutige Verbindung zu einem bestimmten Betreiber.

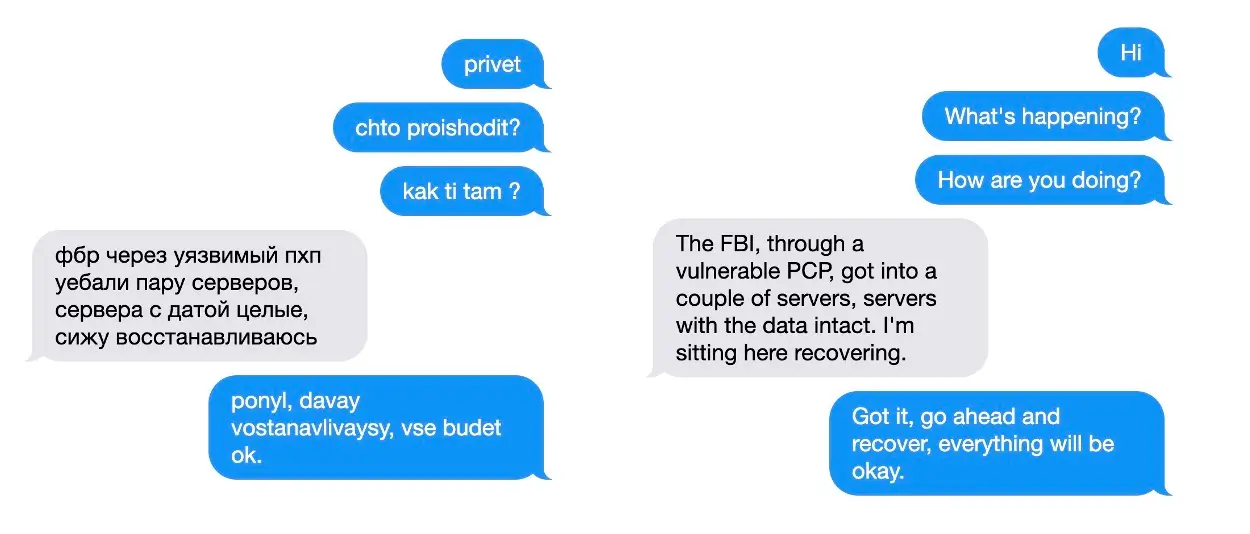

Das Conti-Vermächtnis: Der Kodex, der nie stirbt

Der durchgesickerte Quellcode von Contiist nach wie vor eines der am häufigsten wiederverwendeten ransomware . Er war direkt ausschlaggebend für die Entwicklung von Black Basta und später der ransomware . Die durchgesickerten Black Basta bestätigten zudem, dass dessen Anführer Tramp seit langem Verbindungen zu LockBitSupp, dem Administrator des LockBit-RaaS-Imperiums, unterhielt.

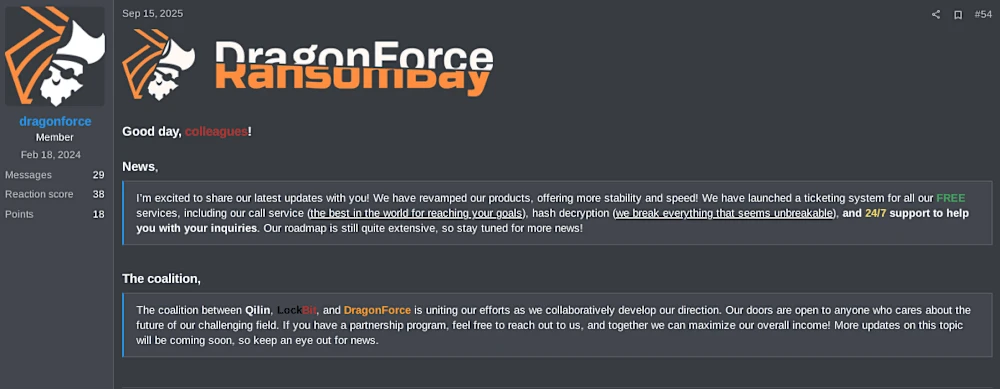

Im September 2025 kündigte die DragonForce eine Koalition mit Qilin und LockBitan, um ein unternehmensübergreifendes ransomware zu schaffen. Dieselben Namen tauchen auf Leak-Sites, in Partnerprogrammen und in gemeinsamen Infrastrukturen auf, was unterstreicht, dass ransomware heute als Ökosystem und nicht als isolierte Crews funktioniert.

Das DragonForce-Modell und die Geburt von DevMan

DragonForce führte ein "Dragons-as-a-Service"-Modell ein und bot Partnern unter seiner Marke vorgefertigte ransomware, Tor-Infrastruktur und Veröffentlichungsrechte für Leak-Sites an. Dieses RaaS-Programm ermöglichte es aufstrebenden Betreibern, Angriffe schnell und mit bewährten Tools zu starten.

DevMan tauchte erstmals Mitte April 2025 auf und agierte zunächst als Partner von Qilin (Agenda) und DragonForce, während er auch mit APOS-Operationen in Verbindung stand (APOS steht seither auch mit PEAR in Verbindung...). Frühe Angriffe spiegelten die Spielpläne von DragonForce wider: VPN-Ausbeutung für den Zugang, SMB-Sondierung für laterale Bewegungen und doppelte Erpressungstaktiken.

Im Juli 2025 änderte sich alles. DevMan spaltete sich von DragonForce ab und gründete seine eigene Infrastruktur, einschließlich der ersten Leck-Site namens "DevMan's Place". Die von ANY.RUN am 1. Juli veröffentlichte forensische Analyse bestätigte, dass seine Nutzlast den DragonForce-Code wiederverwendete, der wiederum auf Conti basierte, und mehrere technische Fehler enthielt:

- Die Lösegeldforderung verschlüsselt sich selbst, eine Fehlkonfiguration des Erbauers.

- Die Hintergrundbildfunktion funktioniert unter Windows 11 nicht, wohl aber unter Windows 10.

- Es gibt drei Verschlüsselungsmodi: vollständig, nur Kopfzeile und benutzerdefiniert.

- Die malware arbeitet vollständig offline, nur mit SMB-basierter Netzwerkaktivität.

Die Dateierweiterung .DEVMAN und neue interne Zeichenketten zeichnen die Variante aus, aber ihre DNA bleibt unverkennbar DragonForce.

Die Zurechnung in Ransomware ist komplex

Die Zuordnung in ransomware ist von Natur aus kompliziert. Wie Jon DiMaggio in „The Art of Attribution“ (Analyst1, 2024) feststellt, erfordert die genaue Verknüpfung einer Operation mit einer anderen die Abstimmung technischer, verhaltensbezogener und menschlicher Beweise, anstatt sich allein auf Code-Ähnlichkeiten oder Zeitachsen zu verlassen.

DevMan befindet sich, wie viele aufstrebende Betreiber, an der Schnittstelle zwischen wiederverwendeten Codebasen, umfunktionierter Infrastruktur und gemeinsamen Affiliate-Netzwerken. Die Überschneidungen mit DragonForce und die indirekten Verbindungen zu Conti und Black Basta die allgemeinen Realitäten des ransomware Black Basta . Gruppen leihen, kaufen, kopieren oder modifizieren Code. Affiliates wechseln häufig zwischen verschiedenen Operationen. Tools werden weiterverkauft, geleakt oder in neue RaaS-Dienste eingebunden.

Dies schafft Kontinuität auf technischer Ebene, ohne dass dies zwangsläufig eine Kontinuität in der Führung impliziert. Aus diesem Grund lässt sich DevMan am besten als Produkt der Wiederverwendung eines Ökosystems verstehen und nicht als bestätigte Erweiterung eines früheren Betreibers.

DevMan 2.0: Vom Operator zum RaaS-Anbieter

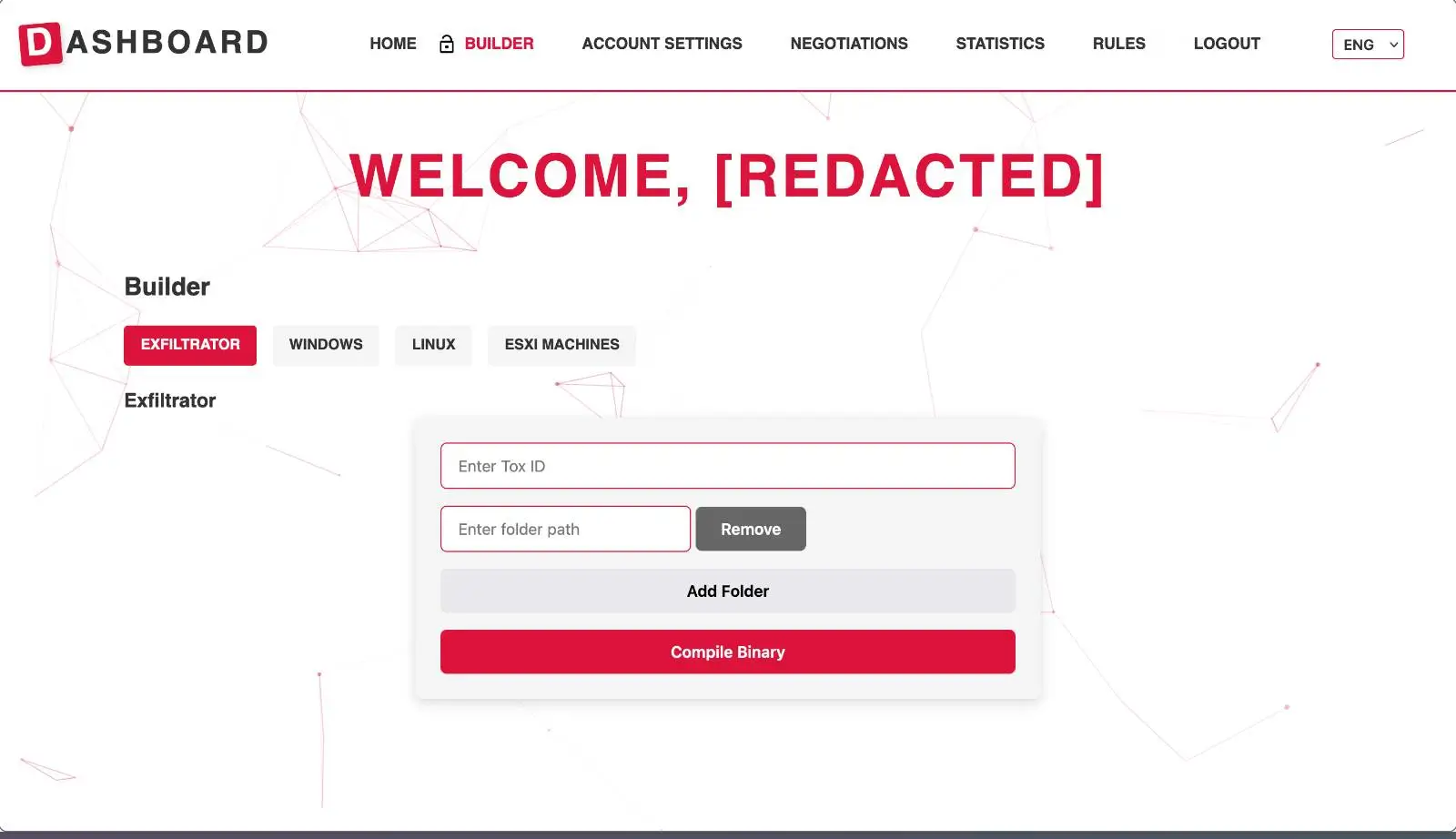

Bis Ende 2025 hatte sich DevMan vom Betreiber zum Anbieter entwickelt. Am 30. September 2025 startete er DevMan 2.0, eine neu gestaltete Ransomware mit Partnerprogramm, einem Builder-Dashboard und neuen Varianten, die in Rust geschrieben sind.

Screenshots von der Plattform zeigen:

- Ein webbasiertes Partner-Dashboard zur Erstellung von Verschlüsselungsprogrammen für Windows, Linux und ESXi.

- Ein strukturiertes Gewinnbeteiligungsmodell mit einer Umsatzbeteiligung von 22 % für Partner, die weniger als 20 Millionen Dollar erwirtschaften.

- Automatisierte Dienstprogramme zur Datenexfiltration und Anpassung der Lösegeldforderung.

- Verhaltensregeln, die Angriffe gegen GUS-Staaten und Einrichtungen des Gesundheitswesens in Bezug auf Kinder verbieten.

In der Praxis funktioniert DevMan 2.0 ähnlich wie DragonForce, nur dass das Branding, die Infrastruktur und die Kontrolle der Partner komplett in einer Hand liegen.

Warum es für Verteidiger wichtig ist

DevMan veranschaulicht, wie ransomware ihren Code umbenennen, umstrukturieren und neu verteilen können, ohne die zugrunde liegenden Verhaltensweisen während der Angriffe zu verändern. SOC-Teams sehen sich mit Gegnern konfrontiert, die häufig ihre Namen ändern, deren Techniken jedoch unverändert bleiben.

Bei Conti, Black Basta, DragonForce und DevMan treten weiterhin mehrere Verhaltensweisen zutage:

- Offline-Verschlüsselung und laterale Bewegung über SMB und RDP.

- Verwendung legitimer Instrumente für die Persistenz.

- Schnelles Onboarding von Partnern durch gemeinsam genutzte Builder-Frameworks.

Signaturbasierte Schutzmaßnahmen versagen bei diesem Modell. Was konstant bleibt, ist das Verhalten der Angreifer, das sich im Netzwerkverkehr, im Identitätsmissbrauch und in den Versuchen der Privilegienerweiterung zeigt. Dies sind genau die Muster, die die Vectra AI in Echtzeit erkennt.

Wie Vectra AI erkennt, was Marken nicht verbergen können

Unabhängig davon, ob die Zuordnung bestätigt werden kann oder nicht, sind die Verhaltensweisen für die Verteidiger entscheidend. Die Vectra AI konzentriert sich auf die Erkennung von Angreifertaktiken und -verhaltensweisen, nicht auf Markennamen.

Durch die Analyse des Identitäts-, Netzwerk- und cloud erkennt die Vectra AI die Anzeichen für die Ausführung von ransomware und seitliche Bewegungen, bevor die Verschlüsselung beginnt, egal ob es sich um DevMan, Play oder Qilin handelt, Scattered Spider oder eine andere APT-Gruppe.

Angreifer können ihre Namen ändern, aber nicht ihr Verhalten.

Mit Vectra AI können Sie sehen, was sie nicht verbergen können.

Sehen Sie sich eine selbstgeführte Demo der Vectra AI an, um zu erfahren, wie verhaltensbasierte KI ransomware erkennt, sogar über Markenwechsel hinweg.