Weltweit hat sich eine stille, aber gezielte Welle von Cyberangriffen entwickelt. Dabei handelt es sich nicht um lautstarke ransomware oder chaotische Datenlecks. Es sind kalkulierte Aktionen, die auf Langfristigkeit ausgelegt sind. Die dahinterstehenden Akteure bewegen sich strategisch durch die Systeme, die unser tägliches Leben versorgen – Telekommunikationsanbieter, Router, Energienetze und staatliche Infrastruktur – und hinterlassen dabei fast keine Spuren.

Zu diesen Bedrohungsgruppen, die zusammen als „Typhoons“ bezeichnet werden, gehören Volt Typhoon, Flax Typhoon und Salt Typhoon, die alle mit staatlich geförderten Aktivitäten in China in Verbindung stehen. Jede Gruppe verfolgt unterschiedliche Ziele, doch ihre Vorgehensweise hat dieselbe DNA: Heimlichkeit, Geduld und tiefgreifendes Verständnis der Abläufe. Anstatt maßgeschneiderte malware einzusetzen, verwenden sie vertrauenswürdige Tools für andere Zwecke und fügen sich in legitime Systemaktivitäten ein.

Von der Vorpositionierung für Störmanöver bis hin zu verdeckter Telekommunikationsspionage – die Typhoons stehen für eine Verlagerung hin zu Angriffen, die gerade deshalb erfolgreich sind, weil sie unbemerkt bleiben.

Die Typhoon-Aufstellung

Jede Typhoon-Gruppe spielt eine Rolle in einer umfassenderen Strategie, die auf globale kritische Infrastrukturen abzielt. Obwohl ihre Missionen unterschiedlich sind, legen ihre Methoden durchweg Wert auf Unsichtbarkeit und Beharrlichkeit.

Taktik ohne Werkzeuge: Living Off the Land hergibt

Was die Typhoon-Operationen so schwer zu erkennen macht, ist nicht nur ihr Können, sondern auch ihre Zurückhaltung. Sie setzen selten neuen Code ein. Stattdessen nutzen sie das, was in der Umgebung bereits vorhanden ist.

Dies „Living off the Land”-Ansatz basiert auf dem Missbrauch legitimer Verwaltungstools wie PowerShell, WMIC, netsh und Remote Desktop, um unter dem Deckmantel normaler Vorgänge böswillige Aktivitäten durchzuführen. Da diese Tools in Unternehmensumgebungen weit verbreitet sind, kann abnormales Verhalten leicht in der Masse untergehen.

Volt Typhoon Flax Typhoon stützen sich stark auf diese Taktik, um still und leise Informationen zu sammeln oder langfristige Stützpunkte zu errichten. Salt Typhoon kombiniert native Tools mit fortschrittlichen Stealth-Techniken wie Implantaten auf Kernel-Ebene, um einen tieferen Zugriff zu gewährleisten. Das gemeinsame Ziel: die Mission erfüllen und dabei ganz normal wirken.

Persistenz über Nutzlasten

Für die Typhoon-Gruppen ist das Eindringen nur der erste Schritt. Ihr eigentliches Ziel ist es, so lange wie möglich in ihren Zielen zu bleiben, dabei unentdeckt zu bleiben und sich einen dauerhaften Zugang zu verschaffen. Dabei geht es nicht darum, herkömmliche Nutzlasten zu liefern. Es geht darum, die Umgebung so zu gestalten, dass sie sie niemals verlassen müssen.

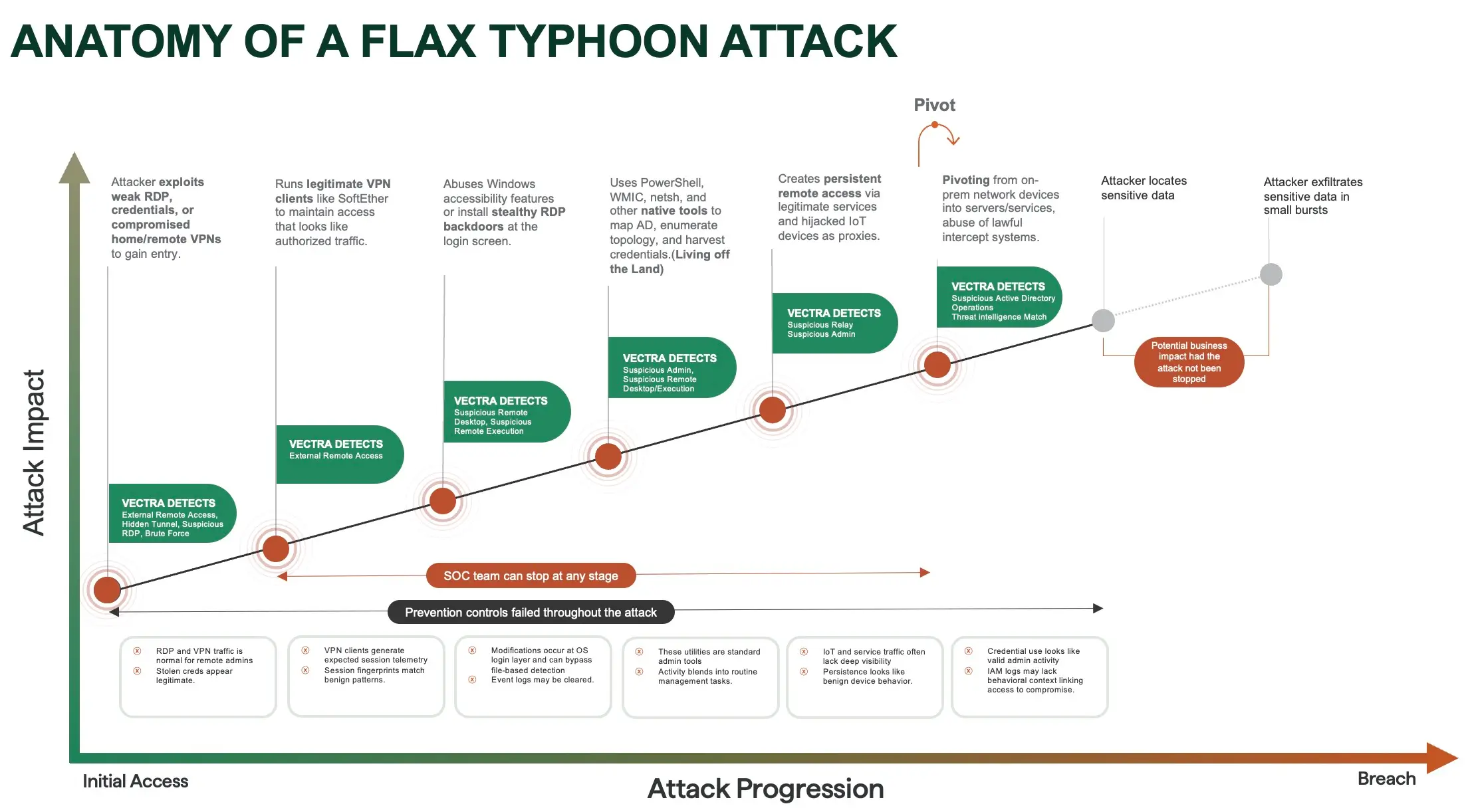

Flax Typhoon erhält den Fernzugriff aufrecht, indem es legitime VPN-Clients wie SoftEther installiert und sich so in normale Datenverkehrsmuster einfügt. In einigen Fällen kapern sie Windows-Barrierefreiheitsfunktionen – wie beispielsweise die Sticky Keys-Tastenkombination –, um unbemerkt Login-Hintertüren zu erstellen, die auch nach einem Neustart bestehen bleiben und endpoint umgehen.

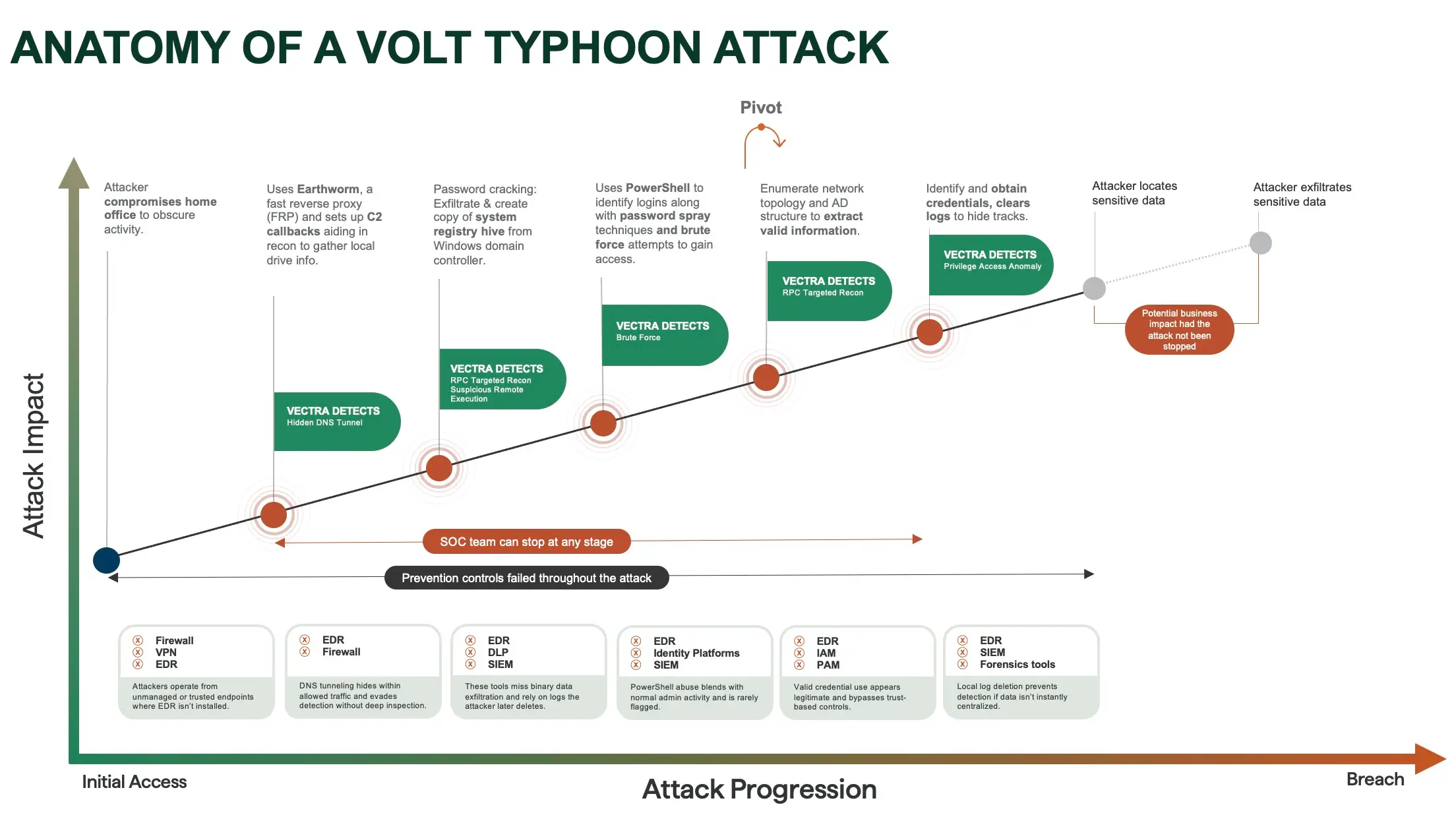

Volt Typhoon nutzt gestohlene Anmeldedaten und native Windows-Dienstprogramme, um sich unbemerkt durch Netzwerke zu bewegen. Oft richten sie mit Tools wie netsh portproxy verdeckte Tunnel ein, über die sie den internen Datenverkehr umleiten können, ohne Warnmeldungen auszulösen oder auf externe Befehls- und Kontrollinfrastrukturen angewiesen zu sein.

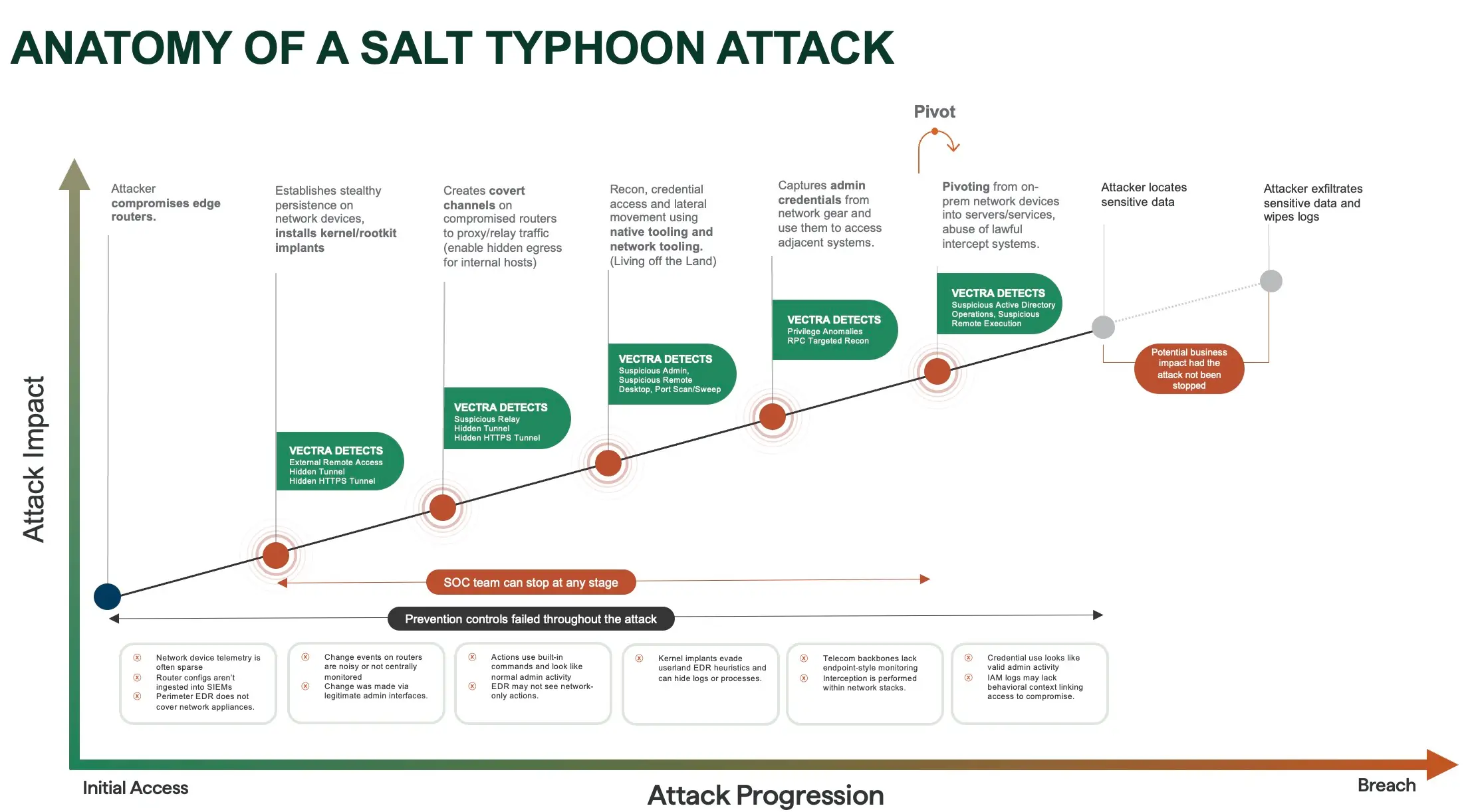

Salt Typhoon kombiniert Heimlichkeit mit umfassender technischer Kontrolle. Sie missbrauchen nicht nur Router und Netzwerkgeräte, um sich Zugang zu verschaffen, sondern setzen auch Rootkits ein, die auf Kernel-Ebene arbeiten. Es wurde beobachtet, dass sie ruhende Dienste aktivieren, Zugriffskontrollen ändern und Gerätekonfigurationen manipulieren, um sich mehrere dauerhafte Zugänge zum Netzwerk zu sichern.

Diese Akteure verstecken sich nicht nur im Netzwerk, sondern gestalten es nach ihren Vorstellungen um. Ihr Beharrlichkeitsmodell zwingt die Verteidiger dazu, Verhaltensweisen über einen längeren Zeitraum zu überwachen, anstatt nach malware zu suchen.

Beharrlichkeit ist die Nutzlast

Ob Volt Typhoon auf eine Störung hinarbeitet, Flax Typhoon die taiwanesische Infrastruktur kartografiert oder Salt Typhoon fängt die Kommunikation über globale Backbones ab, ist der gemeinsame Nenner klar: malware nicht mehr das Kennzeichen für eine Kompromittierung – sondern das Verhalten. Jede dieser Gruppen baut mehrschichtige Zugriffe auf, manipuliert Vertrauen und operiert weit unterhalb der Schwelle traditioneller Erkennung. Sie sind darauf angewiesen, dass sich Verteidiger auf Dateien konzentrieren und nicht auf Aktionen.

Hier kommt die Vectra AI einen entscheidenden Unterschied. Durch die Analyse des Verhaltens in cloud, Netzwerk und Identität erkennt Vectra die subtilen Muster der Befehlsnutzung, der Privilegienerweiterung und der lateralen Bewegung, auf die sich die Akteure von Typhoon verlassen. Die Plattform sucht nicht nach malware, sondern identifiziert böswillige Absichten, selbst wenn die Angreifer legitim erscheinen.

Wenn Ihre Erkennungsstrategie nur darauf ausgerichtet ist, das Offensichtliche zu finden, werden diese Akteure Erfolg haben. Um die Bedrohungen aufzudecken, die nicht gefunden werden wollen, benötigen Sie ständige Transparenz und KI-gestützte Intelligenz, die sich an die Anpassungen der Angreifer anpasst.