LockBit ist ein produktiver ransomware(RaaS) Operation die sich seit ihrem Debüt im Jahr 2019 in mehreren Versionen weiterentwickelt hat. Trotz einer großen Aktion der Strafverfolgungsbehörden (Operation Cronos Anfang 2024), bei der Server beschlagnahmt und Entschlüsselungsschlüssel durchsickert sind, ist die Gruppe mit LockBit 5.0 wieder aufgetaucht. Diese neueste Version wird als "Comeback" für die Bande positioniert und bietet eine schnellere Verschlüsselung, eine stärkere Umgehung und ein überarbeitetes Partnerprogramm. Dieser Blog bietet eine umfassende Aufschlüsselung der technischen Merkmale von LockBit 5.0 sowie praktische Hinweise für SOC-Teams zur Stärkung der Abwehr gegen die Affiliate-Kampagnen der Gruppe.

Kurze Zusammenfassung der LockBit Evolution

LockBit erschien erstmals 2019 unter dem Namen ABCD ransomware, eine Anspielung auf die ".abcd"-Erweiterung, die verschlüsselten Dateien hinzugefügt wurde. Diese frühe Version war relativ einfach und konzentrierte sich ausschließlich auf die schnelle Verschlüsselung lokaler Dateien ohne die fortschrittlichen Taktiken, die wir heute kennen.

Im Jahr 2021 wurde mit LockBit 2.0 (Red) der erste große Schritt getan. Es wurde StealBit eingeführt, ein speziell entwickeltes Tool zur Datenexfiltration, mit dem Angreifer sensible Daten in großem Umfang stehlen können. Diese Version fügte auch eine automatische Verbreitung über SMB und PsExec hinzu, was den Angreifern die Möglichkeit gab, sich schnell über Unternehmensnetzwerke zu verbreiten. Etwa zur gleichen Zeit weitete die Gruppe ihre Aktivitäten auf Linux- und VMware ESXi-Ziele aus und begann damit, sich auf die Jagd nach großen Tieren zu konzentrieren.

LockBit 3.0 (Black), das im Jahr 2022 auf den Markt kam, trieb die Innovation noch weiter voran. Sie war die erste ransomware , die ein Bug-Bounty-Programm durchführte und Hacker offen dazu aufforderte, bei der Verbesserung ihrer malware mitzuhelfen. Außerdem wurde eine intermittierende Verschlüsselung eingesetzt, um die Angriffe zu beschleunigen, wobei nur Teile großer Dateien verschlüsselt wurden, diese aber dennoch unbrauchbar gemacht wurden. Diese Version machte LockBit zur weltweit aktivsten ransomware , die für mehr als 40 % der gemeldeten Vorfälle in diesem Jahr verantwortlich war. Ein Ende 2022 durchgesickerter Baukasten verschaffte Forschern - und rivalisierenden Kriminellen - einen seltenen Einblick, wie anpassungsfähig LockBit geworden war.

Ende 2024 reagierte LockBit auf den Druck der Strafverfolgungsbehörden mit LockBit 4.0 (Green). Diese Version war fast eine komplette Neufassung, entwickelt in .NET Core mit einer modularen Architektur und verbesserter Tarnung. Unangenehme Funktionen wie Drucker-Spam wurden durch API Unhooking, Obfuscation und eine verdeckte Ausführung ersetzt. Die Verschlüsselungsgeschwindigkeit erreicht neue Höchstwerte und kann große Netzwerke in wenigen Minuten lahmlegen. Partner erhielten mehr Flexibilität durch anpassbare Erpresserbriefe und Unterstützung für Linux- und ESXi-Umgebungen.

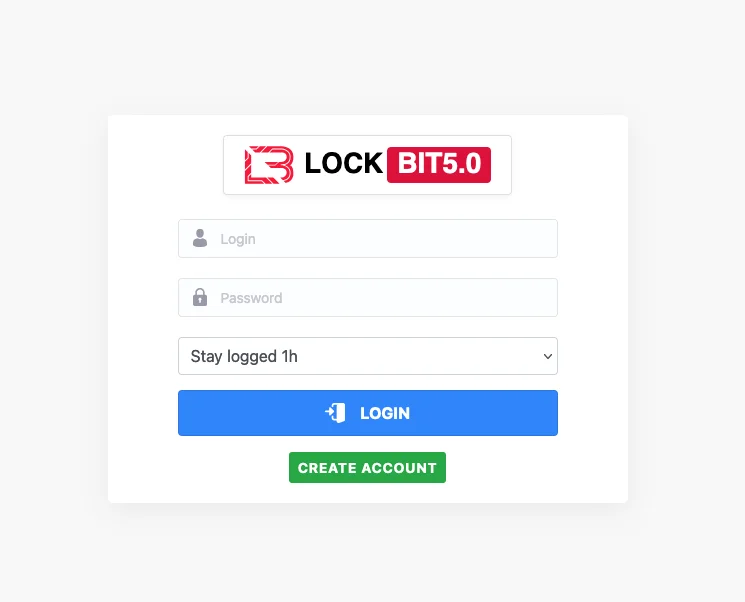

Jetzt, mit LockBit 5.0, versucht die Gruppe ein vollständiges Comeback nach globalen Takedowns und internen Lecks. Diese Version setzt den modularen Ansatz fort, führt eine stärkere Umgehung moderner EDR ein und bietet überarbeitete Anreize für Partner, um ihr Netzwerk wieder aufzubauen. Das Ergebnis ist ein ransomware , der schneller, widerstandsfähiger und anpassungsfähiger ist als alle seine Vorgänger.

LockBit 5.0-Funktionen in Aktion: TTPs und was sich geändert hat

LockBit 5.0 führt Modularität, schnellere Verschlüsselung und stärkere Umgehung ein - aber die wirkliche Auswirkung ist, wie sich diese Funktionen während eines Eindringens auswirken. Im Folgenden ordnen wir die neuen Funktionen den einzelnen Phasen des Angriffslebenszyklus zu, damit SOC-Teams genau sehen können, worauf sie sich bei der Erkennung und Reaktion konzentrieren müssen.

Erster Zugang

- Neu: Die niedrigeren Hürden des Partnerprogramms (automatische Registrierung, breitere Rekrutierung) bedeuten vielfältigere Einbruchsmethoden in den Kampagnen.

- Beobachtete Techniken: Phishing, Brute-Force und Credential Stuffing von RDP/VPN, Ausnutzung von ungepatchten Diensten wie Exchange oder Fortinet.

- SOC-Schwerpunkt: Überwachung auf abnormale Anmeldeaktivitäten, wiederholte Authentifizierungsfehler und ungepatchte öffentliche Infrastrukturen.

Ausführung und Privilegieneskalation

- Neu: Payloads werden oft dateilos über PowerShell oder LOLBins gestartet, und Builds können Gültigkeitszeiträume enthalten, die ablaufen, was die Analyse erschwert.

- Beobachtete Techniken: In-Memory-Loader, Ausführung von mshta.exe, Dumping von Anmeldeinformationen aus LSASS, Exfiltration von Registry-Hives.

- SOC-Schwerpunkt: Erkennen verdächtiger Skriptaktivitäten, insbesondere PowerShell, die untergeordnete Prozesse erzeugt, und Registrierungszugriffe außerhalb der normalen Baselines.

Seitliche Bewegung

- Neu: Die Partner können die Verbreitungsmodule umschalten, wodurch LockBit weniger vorhersehbar und heimlicher ist als frühere worm Versionen.

- Beobachtete Techniken: PsExec, WMI-Aufträge, Missbrauch von Gruppenrichtlinienobjekten (GPO) zur Verbreitung von ransomware auf Hosts.

- SOC-Fokus: Suche nach neuen Service-Erstellungen, ungewöhnlichen Remote-WMI-Befehlen oder seitlichen RDP-Verbindungen außerhalb der Geschäftszeiten.

Verteidigung Umgehung

- Neu: Erweiterte Prozess-Kill-Listen, erweitertes API Unhooking und in die modulare Architektur integrierte Obfuscation.

- Beobachtete Techniken: Beendigung von AV/Backup-Agenten, Löschen von Schattenkopien (vssadmin delete), Löschen von Protokollen, Sandbox/VM-Prüfungen.

- SOC-Schwerpunkt: Korrelieren Sie Massenprozess-/Dienstabbrüche mit Registrierungsänderungen oder administrativen Befehlsausführungen.

Auswirkungen und Erpressung

- Was ist neu: Die Verschlüsselungsgeschwindigkeit ist durch optimierte intermittierende Verschlüsselung schneller. Erpresserbriefe können gestaffelte Zahlungsfristen und Tox-IDs statt nur Tor-Portale enthalten.

- Observed techniques: Large-scale file renaming with randomized extensions, {random}.README.txt ransom notes in directories, wallpaper changes, exfiltration via StealBit/Rclone.

- SOC-Schwerpunkt: Erkennung von Massenumbenennungen von Dateien, unerwarteten Hintergrundbildänderungen und abnormalen ausgehenden Übertragungen an cloud oder unbekannte Server.

Warum Prävention allein nicht gegen LockBit 5.0 ausreicht

LockBit 5.0 macht die unangenehme Wahrheit deutlich: Selbst gut abgestimmte Präventionskontrollen können nicht jeden Angriff verhindern. Affiliates nutzen schwache Anmeldeinformationen, ungepatchte Systeme oder phishing , um sich Zugang zu verschaffen - und wenn sie erst einmal drin sind, verwenden sie Tools und Techniken, die sich mit legitimen Aktivitäten vermischen. Wenn die ransomware dann explodiert, ist der Schaden bereits angerichtet.

Hier greifen die traditionellen Präventionsmaßnahmen zu kurz:

- Perimeterschutzmaßnahmen wie Firewalls, VPNs und MFA blockieren viele Versuche, können aber keine gültigen gestohlenen Anmeldedaten erkennen. Wenn sich ein Angreifer als vertrauenswürdiger Benutzer anmeldet, kommt er problemlos durch.

- Endpoint können beendet oder umgangen werden. LockBit 5.0 beendet AV- und EDR-Prozesse aggressiv, führt Dateien im Speicher aus und trennt APIs, sodass nur wenige Spuren hinterlassen werden.

- Log-zentrierte Tools (SIEM, DLP) sind auf Sichtbarkeit angewiesen, die Angreifer entfernen können. LockBit löscht Ereignisprotokolle und Schattenkopien, sodass Angreifer geblendet werden, kurz bevor die Verschlüsselung beginnt.

- Backups sind direkt betroffen. Auf den Kill-Listen für Prozesse stehen auch Backup- und Wiederherstellungsdienste, so dass Unternehmen ohne ihre letzte Verteidigungslinie dastehen.

Für SOC-Teams bedeutet dies, dass es nicht ausreicht, sich nur auf die Prävention zu konzentrieren. Eine Strategie zur Erkennung und Reaktion nach der Kompromittierung ist entscheidend - eine Strategie, die nach Verhaltensweisen sucht, die Angreifer nicht verbergen können:

- Missbrauch von Anmeldeinformationen und Ausweitung von Berechtigungen.

- Ungewöhnliche seitliche Bewegung über PsExec, WMI oder GPO.

- Beenden von Massenprozessen und Löschen von Schattenkopien.

- Abnormale ausgehende Datenübertragungen an cloud oder Tor/Tox-Kanäle.

Erkennen von LockBit-bezogenen Aktivitäten mit Vectra AI AI

Die Vectra AI wurde entwickelt, um diese Erkennungslücke zu schließen. Anstatt sich nur auf Protokolle oder Signaturen zu verlassen, analysiert sie kontinuierlich das Verhalten in Netzwerk-, Identitäts-, cloud und SaaS-Umgebungen und deckt echte Angreiferaktivitäten in Echtzeit auf. Durch die Kombination von Vorbeugung mit Erkennung nach der Kompromittierung und KI-gesteuerter Reaktion können SOC-Teams LockBit 5.0 stoppen, bevor die Verschlüsselung den Geschäftsbetrieb lahmlegt.

In unserer selbstgeführten Demo erfahren Sie, wie Vectra AI AI die Lücke schließt und sicherstellt, dass bei einem Versagen der Prävention die Erkennung und Reaktion bereit sind.

---

Quellen: Die Informationen in diesem Blog stammen aus einer Vielzahl von Bedrohungsanalysen, darunter Blogs der Industrieforschung und offizielle Hinweise. Zu den wichtigsten Quellen gehören der SOCRadar-Bedrohungsdaten-Blog zu den Funktionen von LockBit 5.0die gemeinsame Empfehlung (Mai 2025), in der LockBit 3.0/4.0 TTP beschrieben wird, der Bericht von Trend Micro in Zusammenarbeit mit der britischen NCA über die neuen Entwicklungen von LockBit, und die Trellix-Forschung zu den durchgesickerten Admin-Panel-Daten von LockBit.