Als Angreifer letzte Woche npm-Pakete vergifteten, stürzte sich die Branche auf die Analyse, wie es dazu kam und welcher Code eingeschleust wurde. Aber der Exploit selbst ist nicht die ganze Geschichte.

Egal, ob der Einstiegspunkt ein gefälschter Maintainer, eine bösartige Abhängigkeit oder ein Drittanbieter ist, die erste Kompromittierung ist nur der erste Schritt. Was danach kommt, ist genauso wichtig. Sobald bösartiger Code in Ihrer Umgebung ausgeführt wird, nutzen Angreifer diesen Zugriff, um sich seitlich zu bewegen, Privilegien zu erweitern, Daten zu exfiltrieren oder die Voraussetzungen für ransomware zu schaffen.

Für SOC-Teams ist es wichtig, vergifteten Code zu erkennen, aber ebenso wichtig ist es, die Verhaltensweisen der Angreifer zu erkennen, die folgen, sobald der bösartige Code ausgeführt wird.

Wie sich die npm-Sicherheitslücke entwickelt hat

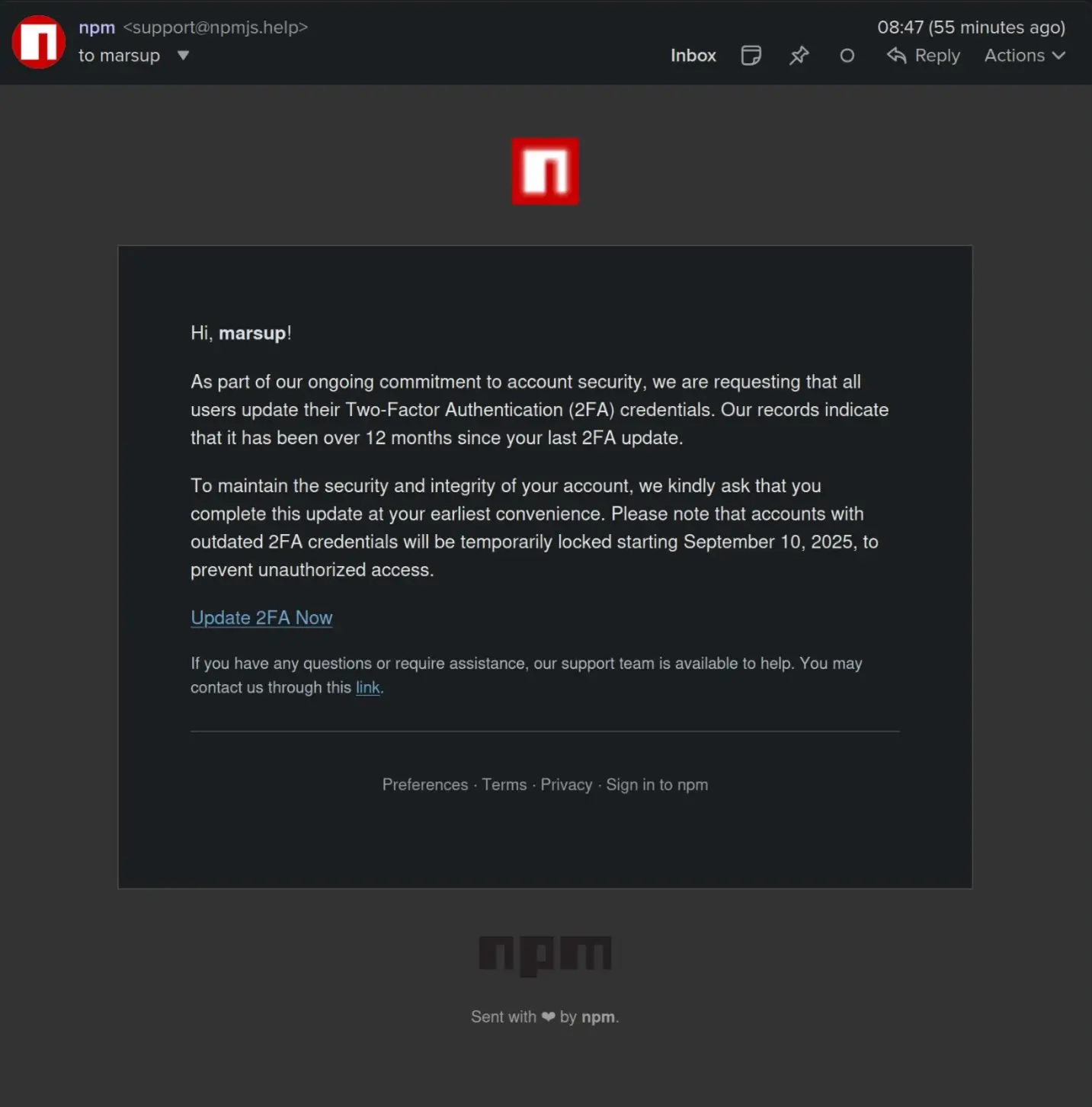

Die jüngste Sicherheitslücke wurde nicht durch eine Schwachstelle in npm selbst verursacht. Stattdessen begann es mit einem klassischen Fall von Social Engineering. Die Angreifer schickten eine phishing an beliebte npm-Maintainer, in der sie sich als offizieller Support ausgaben und sie aufforderten, ihre Konten zu "revalidieren". Ein Maintainer, der für mehrere weit verbreitete Pakete verantwortlich ist, gab sowohl Anmeldedaten als auch einen einmaligen 2FA-Code in das gefälschte Portal der Angreifer ein. Dadurch erhielten die Angreifer die volle Kontrolle über das Konto, obwohl die Zwei-Faktor-Authentifizierung aktiviert war.

Mit dem Zugang in der Hand hat der Bedrohungsakteur schnell neue Versionen von vertrauenswürdigen Paketen wie chalk, debug, supports-color und anderen veröffentlicht. Diese Pakete sind grundlegende Bausteine für unzählige Anwendungen, die jede Woche milliardenfach heruntergeladen werden. Die kompromittierten Updates enthielten verschleiertes JavaScript, das für die Ausführung in Webbrowsern gedacht war.

Die bösartige Nutzlast verhielt sich wie ein Man-in-the-Browser-Angriff. Sie klinkte sich in Browser-APIs ein, überwachte Netzwerkanfragen und fing Krypto-Wallet-Transaktionen ab. Wenn ein Benutzer versuchte, Kryptowährung zu senden, tauschte die malware stillschweigend die Adresse des Empfängers mit einer vom Angreifer kontrollierten Adresse aus. Das Endergebnis war der Diebstahl von Geldern, während die Transaktion für das Opfer ganz normal aussah.

Obwohl die bösartigen Versionen nur für einen kurzen Zeitraum verfügbar waren, bedeutete der Umfang der Nutzung von npm-Abhängigkeiten, dass sich die Auswirkungen schnell verbreiteten. Automatisierte Build-Systeme in CI/CD-Pipelines zogen die verdorbenen Updates fast sofort ein und zwangen Tausende von Entwicklern und Unternehmen, auf den Vorfall zu reagieren.

Vom Exploit zur Ausführung: Warum der erste Schritt nicht den Angriff definiert

Im Fall von npm war der eingeschleuste Code darauf abgestimmt, Kryptowährungstransaktionen zu kapern. Dieses enge Ziel bedeutet jedoch nicht, dass das Risiko begrenzt war. Sobald bösartiger Code in einer Umgebung ausgeführt wird, können Angreifer weit mehr tun als nur Wallet-Adressen auszutauschen.

Mit dem gleichen Maß an Zugang könnten sie das:

- Stehlen von Anmeldeinformationen und Ausweitung von Privilegien.

- Seitlicher Übergang zu cloud und Identitätssystemen.

- Schaffen Sie Persistenz durch Mailboxregeln, OAuth-Apps oder redundante Konten.

- Daten zu exfiltrieren oder ransomware zu installieren.

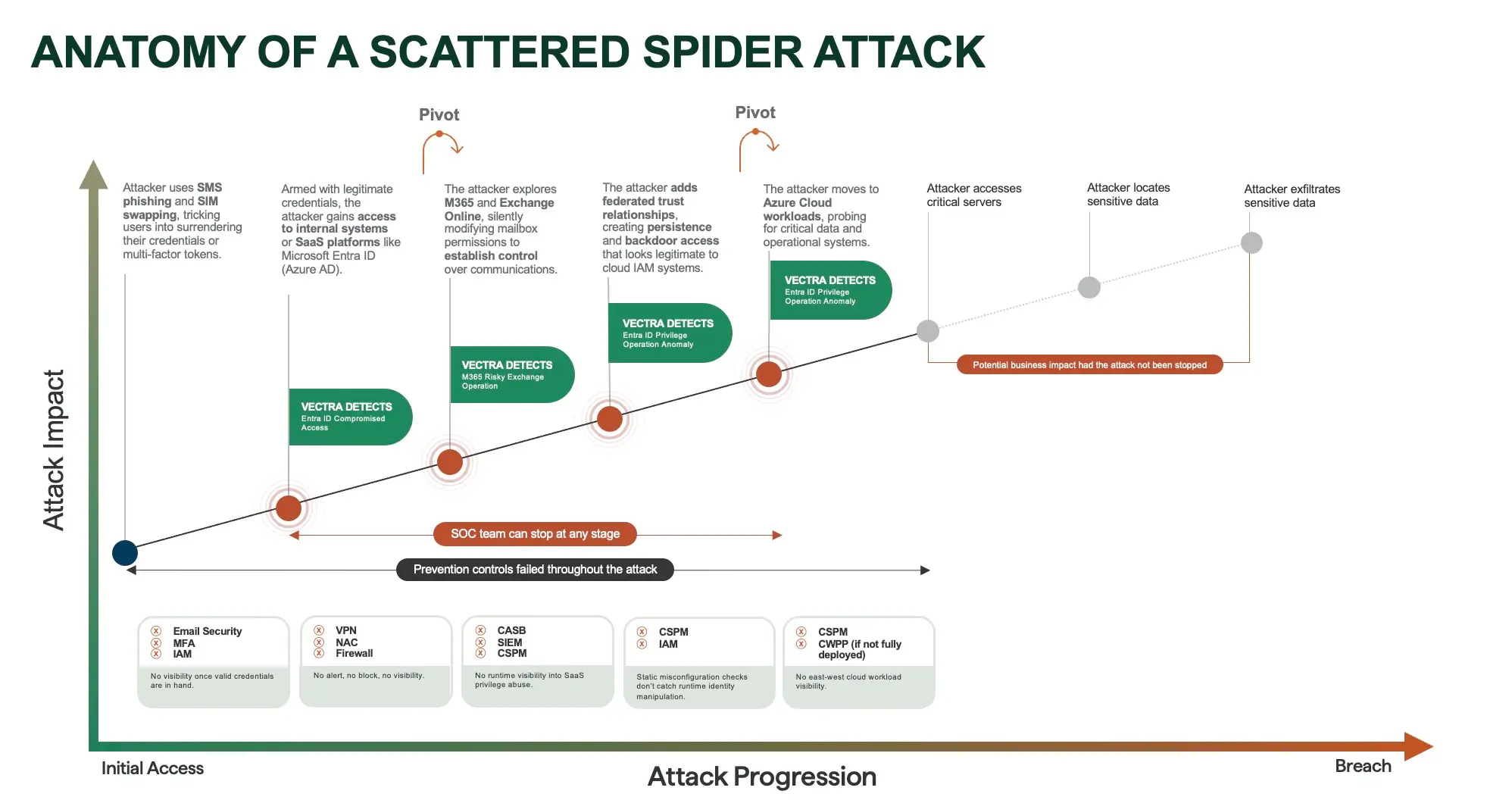

Bedrohungsakteure wie Scattered Spider zeigen, wie schnell der Zugang zur Waffe werden kann: Sie dringen in cloud und SaaS-Plattformen ein, manipulieren Mailbox-Berechtigungen, schaffen Backdoor-Vertrauensbeziehungen und sondieren kritische Workloads. Von dort aus bewegen sich die Angreifer seitlich, um an sensible Daten zu gelangen und diese zu exfiltrieren. Dies ist die wahre Gefahr, auf die sich SOC-Teams vorbereiten müssen: nicht nur das Implantat, sondern die Kaskade von Angreiferverhalten, die darauf folgt.

Warum SOC-Teams sich darum kümmern sollten

Für SOC-Teams ist der npm-Exploit eine Erinnerung daran, dass Kompromittierungen der Lieferkette nicht nur ein Problem für Entwickler sind. Präventions-Tools und SCA-Scans spielen eine wichtige Rolle bei der Identifizierung anfälliger oder bösartiger Pakete, aber sie enden an dem Punkt der Code-Analyse. Was sie nicht bieten können, ist ein Einblick in die Art und Weise, wie Angreifer diesen Zugang nutzen, sobald der vergiftete Code ausgeführt wird.

Diese Verantwortung liegt ganz klar beim SOC. Die Herausforderung besteht nicht nur darin, zu verstehen, dass eine Kompromittierung stattgefunden hat, sondern auch zu erkennen, wie sie die Arbeitsabläufe von Angreifern in Ihrer Umgebung umgestaltet. Dies bedeutet, dass Sie auf Verhaltensweisen achten müssen, die von Präventionstools übersehen werden: Persistenz in Identitätssystemen, missbräuchlich verwendete Anmeldeinformationen, um auf SaaS- und cloud zuzugreifen, oder Netzwerkaktivitäten, die auf die Bereitstellung und Exfiltration von Daten hindeuten.

Ob der Einstiegspunkt nun npm, PyPI, 3CX, MOVEit oder der nächste Drittanbieter ist, der Exploit ist erst der Anfang. Die Auswirkungen hängen davon ab, wie schnell Sie das Verhalten, das sich danach einstellt, aufdecken und darauf reagieren können.

Schließen der Sicherheitslücke mit Vectra AI

Der npm-Exploit zeigt, wie schnell das Vertrauen in Software-Lieferketten gegen einen selbst verwendet werden kann. Selbst wenn das ursprüngliche Ziel der Diebstahl von Kryptowährungen war, hätte derselbe Zugang auch dazu verwendet werden können, Anmeldeinformationen zu stehlen, Privilegien zu erweitern oder Daten zu exfiltrieren. Aus diesem Grund benötigen SOC-Teams Schutzmechanismen, die nicht nur den Code analysieren, sondern auch kontinuierlich beobachten, wie sich Angreifer verhalten, sobald sie im System sind.

Die Vectra AI bietet diese Transparenz. Durch die Überwachung von Identitäts-, Netzwerk- und cloud in Echtzeit erkennt Vectra AI die Verhaltensweisen, auf die sich Angreifer verlassen, um ihre Position auszubauen und ihre Ziele zu erreichen. Ganz gleich, ob bösartiger Code über ein vergiftetes Paket, einen SaaS-Account-Phish oder einen kompromittierten Drittanbieter eintrifft, Vectra AI deckt die Aktionen des Angreifers auf und gibt SOC-Teams den Kontext, um zu reagieren, bevor der Schaden eskaliert.

In unserer selbstgeführten Demo erfahren Sie, wie Vectra AI AI die Lücke schließt und sicherstellt, dass bei einem Versagen der Prävention die Erkennung und Reaktion bereit sind.