Sicherheitsteams und rote Teams gehen bei Bedrohungssimulationen oft mit komplexen Playbooks und ausgeklügelten Kill Chains vor. In der Praxis brauchen die Angreifer jedoch nicht so viel Raffinesse. Was wir regelmäßig sehen, ist, wie einfach es immer noch ist, einzudringen. Einbrüche in der realen Welt folgen selten diesen geskripteten Abläufen, sondern nutzen niedrig hängende Früchte: schwache Konfigurationen, durchgesickerte Anmeldeinformationen und nicht überwachte Zugangspunkte.

Der erste Zugriff ist nach wie vor der einfachste und effektivste Schritt bei einem Eindringen. Zu verstehen, wie Angreifer diese erste Gelegenheit nutzen, ist der Unterschied zwischen Präventions-Checklisten und echter Resilienz.

Die moderne Realität des Erstzugangs

Ihre Umgebung besteht nicht mehr nur aus einem einzigen Perimeter. Sie sichern ein zusammenhängendes Netz aus Rechenzentren, cloud , SaaS-Anwendungen und Remote-Endpunkten. Jeder dieser Punkte ist ein Einfallstor, und Angreifer wissen das.

Der Erstzugang erfolgt in der Regel über einen von zwei Wegen:

- Technische Ausnutzung: nicht gepatchte Sicherheitslücken, ungeschützte Dienste oder falsch konfigurierte Anlagen.

- Identitätsbasierte Kompromittierung: gestohlene oder missbrauchte Anmeldedaten, Infostealer, SIM-Austausch oder böswillige Föderationseinrichtungen.

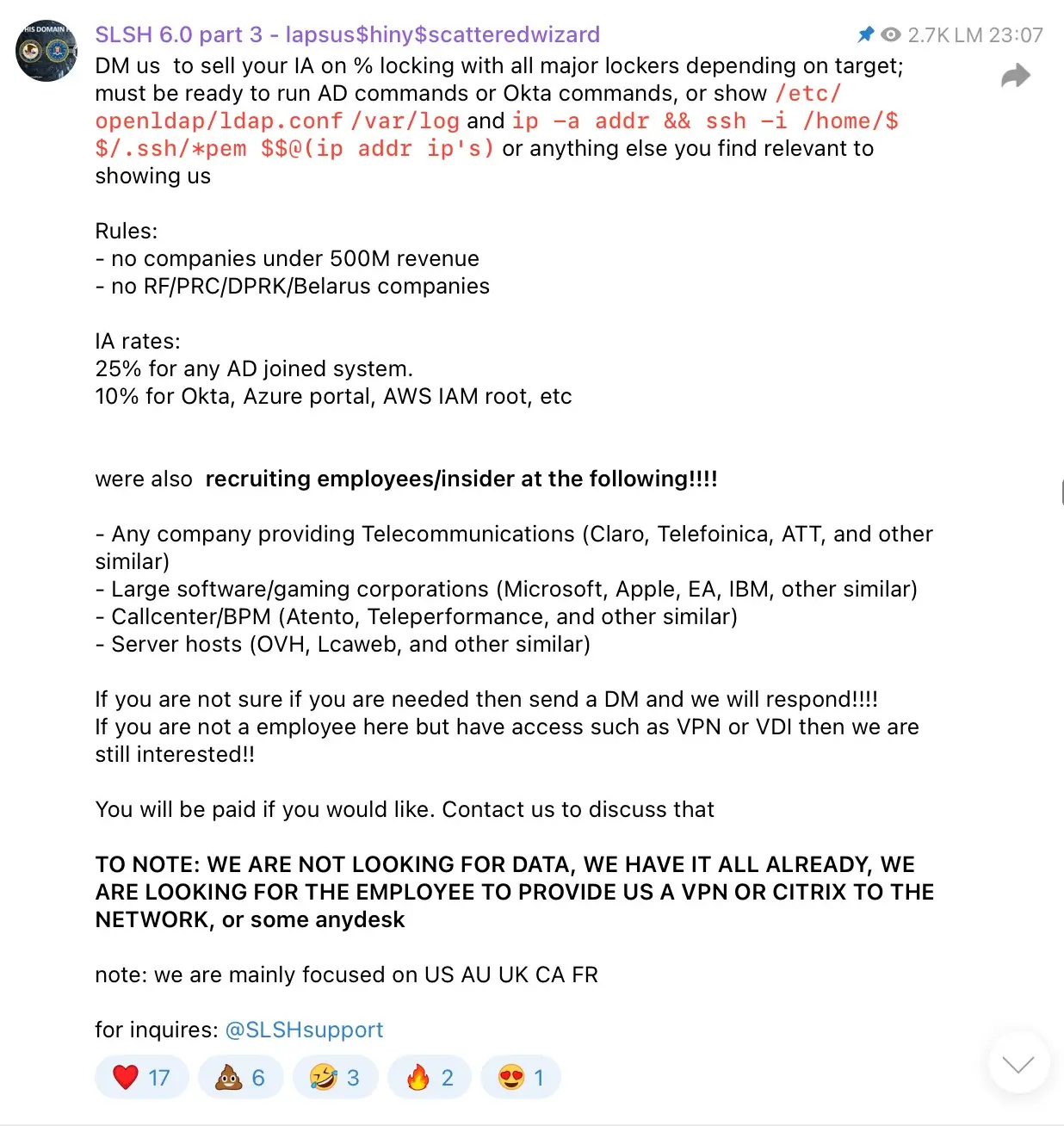

Angreifer brauchen nicht immer ausgeklügelte malware oder Zero-Days. In vielen Fällen stellen sie fest, dass Zugangsdaten, Token oder sogar VPN-Schlüssel online zum Verkauf angeboten werden. Es gibt ganze Untergrundmärkte, auf denen "Erstzugangsvermittler" mit verifizierten Zugangsdaten zu Unternehmen handeln, so dass es für Angreifer einfacher denn je ist, die harte Arbeit des Eindringens zu überspringen und direkt in Ihre Umgebung einzudringen.

Spielbücher der realen Welt: Wie Angreifer es tun

Angreifer greifen auf das zurück, was funktioniert. Hier sind einige häufige Szenarien, die SOC-Teams erkennen sollten:

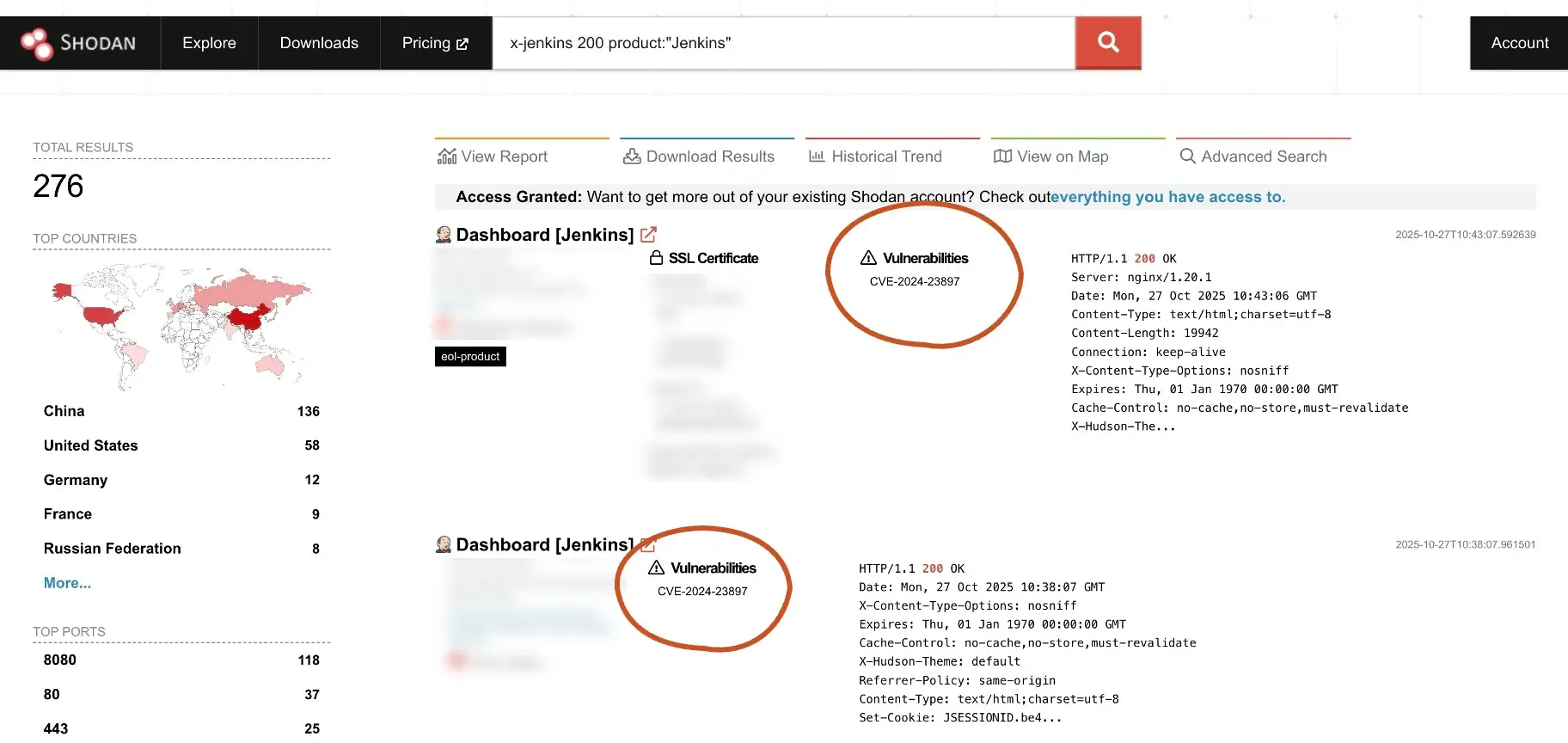

1. Opportunistische Fehlkonfigurationen

DC Healthlink war einer meiner größten Hacks, und das war nicht einmal ein Hack. Es war ganz offen. Da war nichts Kompliziertes dran, es war einfach ein öffentlicher Eimer. Völlig offen.

- IntelBroker*

Akteure nutzen Suchmaschinen wie SHODAN und scannen nach öffentlich zugänglichen Datenspeichern oder falsch konfigurierten cloud . Sobald sie diese gefunden haben, nutzen sie schwache Berechtigungen oder durchgesickerte Zugriffsschlüssel aus, um die Kontrolle über Ressourcen zu erlangen, die von vornherein nicht hätten sichtbar sein dürfen.

2. Abkürzungen in der Lieferkette

Die Snowflake-Vorfall hat ein wachsendes Risiko aufgezeigt: Angreifer nutzen gestohlene Zugangsdaten von Auftragnehmern, die von gewöhnlichen Infostealern erbeutet wurden, um an Unternehmensdaten zu gelangen. Selbst wenn Ihre Verteidigungsmaßnahmen stark sind, kann der Laptop Ihres Partners Ihr schwächstes Glied sein.

Ich spioniere Angestellte zu Hause per Spearphishing und Spearmishing aus und benutze ihre Arbeitslaptops, so hacke ich MSPs. Manchmal spioniere ich auch deren Ehepartner aus, was einfacher sein kann, und schwenke dann zu ihnen.

- Ellyel8*

Ein weiteres Beispiel ist die jüngste NPM Supply-Chain-Exploitbei dem vergiftete Pakete bösartigen Code direkt in Entwicklungsumgebungen einschleusten. Die injizierte Nutzlast zielte zunächst auf Kryptowährungstransaktionen ab, verwandelte sich jedoch schnell in einen sich selbst replizierenden worm, der derzeit unter der Bezeichnung "Shai-Huludverfolgt wird, der für die Kompromittierung Hunderter von Softwarepaketen verantwortlich ist.

3. Identitätsdiebstahl und SIM-Austausch

Gruppen wie Scattered Spider nutzen das Vertrauen der Menschen aus. Sie greifen Mitarbeiter über phishing und Social Engineering an, klonen Telefonnummern und setzen MFA-Tokens zurück. Von dort aus verschaffen ihnen Mailbox-Regeln und der Missbrauch von föderalem Vertrauen Ausdauer. Diese Gruppen versuchen auch, Mitarbeiter/Insider zu "rekrutieren" und zahlen, um an ihre Anmeldedaten zu gelangen.

4. Nationalstaatliche Tarnung

Kampagnen wie Volt Typhoon stützen sich auf eingebaute Hilfsmittel und die Taktik des "Lebens auf dem Lande".. Sie erfassen Registrierungs-Hives, löschen Protokolle und verwenden PowerShell, um im legitimen Datenverkehr unsichtbar zu bleiben - und umgehen so die meisten endpoint Schutzmaßnahmen.

Warum Prävention allein nicht ausreicht

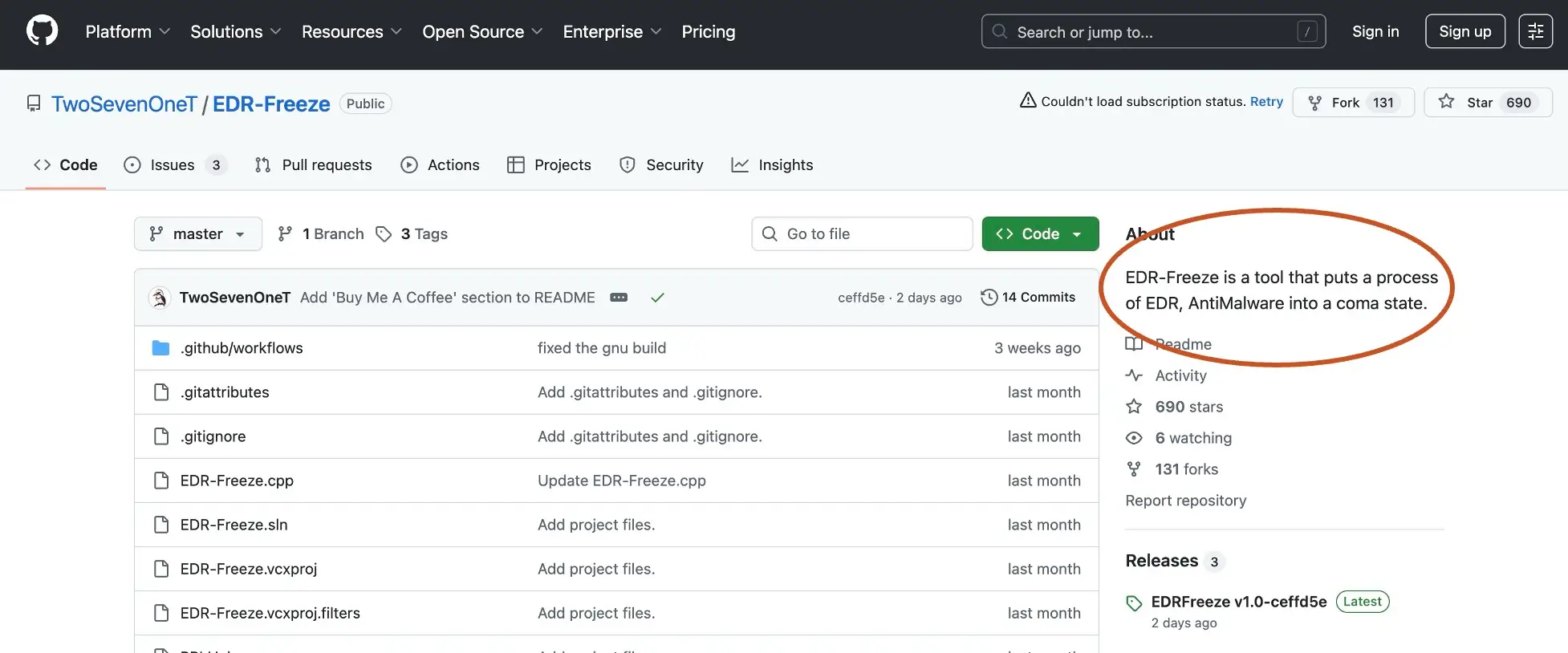

Vorbeugende Kontrollen (MFA, Patching, EDR) sind wichtig, aber keine sind narrensicher. Endgeräte werden nicht verwaltet, Anmeldeinformationen werden wiederverwendet, und Protokolle können manipuliert werden. Angreifer deaktivieren oder umgehen Agenten oft ganz. Sobald sich ein Angreifer Zugang verschafft hat, stellt sich die Frage: Können Sie sehen, was er als Nächstes vorhat?

SOC-Teams benötigen einen Einblick, der sich nicht nur auf Endpunkte oder Protokollintegrität stützt. Hier kommt die Netzwerk- und Identitätstelemetrie ins Spiel.

Wie eine wirksame Detektion aussieht

Die Erkennung sollte sich auf das Verhalten konzentrieren , nicht auf Signaturen. Man kann ein Eindringen nicht immer verhindern, aber man kann die Aktionen des Angreifers identifizieren, bevor echter Schaden entsteht.

Das sind die wichtigsten Grundsätze:

- Agentenlose Sichtbarkeit: Setzen Sie Sensoren ein, die den Datenverkehr auch dort beobachten, wo EDR nicht vorhanden ist - bei Remote-Geräten, nicht verwalteten Anlagen oder Altsystemen.

- Identitätskontext: Korrelieren Sie Authentifizierungsereignisse mit Netzwerkflüssen. Eine legitime Anmeldung aus einem neuen Land oder von einem neuen Gerät sollte nicht ungeprüft bleiben.

- Verhaltensanalytik: Verfolgen Sie Aktionen wie die Erstellung von Mailbox-Regeln, die Ausweitung von Berechtigungen oder Änderungen des Verbundvertrauens.

- Beweissicherung: Gehen Sie davon aus, dass Protokolle gelöscht werden können; verwenden Sie passive Paketaufzeichnungen und Netzwerktelemetrie, die Angreifer nicht verändern können.

- KI-Triage und Priorisierung: Automatisierte Erkennung von seitlichen Bewegungsmustern und risikoreichen Verhaltensketten.

Wie die Vectra AI die Erkennung stärkt

Die Vectra AI bietet agentenlose Erkennung über alle Netzwerk- und Identitätsebenen hinweg und verschafft Angreifern einen Einblick, dem sie nicht entgehen können. Sie analysiert kontinuierlich den hybriden Datenverkehr - von On-Premise bis cloud und SaaS - und korreliert ihn mit dem Identitätsverhalten, um Bedrohungen wie Missbrauch von Anmeldeinformationen, Tunneling und Privilegieneskalation zu erkennen.

Die KI-gesteuerte Analyse durchbricht das Alarmrauschen und zeigt die wirklich wichtigen Verhaltensweisen auf, sodass Ihr SOC schneller und zuverlässiger reagieren kann. Anstatt sich auf Protokolle zu verlassen, die der Angreifer möglicherweise gelöscht hat, erhalten Sie einen dauerhaften Einblick in das, was tatsächlich in Ihrer Umgebung passiert.

Ihre nächsten Schritte

Sie können nicht alle Anmeldeinformationen oder Laptops von Partnern kontrollieren, aber Sie können das Verhalten von Angreifern erkennen.

Um zu sehen, wie die agentenlose Erkennung diese Eindringlinge im Frühstadium aufdeckt, sehen Sie sich die erste Attack Lab-Sitzung über Initial Access und melden Sie sich für die nächsten Episoden zu Persistenz und Lateral Movement an. Oder nehmen Sie eine selbst geführten Demo der Vectra AI und erfahren Sie, wie sie das Verhalten von Angreifern in Ihrer hybriden Umgebung erkennt.

---

*Zitat aus dem Buch von Vinny Troia "Grey Area: Dark Web Data Collection and the Future of OSINT"