Die Vereinigten Staaten waren noch nie von einem lähmenden Cyberangriff auf kritische Infrastrukturen betroffen, wie er 2015 die Ukraine ins Abseits gestellt hat. Dieser Angriff legte das ukrainische Stromnetz lahm und ließ mehr als 700.000 Menschen im Dunkeln sitzen.

Doch die IT-Netzwerke von Unternehmen im Energie- und Versorgungssektor werden seit Jahren infiltriert. Laut einer Analyse des US-Ministeriums für Heimatschutz (DHS) und des FBI wurden diese Netzwerke mindestens seit März 2016 durch nationalstaatliche Akteure kompromittiert, die Aufklärungsaktivitäten durchführen und nach Entwürfen und Plänen für industrielle Kontrollsysteme (ICS) suchen, um diese zu stehlen.

Es besteht ein Unterschied zwischen Angriffen, die IT-Netzwerke von Unternehmen auf Informationen und den Zugang zu kritischen Infrastrukturen abzielen, und Angriffen auf die ICS, auf denen die kritischen Infrastrukturen betrieben werden. Die beiden sind miteinander verbunden, aber die Zielobjekte sind unterschiedlich.

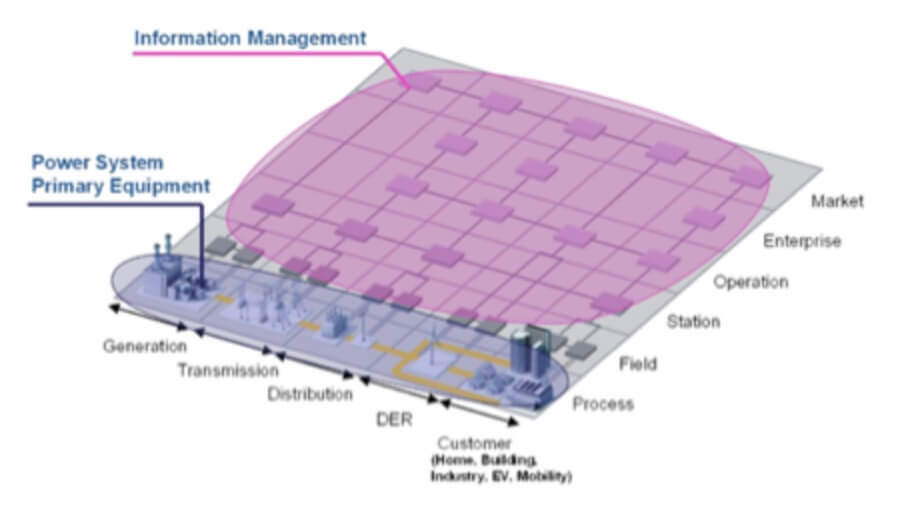

Das NIST hat eine abstrakte Topologie des Energieversorgungssystems im Stromnetz veröffentlicht, die zeigt, wie das Stromsystem (Primärgeräte) mit IT-Systemen (Informationsmanagement) verbunden ist. Die Topologie verdeutlicht die wachsende Bedeutung und den Umfang von IT-Unternehmensnetzwerken im Energie- und Versorgungssektor, da die Branche auf eine Zwei-Wege-Kommunikation innerhalb des intelligenten Stromnetzes umschwenkt, einschließlich der Verwendung von IT-Geräten und Kommunikation, die IoT-Netzwerke mit ICS-Netzwerken kombinieren.

Innerhalb dieser Informationsmanagement-Netzwerke testen und planen Cyberkriminelle seit Jahren Angriffe auf Energie- und Versorgungsnetze. Bei diesen langsamen, stillen Aufklärungsmissionen wird das Verhalten der Betreiber beobachtet und ein individueller Angriffsplan erstellt. Der Angriff, der 2015 das ukrainische Stromnetz lahmlegte, wurde Berichten zufolge von erfahrenen und hochentwickelten Cyberkriminellen viele Monate im Voraus geplant.

Dies unterstreicht, wie wichtig es ist, versteckte Angreifer in den IT-Netzwerken von Unternehmen zu identifizieren, bevor sie Schäden an den ICS verursachen und Informationen über die kritische Infrastruktur stehlen. Der Vectra 2018 Spotlight Report on Energy and Utilities konzentriert sich auf die einzigartigen Verhaltensweisen von Angreifern, die in den neuesten Angriffskampagnen verwendet werden, um wichtige ICS-Informationen zu stehlen.

Diese und andere wichtige Erkenntnisse unterstreichen, wie wichtig es ist, versteckte Bedrohungen in den IT-Netzwerken von Unternehmen zu erkennen, bevor Cyberangreifer die Möglichkeit haben, sie auszuspionieren, zu verbreiten und zu stehlen. Diese Bedrohungsmuster zeigen, dass sorgfältig orchestrierte Angriffskampagnen über viele Monate hinweg stattfinden.

Wenn sich Angreifer innerhalb eines Netzwerks seitlich bewegen, entsteht eine größere Angriffsfläche, die das Risiko der Datenerfassung und -exfiltration erhöht. Es ist unbedingt erforderlich, den gesamten Netzwerkverkehr zu überwachen, um diese und andere Verhaltensweisen von Angreifern frühzeitig und konsequent zu erkennen.

Fernangreifer fassen in der Regel in Energie- und Versorgungsnetzen Fuß, indem sie malware undphishing inszenieren, um administrative Anmeldedaten zu stehlen. Sobald sie im Netz sind, nutzen sie administrative Verbindungen und Protokolle zur Erkundung und zur seitlichen Ausbreitung auf der Suche nach vertraulichen Daten über industrielle Kontrollsysteme.

Der verdeckte Missbrauch von administrativen Zugangsdaten ermöglicht Angreifern den uneingeschränkten Zugang zu kritischen Infrastruktursystemen und Daten. Dies ist einer der wichtigsten Risikobereiche im Lebenszyklus von Cyberangriffen.

Weitere wichtige Ergebnisse des Spotlight-Berichts 2018 über Energie und Versorgungsunternehmen sind:

- Während der Command-and-Control-Phase des Angriffs wurden pro 10.000 Host-Geräte und Workloads 194 externe Fernzugriffsverhaltensweisen erkannt.

- Pro 10.000 Host-Geräte und Workloads wurden 314 verdächtige Remote-Ausführungen entdeckt.

- In der Exfiltrationsphase des Lebenszyklus eines Cyberangriffs wurden 293 Verhaltensweisen von Datenschmugglern pro 10.000 Host-Geräte und Workloads festgestellt.

Wichtig ist auch, dass die Angreifer ihre Spuren verwischten, um protokollbasierte Warnsysteme zu umgehen. Die bei den Angriffen verwendeten Konten und Anwendungen wurden entfernt und gelöscht.

So wurden beispielsweise VPN-Clients, die in kommerziellen Einrichtungen installiert waren, zusammen mit den Protokollen gelöscht, die bei ihrer Nutzung entstanden waren. Erst durch eine umfangreiche forensische Analyse konnte das DHS feststellen, dass die cybercriminels in der Lage waren, Beweise zu entfernen, nachdem die Angriffe bereits erfolgreich waren.

Lektion gelernt: Erkennen Sie die ersten Anzeichen eines Cyberangriffs, wenn er stattfindet, und nicht, wenn der Schaden bereits entstanden ist.