Während ransomware Angriffe wie NotPetya und WannaCry im Jahr 2017 für Schlagzeilen (und Geld) sorgten, gewann das Kryptowährungs-Mining im Stillen an Stärke, wenn es um opportunistisches Verhalten zur Erzielung von Geldgewinnen geht.

Die unten stehende Nachricht auf reddit verdeutlicht die Schwere des Problems des Kryptowährungs-Minings an Universitäten. In einigen Fällen schürfen geschäftstüchtige Studenten Kryptowährungen mit High-End-Computern oder starten eine Armee von Botnets, um diese Aufgabe zu erledigen.

Wo ist das Mining von Kryptowährungen am weitesten verbreitet?

Als der Wert von Kryptowährungen wie Bitcoin, Ethereum und Monero stieg, gab es einen entsprechenden Anstieg der Anzahl von Computern auf dem Universitätsgelände, die Mining betreiben oder von Minern zur Verarbeitung von Kryptowährungs-Hashes gekapert wurden.

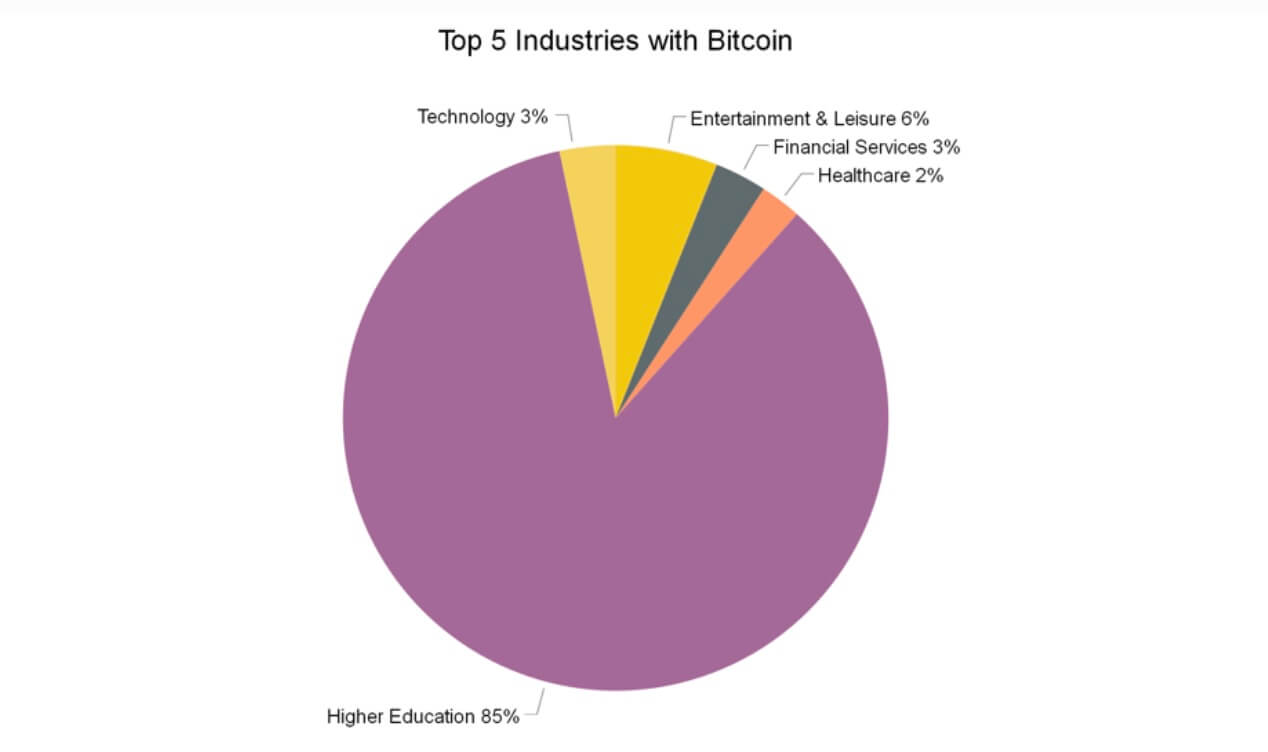

Eine von Vectra durchgeführte Analyse der fünf wichtigsten Branchen, die von August 2017 bis Januar 2018 Kryptowährungs-Mining-Angriffe durchgeführt haben, zeigt, dass das Hochschulwesen die übrigen vier Branchen zusammengenommen bei weitem übertrifft.

Quelle: 2018 RSA Edition of the Attacker Behavior Industry Report von Vectra

Warum Universitäten?

Beim Schürfen von Kryptowährungen wird durch den Einsatz von Rechenressourcen Strom in Geldwert umgewandelt. Dies ist sehr kostspielig, wenn man nicht über eine kostenlose Stromquelle und eine Vielzahl von Rechenressourcen mit minimalen Sicherheitskontrollen verfügt, die dem Internet ausgesetzt sind. Große Studentenpopulationen sind ein ideales Betätigungsfeld für Kryptojacker.

Unternehmen führen strenge Sicherheitskontrollen durch, um das Mining von Kryptowährungen zu verhindern. Universitäten haben jedoch nicht den gleichen Luxus mit Studenten. Sie können den Studenten bestenfalls raten, wie sie sich selbst und die Universität schützen können, indem sie Betriebssystem-Patches installieren und ein Bewusstsein für phishing E-Mails, verdächtige Websites und Webanzeigen schaffen.

Studenten, die Kryptowährungen schürfen, sind einfach nur opportunistisch, da der Wert von Kryptowährungen im letzten Jahr stark angestiegen ist und der Wert von Bitcoin im Januar 2018 einen Höchststand von 19.000 Dollar erreichte (Quelle: Coinbase). Selbst bei einem aktuellen Wert von 9.000 Dollar pro Bitcoin bleibt es eine lukrative Versuchung.

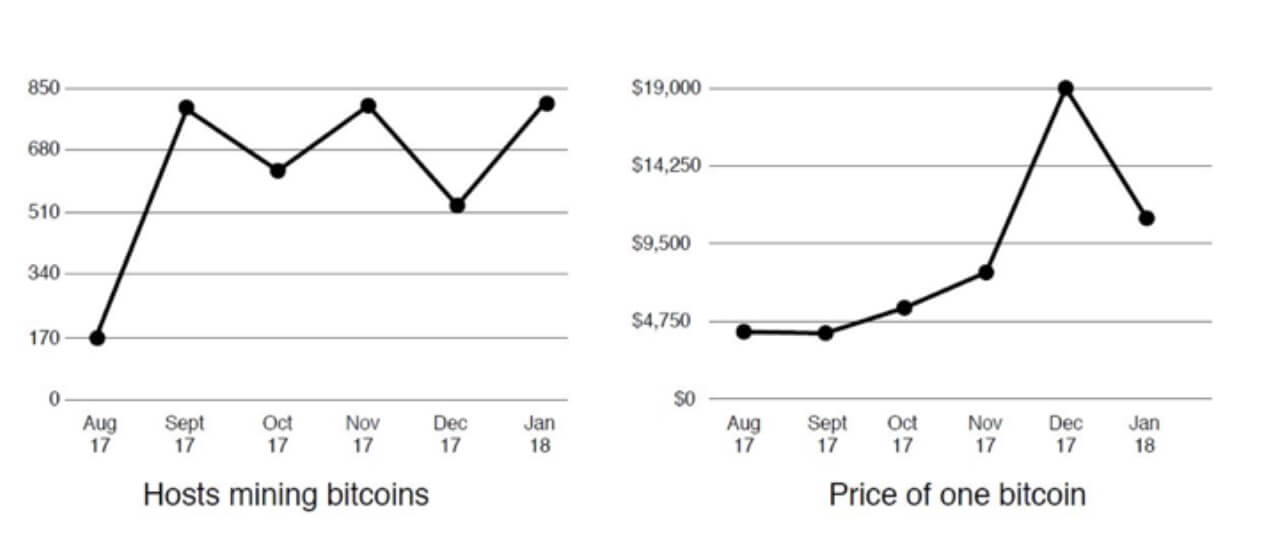

Die Anzahl der Computer, die Hashes von Kryptowährungen auf dem Hochschulcampus verarbeiten, stieg an, bevor der Wert von Bitcoin im Jahr 2017 über 4.000 US-Dollar stieg. Die folgenden Diagramme zeigen, dass die Kryptowährungs-Mining-Aktivität 30 Tage vor dem Anstieg des Bitcoin-Werts zunahm.

Entdeckungen von Kryptowährungs-Mining nahmen zu, bevor der Preis seinen Höhepunkt erreichte

Quelle: 2018 RSA Edition of the Attacker Behavior Industry Report von Vectra

Selbst als der Wert von Bitcoin seit seinem Höchststand um 50 % auf unter 10.000 Dollar fiel, ging die Zahl der Computer, die Kryptowährungen schürfen, nicht zurück.

Leider muss die Universität immer dann, wenn ein Student oder ein Angreifer eine Gelegenheit ausnutzt, für die Stromkosten und das weitere Risiko aufkommen. Entgegen der Annahme des Studenten, der auf reddit postet, ist Strom nicht kostenlos.

Warum ist es gefährlich?

Das Mining von Kryptowährungen ist ein opportunistisches Angriffsverhalten, das Botnets nutzt, um einen großen Pool an Rechenleistung zu schaffen. Es wird eher als Ärgernis denn als gezielter Cyberangriff betrachtet, der persönlich identifizierbare Informationen(PII), geschützte Gesundheitsinformationen(PHI) und Finanzdaten in Gefahr bringt. In einigen Fällen stellen diese Botnet-Aktivitäten jedoch ein hohes Risiko für Unternehmen dar:

- Sie verursachen Lärm, hinter dem sich ernsthafte Sicherheitsprobleme verbergen können;

- Sie wirken sich auf den Ruf der IP-Adresse einer Organisation aus und führen dazu, dass sie in die schwarze Liste aufgenommen wird;

- Cyberkriminelle kaufen von Kryptojackern Zugang zu kompromittierten Computern, um gezielte Angriffe auf Universitäten zu starten.

Wenn Computernutzer absichtlich Software zum Schürfen von Kryptowährungen installieren, ist das Risiko möglicherweise minimal, obwohl sie auch andere Software zum Geldverdienen installieren könnten, die ein größeres Risiko darstellt.

Das Mining von Kryptowährungen beansprucht die Rechenleistung eines Systems. Infolgedessen werden infizierte Systeme durch die Verarbeitung von Kryptowährungsblöcken stärker beansprucht, wodurch infizierte Systeme ungewöhnlich langsam arbeiten.

Obwohl Kryptomining malware nicht auf Einzelpersonen abzielt, können Cyberkriminelle Systeme infizieren, die leistungsstarke Grafikprozessoren (GPUs) oder Grafikkarten verwenden. Dies beschleunigt die GPU-intensiven Hashes, die von Kryptowährungen wie Bitcoin verwendet werden. Gamer und andere Nutzer grafikintensiver Anwendungen sind besonders lohnende Ziele.

Kryptojacking ist König

Der Mangel an Computern, die von High-End-Grafikprozessoren angetrieben werden, hat zu einer neuen Art des Kryptowährungs-Minings im Browser geführt, das die normale CPU-Leistung nutzt. Das so genannte Cryptojacking erfordert keine Installation eines Programms und kann einfach durch den Besuch einer Website erfolgen.

Als Coinhive im September 2017 an den Start ging und den Kryptojacking-Rausch auslöste, wurde das Internet verrückt nach In-Browser-Minern für Kryptowährungen. Wöchentlich tauchen neue Websites auf, die ähnliche Dienste anbieten und es Minern ermöglichen, die Kryptowährung Monero zu produzieren.d

Während das Mining von Monero im Hintergrund einer Website eine brauchbare Alternative zum Anzeigen aufdringlicher Werbung sein könnte, lässt fast keiner dieser Dienste die Nutzer wissen, was passiert, oder stoppt das Mining-Verhalten. Die meisten verhalten sich wie malware, übernehmen heimlich die Kontrolle über Computer und nutzen Ressourcen ohne Erlaubnis.

Was sind die Auswirkungen?

Das Mining von Kryptowährungen wird an der Anzahl der Versuche gemessen, einen Block zu finden, die ein Miner durchführen kann. Jeder Versuch beinhaltet die Erstellung eines einzigartigen Blockkandidaten und die Erstellung eines Digests des Blockkandidaten mit SHA-256d, einem kryptografischen Hash, der in Hashes pro Sekunde (h/s) gemessen wird.

Seit September 2017 ist das In-Browser-Mining von Monero in die Höhe geschnellt. Das Mining von Monero erfordert die Berechnung von Hashes mithilfe eines Algorithmus namens CryptoNight. Dieser Algorithmus ist rechenintensiv und läuft, obwohl er langsam ist, gut auf Consumer-CPUs.

Es ist möglich, den CryptoNight-Algorithmus auf einem Grafikprozessor laufen zu lassen, aber der Vorteil ist etwa das Zweifache, nicht das 10.000-fache, wie bei anderen Algorithmen, die von Bitcoin oder Ethereum verwendet werden. Dies macht CryptoNight zu einem Ziel für JavaScript und den Browser, da es einfach ist, ein Skript zu erstellen, das für eine große Anzahl von Systemen für verteiltes Pool-Mining skaliert.

Bei der Ausführung über JavaScript ist die Mining-Leistung zwar beeinträchtigt, aber immer noch akzeptabel. Der Miner verwendet WebAssembly und läuft mit etwa 65 % der Leistung eines nativen Miners. Eine Intel i7-CPU, eine der schnellsten Desktop-CPUs, erzeugt etwa 90 h/s. Ein nativer Miner kommt auf 140 h/s. Das CPU-basierte Mining ist für Botnets ausreichend.

Die Verwendung eines Monero-Leistungsrechners ergibt eine Rate von 90 h/s bei 812 Geräten, die rund um die Uhr Mining betreiben:

Die wichtigsten Erkenntnisse

Cryptojacking und Cryptocurrency Mining sind profitable, opportunistische Unternehmungen, die wahrscheinlich zunehmen werden, da sie ransomware und Adware als De-facto-Methode für Personen ersetzen, die schnelles Geld verdienen wollen.

Um mehr über andere Arten von Cyberangriffen zu erfahren, die in realen cloud, Rechenzentren und Unternehmensumgebungen beobachtet werden, erhalten Sie die 2018 RSA Conference Edition des Attacker Behavior Industry Report von Vectra.