GLOBALE GRUPPE

GLOBAL GROUP ist ein neu entstandener Ransomware(RaaS)-Betrieb, der im Juni 2025 von einem bekannten russischsprachigen Bedrohungsakteur ins Leben gerufen wurde. Er bietet KI-gesteuerte Verhandlungen, mobile Kontrollpanels und aggressive Anreize für Partner, um seine Reichweite schnell auf globale Branchen auszuweiten.

Der Ursprung von GLOBAL

GLOBAL GROUP ist ein aufstrebendes Ransomware (RaaS)-Plattform, die erstmals am 2. Juni 2025 von einem Bedrohungsakteur mit dem Alias"$$$" im Ramp4u-Cybercrime-Forum vorgestellt wurde. Der Akteur hat eine Vorgeschichte mit früheren ransomware wie Mamona RIP und Black Lock (ehemals El Dorado). Analysten gehen mit mittlerem bis hohem Vertrauen davon aus, dass es sich bei GLOBAL GROUP um ein Rebranding von Black Lock handelt, das darauf abzielt, die Glaubwürdigkeit wiederherzustellen und die Partnerbasis zu erweitern. Die Infrastruktur der Gruppe wird über russische VPS-Anbieter (insbesondere IpServer) gehostet, die auch von ihrem Vorgänger Mamona RIP genutzt wurden.

GLOBAL GROUP wirbt für ein Einnahmemodell, das Partnern eine Gewinnbeteiligung von bis zu 85 % bietet, ein mobilfreundliches Partner-Panel bereitstellt und KI-gesteuerte Verhandlungsbots für nicht englischsprachige Partner integriert. Die malware ist plattformübergreifend einsetzbar (Windows, ESXi, Linux, BSD) und verfügt über EDR-Umgehungsfunktionen.

Quelle: EclecticIQ

Länder, die von GLOBAL betroffen sind

Die bestätigten Opfer verteilen sich auf mehrere Länder, mit bemerkenswerten Aktivitäten in den Vereinigten Staaten, dem Vereinigten Königreich, Australien und Brasilien. Dieser globale Fokus unterstreicht die Absicht der Gruppe, das Lösegeldpotenzial zu maximieren, indem sie sich auf einkommensstarke, infrastrukturstarke Ziele konzentriert.

Von GLOBAL angesprochene Branchen

GLOBAL GROUP zielt auf eine breite Palette von Branchen ab, wobei der Schwerpunkt auf dem Gesundheitswesen, der Öl- und Gasindustrie, der Industrietechnik, dem Automobilsektor und dem Outsourcing von Geschäftsprozessen liegt. Die Gruppe schneidert ihre ransomware sowohl für allgemeine Umgebungen als auch für virtualisierte Infrastrukturen wie VMware ESXi.

Bekannte Opfer von GLOBAL

- Gesundheitsdienstleister in den Vereinigten Staaten und Australien

- Hersteller von Öl- und Gasanlagen in Texas, USA

- Feinmechanische Unternehmen und Dienstleistungen für die Automobilindustrie im Vereinigten Königreich

- Facility Management und BPO-Unternehmen in Brasilien

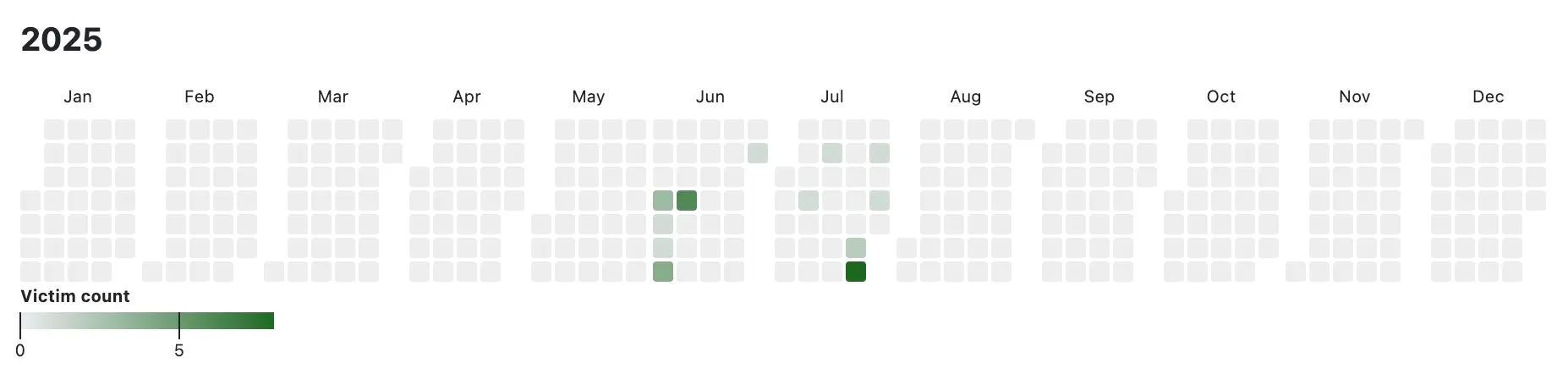

Die Gruppe hat bisher 30 Opfer gefordert, davon neun innerhalb von fünf Tagen nach ihrem Auftreten, was auf eine schnelle Verbreitung und Skalierbarkeit hindeutet.

Die Angriffsmethode von Global

Gekaufter Zugang über Initial Access Brokers (IABs), Brute-Forced VPNs, RDWeb und Outlook-Portale. Nutzt Fortinet-, Palo Alto- und Cisco-Geräte aus.

Nutzt Webshells und gültige Anmeldeinformationen, um Domänenbenutzer- oder lokalen Administratorzugriff zu erhalten.

Umgeht herkömmliches EDR, verwendet legitime Anmeldedaten und setzt zur Tarnung in Golang kompiliertemalware ein.

Sammelt zwischengespeicherte Anmeldedaten, führt Passwort-Spraying durch und verwendet benutzerdefinierte Tools, die von IAB-Partnern bereitgestellt werden.

Stellt Domänenumgebungen dar, identifiziert ESXi-Hosts und führt eine Netzwerkaufzählung mit integrierten Tools durch.

Er bewegt sich seitlich über SMB, die Erstellung bösartiger Dienste und Remote-Shell-Sitzungen durch die Umgebung.

Exfiltriert sensible Dateien, einschließlich rechtlicher, finanzieller und medizinischer Daten, bevor die ransomware eingesetzt wird.

Führt ransomware über Endpunkte und Hypervisoren aus und verschlüsselt VMs parallel mit Go-basierten Binärdateien.

Verwendet eine Tor-basierte Infrastruktur und falsch konfigurierte APIs, um gestohlene Daten zu speichern und zu verwalten.

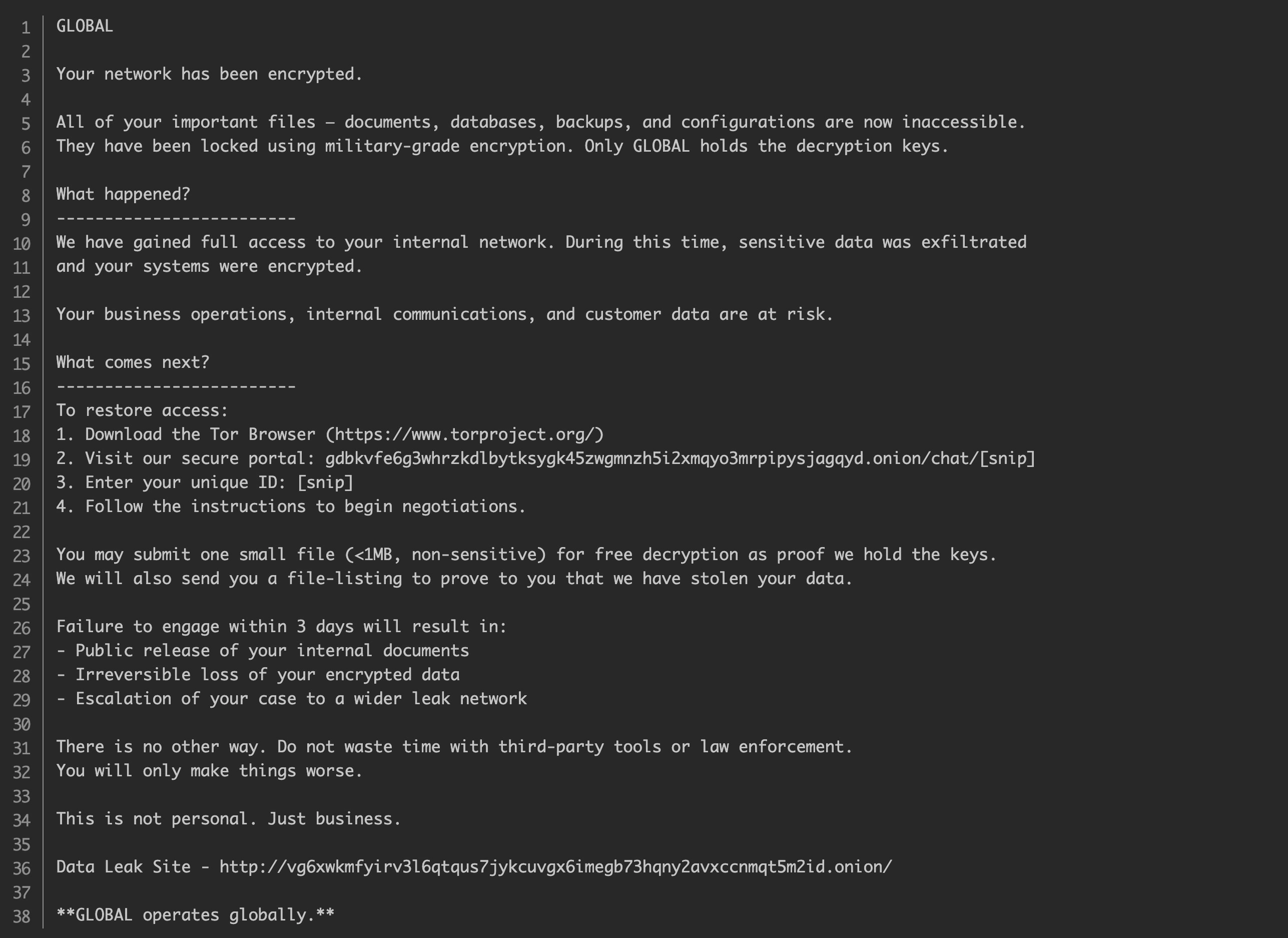

Liefert Lösegeldforderungen, droht mit öffentlichen Lecks auf Tor DLS und fordert siebenstellige Beträge, oft 1 Million Dollar oder mehr.

Gekaufter Zugang über Initial Access Brokers (IABs), Brute-Forced VPNs, RDWeb und Outlook-Portale. Nutzt Fortinet-, Palo Alto- und Cisco-Geräte aus.

Nutzt Webshells und gültige Anmeldeinformationen, um Domänenbenutzer- oder lokalen Administratorzugriff zu erhalten.

Umgeht herkömmliches EDR, verwendet legitime Anmeldedaten und setzt zur Tarnung in Golang kompiliertemalware ein.

Sammelt zwischengespeicherte Anmeldedaten, führt Passwort-Spraying durch und verwendet benutzerdefinierte Tools, die von IAB-Partnern bereitgestellt werden.

Stellt Domänenumgebungen dar, identifiziert ESXi-Hosts und führt eine Netzwerkaufzählung mit integrierten Tools durch.

Er bewegt sich seitlich über SMB, die Erstellung bösartiger Dienste und Remote-Shell-Sitzungen durch die Umgebung.

Exfiltriert sensible Dateien, einschließlich rechtlicher, finanzieller und medizinischer Daten, bevor die ransomware eingesetzt wird.

Führt ransomware über Endpunkte und Hypervisoren aus und verschlüsselt VMs parallel mit Go-basierten Binärdateien.

Verwendet eine Tor-basierte Infrastruktur und falsch konfigurierte APIs, um gestohlene Daten zu speichern und zu verwalten.

Liefert Lösegeldforderungen, droht mit öffentlichen Lecks auf Tor DLS und fordert siebenstellige Beträge, oft 1 Million Dollar oder mehr.

Von GLOBAL verwendete TTPs

Wie man GLOBAL mit Vectra AI AI erkennt

Liste der in der Vectra AI Plattform verfügbaren Erkennungen, die auf einen ransomware Angriff hindeuten würden.