Die jüngste Empfehlung der CISA weist darauf hin, dass Play eine neue Software-Schwachstelle(CVE-2024-57727) in einem Tool namens SimpleHelp nutzt, das häufig von IT-Teams zur Fernverwaltung von Computern verwendet wird. Sobald Play eingedrungen ist, übernimmt es mit PowerShell (einem gängigen Verwaltungstool) die Kontrolle, was bedeutet, dass es sich in die normalen Aktivitäten einfügt und viele herkömmliche Abwehrmaßnahmen umgeht.

Noch beunruhigender ist, dass die ransomware selbst für jeden Angriff maßgeschneidert ist. Das bedeutet, dass Tools, die sich auf das Aufspüren bekannter malware verlassen, nicht funktionieren, da es keine wiederverwendeten Dateien gibt, die erkannt werden können. Jeder Angriff sieht auf den ersten Blick anders aus.

Wenn Ihre Schutzmaßnahmen also auf bekannten Bedrohungen und festen Indikatoren beruhen, sind sie möglicherweise bereits veraltet. Um Play jetzt zu stoppen, brauchen Sie Sicherheit, die nach Verhalten sucht, nicht nur nach Dateien.

Neue Anhaltspunkte für die Erkennung: Worauf ist jetzt zu achten?

Eine der größten Veränderungen in der Funktionsweise von ransomware ist die Verwendung von benutzerdefinierten Tools (von denen viele erst kürzlich in freier Wildbahn entdeckt wurden). Diese Tools sind darauf ausgelegt, sensible Daten zu stehlen, Sicherheitssysteme auszuschalten und sich unbemerkt durch Ihr Netzwerk zu bewegen, bevor die Verschlüsselung überhaupt beginnt.

Einige Beispiele, die vom FBI und der CISA genannt wurden:

- HRsword.exe: Schaltet den Virenschutz ab, damit Play unbemerkt arbeiten kann.

- Grixba: sammelt Informationen über Ihr Netzwerk und Sicherheitstools.

- Usysdiag.exe: manipuliert die Windows-Zertifikatseinstellungen, wodurch das Systemvertrauen geschwächt werden kann.

- Custom PsExec: eine modifizierte Version eines bekannten Tools, das zur Ausführung von Remote-Befehlen verwendet wird.

Entscheidend ist hier, dass es sich nicht um zufällige Hacking-Tools handelt. Sie wurden speziell für die Zusammenarbeit entwickelt und ermöglichen es Play, unbemerkt Verteidigungsmaßnahmen zu deaktivieren, wertvolle Daten zu finden und die Verschlüsselung vorzubereiten, ohne Alarme auszulösen.

Sicherheitsteams müssen über grundlegende Bedrohungssignaturen hinausgehen und sich stattdessen auf die Erkennung verdächtiger Verhaltensweisen konzentrieren:

- Tools, die plötzlich anfangen, Ihr Active Directory zu scannen.

- Dateien, die in großen Mengen komprimiert werden (ein Zeichen für Datendiebstahl).

- Ungewöhnliche Fernzugriffsaktivitäten mit legitim erscheinenden Tools.

Wenn Ihr Sicherheitsteam noch nicht nach diesen Mustern im Netzwerkverkehr und in den Identitätsaktivitäten sucht, ist es an der Zeit, Ihre Erkennungsstrategie zu verbessern.

Die Taktik des Drucks eskaliert

Play setzt nicht nur fortschrittlichere Tools ein, sondern geht auch immer aggressiver mit seinen Opfern um. Sobald sie in das Netzwerk eines Unternehmens eingedrungen sind, verfolgt Play eine doppelte Erpressungsstrategie: Sie stehlen Daten, bevor sie sie verschlüsseln, und verlangen dann eine Zahlung, nicht nur um die Systeme freizuschalten, sondern auch um öffentliche Lecks zu verhindern.

Neu im Jahr 2025 ist, wie persönlich ihre Druckmittel geworden sind.

Laut der aktualisierten CISA-Beratung:

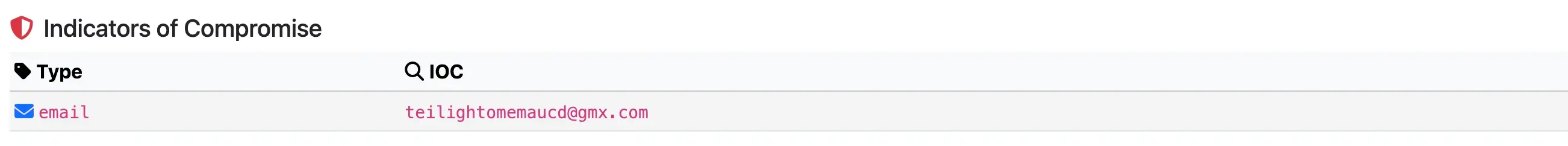

- Die Opfer erhalten Erpresserbriefe per E-Mail, die jedoch keine Zahlungsanweisungen enthalten. Stattdessen werden die Unternehmen aufgefordert, eine eindeutige E-Mail-Adresse (mit der Endung @gmx.de oder @web.de) zu kontaktieren.

- In vielen Fällen rufen die Bedrohungsakteure das Unternehmen direkt an (oft über öffentlich zugängliche Nummern wie die des Kundensupports), um die Mitarbeiter unter Druck zu setzen, zu antworten und zu zahlen.

Dies stellt eine Verlagerung von der technischen Erpressung zur menschlichen Belästigung dar. Dies bedeutet zusätzlichen Stress und Verwirrung, vor allem wenn Mitarbeiter außerhalb des Sicherheitsteams betroffen sind.

Für CISOs bedeutet dies zwei Dinge:

- Die Planung der Reaktion auf Vorfälle muss die Kommunikations- und Personalabteilung einschließen, nicht nur die IT-Abteilung. Helpdesk- und Support-Teams sollten wissen, wie sie verdächtige Anrufe oder E-Mails erkennen und melden können.

- Rechtliche und PR-Vorbereitungen sind jetzt unerlässlich. Wenn Play die Drohungen mit dem Datenleck wahr macht, werden die Folgen nicht nur technischer Natur sein. Es könnte das Vertrauen in die Marke, die Einhaltung von Vorschriften und die Kundenbeziehungen beeinträchtigen.

Die Schlussfolgerung? Play entwickelt sich von einer ransomware zu einem voll funktionsfähigen Erpressungsunternehmen, das jeden Winkel (technisch, emotional und rufschädigend) nutzt, um Zahlungen zu erzwingen.

ESXi-Server sind jetzt ein Hauptziel

Play hat es nicht mehr nur auf Windows-Rechner abgesehen. Zu den neuesten Angriffen gehört eine Version der ransomware , die speziell für VMware ESXi-Server entwickelt wurde: die Systeme, die viele Unternehmen zur Ausführung virtueller Maschinen verwenden.

Warum das wichtig ist: ESXi-Umgebungen hosten häufig kritische Geschäftsdienste, und Angreifer wissen, dass sie, wenn sie diese zum Absturz bringen, ein maximales Druckmittel haben, um Zahlungen zu verlangen.

Im Folgenden erfahren Sie, was der aktualisierte CISA-Bericht über die ESXi-Taktiken von Play verrät:

- Die ransomware fährt alle laufenden virtuellen Maschinen herunter, bevor sie Dateien verschlüsselt (dies gewährleistet eine maximale Störung).

- Es zielt auf bestimmte Dateitypen im Zusammenhang mit virtuellen Maschinen (wie .vmdk, .vmem und .nvram).

- Er platziert eine benutzerdefinierte Lösegeldforderung direkt im System und ändert sogar die ESXi-Anmeldenachricht, um die Lösegeldforderung anzuzeigen.

- Wie die Windows-Version wird auch diese ESXi-Variante für jedes Opfer individuell erstellt, so dass sie mit herkömmlichen Antivirenprogrammen oder statischen Regeln nur schwer zu erkennen ist.

Dies ist eine wichtige Entwicklung. Viele Sicherheitstools haben immer noch Probleme mit der Sichtbarkeit und dem Schutz innerhalb von ESXi-Umgebungen - insbesondere agentenbasierte Tools, die nicht für Hypervisoren konzipiert sind.

Wie Vectra AI Ihnen hilft, Play zu erkennen und zu stoppen

Die neuen Taktiken von Play ransomware(benutzerdefinierte Tools, Verhaltensumgehung, ESXi-Zielsysteme und psychologischer Druck) zeigen, wie schnell sich Angreifer anpassen.

Die Wahrheit ist, dass die meisten herkömmlichen Tools nicht mithalten können. Statische IOCs, dateibasierte Erkennung und einfache Antivirenprogramme wurden nicht für diese Art von Bedrohung entwickelt.

Hier macht die Vectra AI den Unterschied.

Im Gegensatz zu herkömmlichen Tools, die sich auf das Aufspüren bekannter malware verlassen, analysiert Vectra AI kontinuierlich das Verhalten in Ihrer hybriden Umgebung.

Auf diese Weise können Sie Play einen Schritt voraus sein:

Abdeckung der gesamten hybriden Angriffsfläche

Play zielt auf alles, von Active Directory und VPNs bis hin zu cloud und ESXi-Servern. Vectra AI bietet agentenlose Echtzeit-Transparenz für all diese Bereiche. Das schließt ein:

- Überwachung von Identitätsaktivitäten in Azure AD und On-Premise AD

- Beobachtung von Seitwärtsbewegungen und Privilegienerweiterung innerhalb des Netzes

- Erkennung von Missbrauch in virtualisierten Umgebungen wie ESXi, selbst wenn herkömmliche Tools nicht funktionieren

Klarheit durch KI-gesteuerte Signale, nicht durch Alarmgeräusche

Wenn Play sich bewegt, löst es keine offensichtlichen Alarme aus. Es mischt sich ein, indem es gestohlene Anmeldedaten und IT-Tools wie PowerShell oder PsExec verwendet. Vectra AI durchbricht das Rauschen mit KI-gesteuerter Verhaltensanalyse und hebt es hervor:

- Abnormales Kontoverhalten in Verbindung mit bekannten Angreifermustern

- Verdächtige Aktivitäten zur Verschlüsselung von Dateien und zur Bereitstellung von Daten

- Verwendung von Hintertüren und benutzerdefinierten Werkzeugen, auch wenn diese noch nie zuvor gesehen wurden

Kontrolle, um vor dem Aufprall zu reagieren

Die benutzerdefinierten Binärdateien von Play und die zielgerichteten Builds sind so konzipiert, dass sie langsamen Respondern entgehen. Vectra AI gibt SOC-Teams die Möglichkeit,:

- Automatische Priorisierung der Verhaltensweisen mit dem höchsten Risiko

- Kontextabhängige Erkennungen, die die Zeit bis zur Untersuchung verkürzen

- Verwertbare Erkenntnisse, um Bedrohungen frühzeitig einzudämmen, bevor die Verschlüsselung beginnt

Sind Sie bereit zu sehen, wie es funktioniert?

SehenSie sich eine selbstgeführte Demo der Vectra AI Platform an und erfahren Sie, wie Sie das Spiel erkennen und stoppen können, bevor die Verschlüsselung beginnt.