Was ist ein Botnetz? Wie Angreifer Malware ausnutzen

Wichtige Erkenntnisse

- Mirai bleibt auch 2025 eines der aktivsten IoT-Botnets (Kaspersky)

- Von Mirai abgeleitete IoT-Botnets überschreiten täglich 40.000 aktive Bots (Foresiet)

- IoT-Botnets ermöglichen rekordverdächtige DDoS-Angriffe mit über 31 Tbps (Tom’s Hardware)

Sobald ein Gerät Teil eines Botnets ist, kann es von einem Angreifer, dem so genannten Bot-Herder, ferngesteuert werden, der Befehle erteilt, um DDoS-Angriffe zu starten, Zugangsdaten zu stehlen und malware zu verbreiten - oft ohne das Wissen des Besitzers. Diese Netzwerke können aus Hunderten bis Millionen infizierter Geräte bestehen, so dass Cyberkriminelle ihre Operationen mit minimalem Aufwand ausweiten können.

Bot vs. Botnetz vs. Zombie-Computer

Ein Bot ist ein einzelnes Gerät, das mit bösartiger Software infiziert ist, die eine Fernsteuerung ermöglicht. Ein Botnetz ist ein koordiniertes Netzwerk dieser infizierten Geräte, die unter der Kontrolle eines Angreifers zusammenarbeiten, der oft als Bot-Herder oder Botmaster bezeichnet wird.

Der Begriff „Zombie-Computer“ ( manchmal auch als „Zombie-Gerät“ bezeichnet) bezieht sich auf einen Bot, der aktiv Befehle empfängt und böswillige Aktionen ausführt, in der Regel ohne Wissen des Besitzers. In der Praxis umfassen die meisten modernen Botnets eine Mischung aus PCs, Servern, Mobilgeräten und IoT-Systemen (Internet of Things).

Wie funktionieren Botnets in modernen Netzwerken?

Botnets funktionieren, indem sie alltägliche Geräte in ferngesteuerte Werkzeuge verwandeln, die koordiniert agieren. Während einzelne Bots für sich genommen nur wenig Aktivität generieren, ermöglicht das kombinierte Verhalten von Tausenden oder Millionen infizierter Systeme Angreifern, groß angelegte Angriffe effizient und unbemerkt durchzuführen.

Botnets testen die Cyber-Resilienz, indem sie Aktivitäten mit geringer Signalstärke in großem Umfang koordinieren. Eine KI-gesteuerte NDR-Plattform für Cyber-Resilienz hilft Teams dabei, diese Koordination zu erkennen und Angriffe frühzeitig zu stoppen.

Botnets folgen einem dreistufigen Lebenszyklus: Infektion, Kontrolle und Ausbeutung.

1. Infektion: Wie Geräte zu Bots werden

Cyberkriminelle verwenden verschiedene Techniken, um Systeme zu kompromittieren und ihr Botnetz zu erweitern:

- Phishing - Bösartige Anhänge oder Links installieren malware.

- Ausnutzung von Software-Schwachstellen - Hacker haben es auf ungepatchte Betriebssysteme, Anwendungen und IoT-Geräte abgesehen.

- Drive-By Downloads - Malware wird installiert, wenn Benutzer infizierte Websites besuchen.

- Brute-Force-Angriffe - Automatisierte Tools erraten schwache Passwörter, um sich Zugang zum System zu verschaffen.

Sobald ein Gerät kompromittiert ist, zeigt es selten sofort Anzeichen einer Infektion. malware so konzipiert, dass sie unbemerkt bleibt und im Laufe der Zeit häufig zusätzliche Komponenten installiert. In Unternehmensumgebungen endpoint ein einzelner infizierter endpoint auch zu einem Ausgangspunkt für das Sammeln von Anmeldedaten oder laterale Bewegungen werden, wodurch das Wachstum des Botnets beschleunigt wird.

2. Command and Control (C2)

Befehl und Kontrolle sind das, was isolierte Infektionen zu einem koordinierten Botnetz macht. Über die C2-Infrastruktur können Angreifer Anweisungen erteilen, malware aktualisieren und gestohlene Daten in großem Umfang abrufen. Selbst wenn die Kommunikation verschlüsselt ist, folgt die C2-Aktivität oft Mustern, die im Netzwerkverkehr auffallen können.

Nach der Infektion stellen die Bots eine Verbindung zu einem Command-and-Control-Server (C2) her, auf dem die Angreifer Befehle erteilen und gestohlene Daten sammeln. Zu den beiden wichtigsten C2-Strukturen gehören:

- Client-Server-Modell - Bots stellen eine Verbindung zu einem zentralen C2-Server her, was die Verwaltung effizient, aber anfällig für Takedown-Maßnahmen macht.

- Peer-to-Peer (P2P)-Modell - Bots kommunizieren untereinander und nicht mit einem zentralen Server, was eine Unterbrechung des Botnets erschwert.

Aus defensiver Sicht äußert sich der C2-Verkehr von Botnets häufig in Form von wiederholten ausgehenden Verbindungen, ungewöhnlichem DNS-Verhalten oder Kommunikation mit Zielen, die von anderen Geräten in der Umgebung selten kontaktiert werden. Diese Muster sind besonders aussagekräftig, wenn sie von Systemen stammen, die normalerweise keine externen Verbindungen initiieren sollten.

3. Ausbeutung: Wie Angreifer Botnetze nutzen

Einmal eingerichtet, werden Botnets für eine Reihe von cyberkriminellen Aktivitäten genutzt:

- DDoS-Angriffe - Überlastung von Websites oder Netzwerken mit Datenverkehr, um sie auszuschalten

- Diebstahl von Zugangsdaten - Protokollierung von Tastatureingaben oder Diebstahl gespeicherter Passwörter für Finanzbetrug

- Cryptojacking - Verwendung infizierter Geräte zum Schürfen von Kryptowährungen ohne Zustimmung des Besitzers

- Klickbetrug - Generierung gefälschter Anzeigenklicks, um Einnahmen von Werbetreibenden zu stehlen

- Spam- und Phishing - Versenden von phishing zur Ausweitung von Infektionen

Arten von Botnets

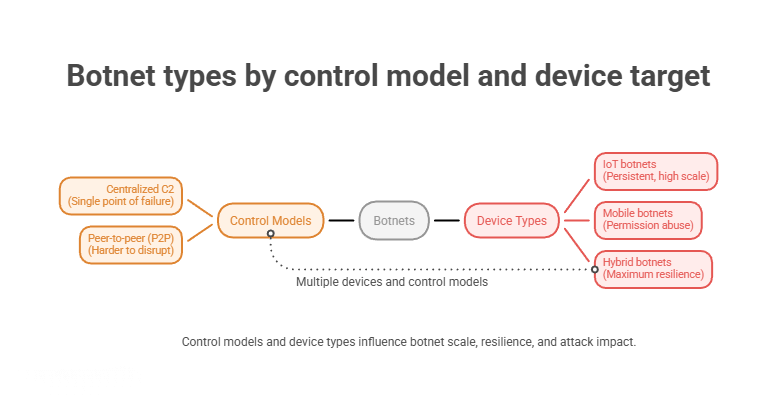

Botnets werden in der Regel danach kategorisiert, wie sie gesteuert werden und auf welche Geräte sie abzielen. Diese Unterschiede haben direkten Einfluss darauf, wie Botnets skalieren, wie widerstandsfähig sie gegenüber Störungen sind und für welche Arten von Angriffen sie am besten geeignet sind.

Einige Botnets verwenden eine zentralisierte Befehls- und Kontrollstruktur, bei der infizierte Geräte sich bei einem einzigen Server melden, um Anweisungen zu erhalten. Dieses Modell ist effizient, aber anfällig, da eine Störung der Kontrollinfrastruktur das Botnet erheblich schwächen oder außer Gefecht setzen kann.

→ Sehen Sie, wie Vectra AI verschlüsselten C2-Datenverkehr Vectra AI , indem es verdeckte Kanäle identifiziert, die von modernen Botnets genutzt werden.

Andere Botnets verwenden Peer-to-Peer-Steuerung, wodurch infizierte Geräte Befehle untereinander weiterleiten können. Durch den Wegfall eines zentralen Ausfallpunkts sind P2P-Botnets schwerer zu stören und können länger bestehen bleiben.

Die Arten von Geräten, die in ein Botnetz eingebunden werden, prägen dessen Verhalten und Auswirkungen zusätzlich. IoT-Botnetze nutzen häufig Router, Kameras und eingebettete Systeme, die keine starke Authentifizierung oder regelmäßige Patches aufweisen. Mobile Botnetze verbreiten sich über bösartige Apps und missbrauchte Berechtigungen. Hybride Botnetze kombinieren mehrere Kontrollmodelle und Gerätetypen, um Umfang, Redundanz und Überlebensfähigkeit zu maximieren.

Diese Designentscheidungen sind nicht abstrakt. Sie bestimmen, wofür Botnets verwendet werden, wie groß sie werden können und warum bestimmte Angriffsarten, wie beispielsweise Distributed Denial-of-Service-Angriffe, nach wie vor so schwer zu stoppen sind.

Botnet-DDoS-Angriffe

Bei einem Botnet-DDoS-Angriff wird eine große Anzahl kompromittierter Geräte genutzt, um ein Ziel mit Datenverkehr zu überlasten und so die Bandbreite, die Rechenressourcen oder die Anwendungskapazität auszuschöpfen. Einzeln erzeugt jeder Bot möglicherweise nur einen geringen Datenverkehr. Zusammen können sie jedoch Dienste in großem Umfang stören.

Botnet-gesteuerte DDoS-Angriffe sind schwer abzuwehren, da der Datenverkehr oft von legitimen Geräten mit echten IP-Adressen stammt. Dadurch wird eine einfache IP-Sperrung unwirksam. Moderne Angriffe kombinieren häufig volumetrische Fluten mit Anfragen auf Anwendungsebene, sodass sich Angreifer anpassen können, wenn Verteidiger versuchen, den Datenverkehr zu filtern.

Da diese Angriffe eher auf Koordination als auf malware auf dem Zielgerät beruhen, hängt die frühzeitige Erkennung eher von der Identifizierung abnormaler Verkehrsmuster im gesamten Netzwerk als vom Verhalten einzelner Geräte ab.

→ Erfahren Sie, wie Denial-of-Service-Angriffe (DoS) in modernen Netzwerken erkannt werden.

IoT-Botnets

Ein IoT-Botnetz entsteht aus kompromittierten IoT-Geräten wie Routern, Kameras, Sensoren und anderen eingebetteten Systemen. Diese Geräte sind attraktive Ziele, da sie oft keine starke Authentifizierung haben, nur selten aktualisiert werden und ständig online sind.

Viele Geräte werden mit Standard-Anmeldedaten oder offen zugänglichen Diensten eingesetzt, was automatisierte Scans und Infektionen ermöglicht. Einmal kompromittiert, können diese Systeme über lange Zeiträume Teil eines Botnetzes bleiben.

IoT-Botnets werden häufig für DDoS-Angriffe verwendet, können aber auch zum Scannen, Proxying von Datenverkehr oder zur Verbreitung malware eingesetzt werden. Aufgrund ihrer Persistenz und ihres Umfangs sind sie besonders schwer zu beseitigen.

Was ist das Mirai-Botnetz und wie skalieren IoT-Botnetze?

Das Mirai-Botnetz ist eines der bekanntesten IoT-Botnetze und hat dazu beigetragen, zu definieren, wie Angreifer unsichere eingebettete Geräte in großem Umfang ausnutzen. Mirai zielte in erster Linie auf Router, Kameras und andere IoT-Systeme ab, indem es nach exponierten Diensten suchte und sich mit Standard- oder fest codierten Anmeldedaten einloggte.

Nach der Infektion wurden die Geräte in eine zentralisierte Befehls- und Kontrollinfrastruktur eingebunden und für groß angelegte DDoS-Angriffe auf hochkarätige Ziele genutzt. Mirai hat gezeigt, dass selbst Geräte mit geringer Leistung bei koordiniertem Einsatz erhebliche Auswirkungen haben können.

Mirai bleibt auch 2025 eine der aktivsten IoT-Botnet-Bedrohungen und nutzt schwache Anmeldedaten und nicht gepatchte Firmware, um große Gruppen infizierter Geräte zu koordinieren. Jüngste Untersuchungen zeigen , dass von Mirai abgeleitete Varianten täglich mehr als 40.000 aktive Bots umfassen , was die anhaltende Weiterentwicklung und fortgesetzte Ausnutzung unterstreicht.

Große IoT-Botnets wie Aisuru/Kimwolf haben rekordverdächtige DDoS-Angriffe mit einer Bandbreite von über 31 Tbps ermöglicht und damit gezeigt, wie kompromittierte Geräte für massive, auf Datenverkehr basierende Störungen genutzt werden können.

Der Lebenszyklus eines Botnetzes: Von der Erstellung bis zur Zerschlagung

Botnets entstehen nicht von heute auf morgen - sie folgen einem Lebenszyklus, der es ihnen ermöglicht, zu wachsen, zu operieren und sich manchmal den Abschreckungsversuchen zu entziehen.

1. Erstellung und Einsatz

- Cyberkriminelle entwickeln oder kaufen malware auf Dark-Web-Marktplätzen.

- Die malware ist in phishing , bösartige Werbung oder Exploit-Kits eingebettet.

2. Rekrutierung und Wachstum

- Nutzer laden unwissentlich malware herunter und verwandeln ihre Geräte in Bots.

- Das Botnet verbreitet sich durch selbstausbreitende Techniken wie worm Replikation.

3. Verwertung und Monetarisierung

- Angreifer nutzen infizierte Geräte für DDoS-Angriffe, Spam-Kampagnen und Datendiebstahlund Cryptojacking.

- Einige Botnets werden als Botnet-as-a-Service (BaaS ) gewinnbringend vermietet.

4. Aufdeckung und Reaktion der Strafverfolgungsbehörden

- Sicherheitsforscher und Strafverfolgungsbehörden verfolgen C2-Server, Bot-Aktivitäten und malware .

- Es wird versucht, den Betrieb des Botnetzes zu stören, indem Befehlskanäle blockiert werden.

5. Übernahmeversuche und Wiederaufleben

- Die Behörden beschlagnahmen die Botnet-Infrastruktur und Domänen, um den Angreifern die Kontrolle zu entziehen.

- Cyberkriminelle bauen Botnets schnell wieder auf, indem sie neue Infrastrukturen und malware verwenden.

Trotz der Bemühungen zur Bekämpfung tauchen Botnets oft in neuen Formen wieder auf und entwickeln sich weiter, um der Entdeckung zu entgehen und neue Schwachstellen auszunutzen.

Wie Botnets unentdeckt bleiben: Fortgeschrittene Umgehungstechniken

Moderne Botnets verwenden ausgeklügelte Techniken, um für Sicherheitstools unsichtbar zu bleiben. Diese Techniken machen es schwieriger, sie zu entdecken und zu entfernen.

1. Verschlüsselung und Verschleierung

- Botnets verschlüsseln die C2-Kommunikation, um den Datenverkehr vor Sicherheitstools zu verbergen.

- Einige verwenden Domänen-Fluxing, wodurch sich die Standorte ihrer C2-Server schnell ändern.

2. Dateilose Malware

- Einige Botnets laufen ausschließlich im Arbeitsspeicher und hinterlassen keine Dateien auf der Festplatte, die von Antivirenprogrammen erkannt werden könnten.

3. Fast-Flux-Netze

- Bots wechseln häufig die IP-Adresse, was es den Sicherheitsteams erschwert, C2-Datenverkehr zu blockieren.

4. Schlafende Botnetze

- Einige Bots bleiben lange Zeit inaktiv, bevor sie aktiviert werden, um der Entdeckung zu entgehen.

5. Peer-to-Peer (P2P) Kommunikation

- Dezentralisierte Botnets vermeiden die Verwendung eines einzigen C2-Servers, was eine Abschaltung erheblich erschwert.

Diese Umgehungstechniken machen Botnets zu einer ständigen Bedrohung für die Cybersicherheit.

Botnet-Verkehr: Was Verteidiger suchen

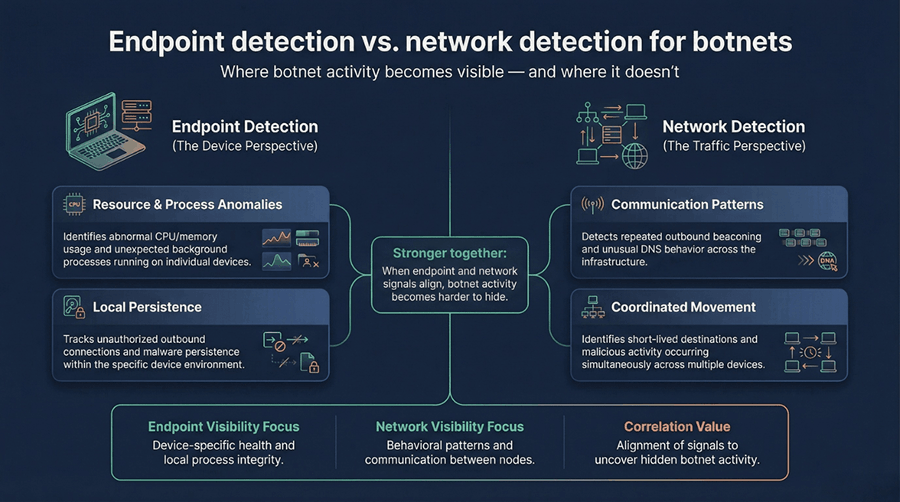

Botnet-Aktivitäten sind auf der endpoint einzelner endpoint selten auffällig. Stattdessen treten sie in Form kleiner, sich wiederholender Verhaltensweisen auf, die sich in den normalen Datenverkehr einfügen, sofern sie nicht im Kontext betrachtet werden.

Ein häufiges Signal ist das Beaconing, bei dem ein endpoint in regelmäßigen Abständen endpoint ausgehende Verbindungen initiiert. Diese Verbindungen führen oft zu Zielen, die im Rest der Umgebung ungewöhnlich sind. Ungewöhnliches DNS-Verhalten ist ein weiterer Indikator, darunter wiederholte fehlgeschlagene Lookups oder schnelle Änderungen von Domänen, wenn Angreifer ihre Infrastruktur rotieren lassen.

Auch Endpoint spielt eine Rolle. Geräte, die plötzlich externe Verbindungen initiieren, ungewöhnlich viele CPU-Ressourcen verbrauchen oder ausgehenden Datenverkehr generieren, der nicht ihrer Funktion entspricht, können auf eine Beteiligung an einem Botnetz hindeuten. Wenn diese endpoint mit den Netzwerkmustern übereinstimmen, liefern sie eindeutige Hinweise auf koordinierte Botnetzaktivitäten.

Endpoint vs. Netzwerk-Erkennung für Botnets

Botnet-Aktivitäten können sowohl auf endpoint auf Netzwerkebene auftreten, wobei jede Ebene ein anderes Bild vermittelt. Endpoint zeigen oft lokale Auswirkungen, während Netzwerksignale Aufschluss über Koordination und Umfang geben.

Auf endpoint können Botnet-Infektionen als ungewöhnliche Ressourcennutzung, unerwartete Hintergrundprozesse oder unbefugte ausgehende Verbindungen auftreten, die vom Gerät initiiert werden. Diese Indikatoren können auf eine Kompromittierung hindeuten, sind jedoch isoliert betrachtet möglicherweise kaum erkennbar.

Auf Netzwerkebene sind Botnets als kollektives Verhalten leichter zu erkennen. Wiederholte ausgehende Verbindungen, ungewöhnliche DNS-Aktivitäten und die Kommunikation mit seltenen oder kurzlebigen Zielen können auf eine koordinierte Steuerung hindeuten. Wenn endpoint Netzwerksignale übereinstimmen, können Verteidiger mit größerer Sicherheit davon ausgehen, dass ein Gerät Teil eines Botnets ist und es sich nicht um eine einmalige Anomalie handelt.

So erkennen Sie, ob Ihr Gerät Teil eines Botnets ist

Viele Benutzer bemerken nicht, dass ihre Geräte infiziert sind. Hier sind die wichtigsten Warnzeichen, auf die Sie achten sollten:

1. Ungewöhnliche Netzwerkaktivitäten

- Unerwartete Spitzen im ausgehenden Datenverkehr könnten bedeuten, dass Ihr Gerät mit einem C2-Server kommuniziert.

2. Langsame Geräteleistung

- Wenn Ihr Computer, Telefon oder IoT-Gerät ohne Grund träge ist, kann es sein, dass es versteckte Botnet-Operationen wie Cryptojacking ausführt.

3. Häufige Captchas auf Websites

- Wenn Sie beim Surfen ständig Captchas sehen, kann Ihre IP-Adresse für verdächtige Botnet-Aktivitäten markiert sein.

4. Unerwartete ausgehende E-Mails oder Nachrichten

- Ein Botnet könnte Ihr Gerät nutzen, um Spam- oder phishing an andere zu senden.

5. Verbindungen zu verdächtigen IPs

- Ihre Firewall oder Netzwerküberwachungs-Tools können Verbindungen zu bekannten Botnet-bezogenen Domänen erkennen.

Wie Bot-Hirter malware kontrollieren

Ein Bot-Herder ist ein Cyberkrimineller, der das Botnetz verwaltet und dafür sorgt, dass es funktionsfähig und profitabel bleibt, ohne entdeckt zu werden.

Command and Control

Die Bot-Hirten behalten die Kontrolle über die C2-Infrastruktur, die ihnen dies ermöglicht:

- Senden Sie Angriffsbefehle an infizierte Bots.

- Verteilung von malware zur Verbesserung der Funktionalität.

- Sie sammeln gestohlene Daten und leiten sie an kriminelle Netzwerke weiter.

Um nicht entdeckt zu werden, verwenden viele Botnets Verschlüsselung, Domain-Fluxing (schnelle Domainwechsel) und Fast-Flux-DNS-Techniken, um die C2-Infrastruktur zu verbergen.

Ausweich- und Beharrungstechniken

Die Bot-Hirten wenden fortschrittliche Methoden an, um einen kontinuierlichen Betrieb zu gewährleisten, darunter:

- Polymorphe Malware - Ständig wechselnder Code, um die Erkennung durch Virenschutzprogramme zu umgehen.

- Verschlüsselte C2-Kommunikation - Maskierung von Befehlen, um Sicherheitstools zu umgehen.

- P2P-Netzwerke - Verhinderung von zentralisierten Takedowns durch Verteilung der Kontrolle über mehrere infizierte Computer.

Was ist Botnet-as-a-Service und wie nutzen Angreifer es?

Botnet-as-a-Service (BaaS) ermöglicht es Cyberkriminellen, Zugriff auf infizierte Endgeräte zu mieten, anstatt eigene Botnets aufzubauen und zu warten. Käufer können für Botnet-Kapazitäten bezahlen, um DDoS-Angriffe zu starten, Spam zu versenden, Zugangsdaten zu sammeln oder zusätzliche malware zu verbreiten.

Dieses Modell senkt die Einstiegshürde und erhöht das Angriffsvolumen. Da gemietete Botnets schnell hochgefahren und ebenso schnell wieder abgeschaltet werden können, sehen sich Verteidiger häufig mit einer hohen Fluktuation bei der Infrastruktur und malware konfrontiert. Selbst wenn eine Kampagne unterbrochen wird, können infizierte Endgeräte und gestohlene Anmeldedaten neuen Betreibern ermöglichen, dieselben Geräte für zukünftige Angriffe wiederzuverwenden.

KI-Botnets und Automatisierung: Was ist real und was wird missverstanden?

Die Suche nach „KI-Botnets“ spiegelt oft eher die wachsende Besorgnis über die Automatisierung wider als eine eigenständige neue Kategorie von malware. Die meisten Botnets nutzen bereits automatisierte Prozesse, um nach Schwachstellen zu suchen, Infektionen zu verbreiten und Angriffe in großem Umfang durchzuführen.

Was sich verändert, ist die Effizienz. Angreifer automatisieren zunehmend Entscheidungen wie die Auswahl der anzugreifenden Geräte, den Zeitpunkt der Aktivierung von Bots und die Rotation der Infrastruktur, um Störungen zu vermeiden. Gleichzeitig nutzen Verteidiger Verhaltensanalysen und maschinengestützte Erkennung, um subtile Botnet-Muster zu identifizieren, die sich sonst in normale Aktivitäten einfügen würden.

In der Praxis ist nicht die künstliche Intelligenz selbst die Herausforderung, sondern Geschwindigkeit und Umfang. Botnets bewegen sich schneller und ändern sich häufiger, wodurch die Sichtbarkeit und Korrelation über Endpunkte, Netzwerke und cloud hinweg wichtiger denn je wird.

Sehen Sie, wie Vectra AI Botnetzaktivitäten Vectra AI , indem es automatisierte Verhaltensweisen identifiziert, die auf koordinierte Angriffe in großem Umfang hindeuten.

Wie Angreifer von Botnetzen profitieren

Botnets generieren auf verschiedene Weise Einnahmen:

- Verkauf von Zugang ("Botnet-as-a-Service") - Vermietung von infizierten Geräten an Cyberkriminelle

- Ransomware - Verschlüsselung von Opferdateien und Zahlungsaufforderung

- Finanzbetrug - Diebstahl von Bankanmeldedaten und Durchführung nicht genehmigter Transaktionen

- Cryptocurrency Mining - Verwendung infizierter Geräte zur Generierung von Kryptowährung für Angreifer

Aktive Botnetze

Einige Botnets wurden zwar zerschlagen, aber viele entwickeln sich weiter und stellen auch heute noch eine Bedrohung dar. Zu den jüngsten Beispielen gehören:

Dridex - Ein hartnäckiger Banking-Trojaner

Dridex verbreitet sich über phishing und wird für Finanzbetrug, den Diebstahl von Zugangsdaten und den Einsatz von ransomware verwendet. Er passt sich ständig an und ist daher schwer zu erkennen und zu entfernen.

Emotet - ein widerstandsfähiger Malware

Emotet ist eines der fortschrittlichsten malware , das ransomware und Datendiebstahlprogramme verbreitet. Trotz der Versuche, es auszuschalten, taucht es häufig mit verbesserten Funktionen wieder auf.

Mirai - das führende IoT-Botnetz

Mirai infiziert IoT-Geräte mit schwachen Passwörtern und verwandelt sie in Werkzeuge für groß angelegte DDoS-Angriffe. Zahlreiche Varianten zielen weiterhin auf Router, Kameras und Smart-Home-Geräte ab.

Gorilla - eine aufkommende Cloud und IoT-Bedrohung

Gorilla ist ein kürzlich identifiziertes Botnet, das weltweit Hunderttausende von DDoS-Angriffsbefehlen gestartet hat und sich auf cloud Infrastrukturen und IoT-Geräte konzentriert.

Nekuren - eine schlummernde, aber gefährliche Bedrohung

Necurs ist ein modulares Botnet, das für Spam-Kampagnen, Finanzbetrug und die Verbreitung von malware eingesetzt wird. Es wurde mit Banking-Trojanern wie Dridex und ransomware in Verbindung gebracht. Obwohl es in den letzten Jahren relativ inaktiv war, hat es das Potenzial, wieder aufzutauchen.

Mantis - Das DDoS-Botnetz der nächsten Generation

Mantis wurde erstmals im Jahr 2022 entdeckt und ist ein hocheffizientes Botnet, das in der Lage ist, rekordverdächtige DDoS-Angriffe mit weniger infizierten Rechnern als frühere Botnets durchzuführen. Es nutzt fortschrittliche Techniken, um den Angriffsverkehr zu verstärken, was es zu einer großen Bedrohung für Unternehmen und cloud macht.

Bemerkenswerte deaktivierte Botnets

Die folgenden Botnetze sind zwar inaktiv, haben aber die modernen Cyberbedrohungen geprägt:

- ZeuS (Zbot) - Ein Banking-Trojaner, der für Finanzbetrug in Millionenhöhe verantwortlich ist

- GameOver Zeus - Eine widerstandsfähige, dezentralisierte Version von ZeuS

- Cutwail - Ein Spam-Botnet, das Milliarden von betrügerischen E-Mails versendet hat

- Storm - Eines der ersten Dark-Web-Mietbotnetze

- ZeroAccess - Ein Botnet, das für Klickbetrug und Kryptojacking verwendet wird

- 3ve - Ein ausgeklügeltes Botnet für Anzeigenbetrug, das Werbetreibende Millionen von Dollar kostet

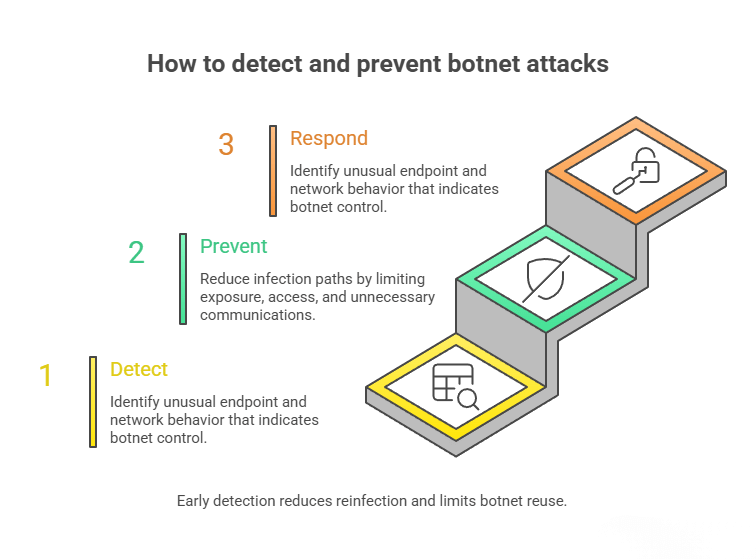

Wie man Botnet-Angriffe erkennt und verhindert

Um Botnet-Angriffe zu erkennen und zu verhindern, muss man sowohl das Verhalten der Geräte als auch die Netzwerkaktivitäten im Blick haben. Da Botnets so konzipiert sind, dass sie unbemerkt arbeiten, hängt die frühzeitige Erkennung oft davon ab, kleine Anomalien zu identifizieren, die erst im Zusammenhang aussagekräftig werden.

Da sich die Botnet-Infrastruktur häufig ändert, sollte die Prävention nicht ausschließlich auf statischen Sperrlisten basieren. Verhaltensüberwachung und Bedrohungsinformationen helfen dabei, neue Befehls- und Kontrollmuster zu identifizieren, sodass Sicherheitsteams Botnet-Aktivitäten unterbinden können, bevor sie zu größeren Angriffen oder sekundären Kompromittierungen eskalieren.

Die Prävention und Bekämpfung von Botnetzaktivitäten erfordert klare, praktische Maßnahmen:

- Software auf dem neuesten Stand halten - Regelmäßige Patches für Betriebssysteme, Anwendungen und IoT-Geräte.

- Verwenden Sie Multi-Faktor-Authentifizierung (MFA) - Verhindern Sie Angriffe zum Ausfüllen von Anmeldeinformationen.

- Netzwerksegmentierung - Schränken Sie infizierte Systeme an der seitlichen Kommunikation ein.

- Überwachen Sie Threat Intelligence Feeds - Blockieren Sie bekannte Botnet-Domains.

- Implementieren Sie KI-gestützte Sicherheit - Verwenden Sie verhaltensbasierte Erkennung, um Botnet-Aktivitäten zu erkennen.

Wie man eine Botnet-Infektion entfernt

Wenn Sie glauben, dass ein Gerät Teil eines Botnetzes ist, sollten Sie sich zunächst auf die Eindämmung und Überprüfung konzentrieren, anstatt sofort mit der Bereinigung zu beginnen. Botnetz-Infektionen bestehen oft so lange, weil die Systeme mit der Command-and-Control-Infrastruktur verbunden bleiben oder weil Angreifer sich durch gestohlene Anmeldedaten weiterhin Zugriff verschaffen können.

Wenn ein Botnetz entdeckt wird:

- Isolieren Sie das infizierte System - Trennen Sie es vom Netzwerk, um eine Verbreitung zu verhindern.

- C2-Kommunikation blockieren - Verhindern Sie ausgehende Verbindungen zu Botnet-Servern.

- Nutzen Sie Advanced Threat Detection - KI-gesteuerte Tools können malware identifizieren und eliminieren.

- ResetCompromised Credentials - Ändern Sie Passwörter und setzen Sie Sicherheitsrichtlinien durch.

Durch frühzeitiges Eingreifen gegen Botnet-Aktivitäten lassen sich erneute Infektionen verhindern und das Risiko verringern, dass kompromittierte Endgeräte in zukünftigen Kampagnen erneut genutzt werden.

Sehen Sie, wie Vectra AI echte Angriffe Vectra AI und entdecken Sie in einer interaktiven Tour, wie das Verhalten von Angreifern identifiziert wird, bevor es zu Sicherheitsverletzungen kommt.

Grundlagen der Cybersicherheit

Häufig gestellte Fragen

Was ist ein Botnetz?

Ein Botnet ist ein Netzwerk von mit dem Internet verbundenen Geräten, die mit malware infiziert wurden, so dass ein Angreifer sie kontrollieren kann. Zu diesen kompromittierten Geräten, die als "Bots" bezeichnet werden, können Computer, mobile Geräte und IoT-Geräte gehören.

Wie verbreiten sich Botnets?

Botnets verbreiten sich über verschiedene Methoden, darunter phishing , das Ausnutzen von Schwachstellen in Software oder Geräten, Drive-by-Downloads und die Nutzung bösartiger Websites. Sobald ein Gerät kompromittiert ist, kann es dazu verwendet werden, andere Geräte zu infizieren und das Botnet zu erweitern.

Wie werden Botnets häufig von Cyberkriminellen genutzt?

Zu den üblichen Verwendungszwecken gehören DDoS-Angriffe, um Websites oder Netzwerke zu überwältigen und außer Betrieb zu setzen, die Verbreitung von Spam-E-Mails, die Durchführung von Klickbetrugskampagnen, der Diebstahl persönlicher und finanzieller Daten und die Verbreitung von ransomware.

Wie können Unternehmen das Vorhandensein eines Botnets erkennen?

Zu den Erkennungsmethoden gehören die Überwachung des Netzwerkverkehrs auf ungewöhnliche Aktivitäten, die Analyse von Protokollen auf Anzeichen einer Kompromittierung, der Einsatz von Intrusion Detection Systems (IDS) und die Verwendung von Antiviren- und Antimalware-Lösungen zur Identifizierung bösartiger Software.

Welche Strategien sind wirksam, um Botnet-Infektionen zu verhindern?

Wirksame Präventionsstrategien umfassen: Implementierung robuster Sicherheitsmaßnahmen wie Firewalls, Antivirenprogramme und E-Mail-Filter. Regelmäßige Aktualisierungen und Patches für Software und Betriebssysteme, um Schwachstellen zu schließen. Aufklärung der Mitarbeiter über die Risiken von phishing und bösartigen Downloads. Segmentierung von Netzwerken, um die Verbreitung von Infektionen einzuschränken. Einsatz von Netzwerk-Verhaltensanalysen zur Erkennung von Anomalien.

Was ist der Unterschied zwischen einem Bot, einem Botnetz und einem Zombie-Computer?

Ein Bot ist ein einzelnes Gerät, malware mit malware infiziert ist malware es ferngesteuert werden kann. Ein Botnetz ist ein koordiniertes Netzwerk aus vielen solchen infizierten Geräten, die unter der Kontrolle eines Angreifers, oft als Bot-Herder bezeichnet, zusammenarbeiten. Ein Zombie-Computer bezeichnet einen Bot, der aktiv Befehle empfängt und ohne Wissen des Besitzers böswillige Aktionen ausführt. In der Praxis bestehen moderne Botnetze oft aus einer Mischung aus Computern, Servern, Mobilgeräten und IoT-Systemen.

Wie sieht Botnet-Datenverkehr in einem Netzwerk aus?

Botnet-Datenverkehr tritt in der Regel eher in Form kleiner, sich wiederholender Aktivitäten als in Form großer Spitzen auf. Zu den üblichen Indikatoren zählen regelmäßige ausgehende „Beaconing“-Verbindungen, ungewöhnliche DNS-Aktivitäten und die Kommunikation mit Zielen, die von anderen Geräten in der Umgebung selten kontaktiert werden. Da Botnet-Datenverkehr oft verschlüsselt ist und nur ein geringes Volumen aufweist, kann er sich in normale Aktivitäten einfügen. Durch die Korrelation dieser Netzwerkmuster mit endpoint lassen sich Botnet-Aktivitäten von harmlosen Anomalien unterscheiden.

Wie kommunizieren Botnets mit Command-and-Control-Servern (C2)?

Botnets kommunizieren mit der Command-and-Control-Infrastruktur (C2), um Anweisungen zu empfangen, malware zu aktualisieren und gestohlene Daten zu versenden. Diese Kommunikation kann über zentralisierte Server, Peer-to-Peer-Netzwerke oder Hybridmodelle erfolgen. Um einer Entdeckung zu entgehen, verschlüsseln Angreifer häufig den C2-Datenverkehr und wechseln regelmäßig die Domains oder die Infrastruktur. Dennoch folgt die C2-Aktivität oft erkennbaren Mustern, wie wiederholten ausgehenden Verbindungen, ungewöhnlichen DNS-Lookups oder Datenverkehr zu kurzlebigen oder ungewöhnlichen Zielen.

Was ist Botnet-as-a-Service (BaaS)?

Botnet-as-a-Service (BaaS) ist ein Modell, bei dem Cyberkriminelle den Zugriff auf infizierte Geräte mieten, anstatt eigene Botnets aufzubauen. Käufer können gemietete Botnets nutzen, um DDoS-Angriffe zu starten, Spam zu verbreiten, Zugangsdaten zu sammeln oder malware zu verbreiten. Dieses Modell senkt die Einstiegshürde und erhöht das Angriffsvolumen, da Botnets schnell wiederverwendet oder umfunktioniert werden können. Selbst nach einer Abschaltung können infizierte Endgeräte von neuen Betreibern wiederverwendet werden.

Was sind die Anzeichen dafür, dass ein Gerät Teil eines Botnetzes ist?

Anzeichen dafür, dass ein Gerät Teil eines Botnetzes sein könnte, sind unerklärliche Verlangsamungen, ungewöhnliche CPU- oder Netzwerknutzung und unerwartete Hintergrundprozesse. In einem Netzwerk können Anzeichen dafür wiederholte ausgehende Verbindungen, ungewöhnliches DNS-Verhalten oder Kommunikation mit verdächtigen Zielen sein. In einigen Fällen können kompromittierte Geräte Spam versenden oder aufgrund von Missbrauch von Anmeldedaten Kontosperrungen auslösen. Kein einzelnes Anzeichen bestätigt eine Infektion, aber korrelierende Signale deuten stark auf Botnetz-Aktivitäten hin.