Im Dezember 2025 veröffentlichten die CISA, das FBI, die NSA und mehrere internationale Partner eine gemeinsame Warnung, dass pro-russische Hacktivisten-Gruppen opportunistische Cyberangriffe gegen kritische Infrastruktureinrichtungen weltweit durchführen. Der Bericht konzentriert sich auf Angriffe gegen Betriebstechnologien und industrielle Steuerungssysteme, darunter Wasser-, Energie- und Lebensmittelproduktionsumgebungen.

Was diese Warnung besonders wichtig macht, ist nicht die Raffinesse der Angreifer. Der Bericht stellt ausdrücklich fest, dass diese Gruppen auf einfache, weit verbreitete Techniken zurückgreifen und oft nicht über fundierte technische oder ingenieurwissenschaftliche Kenntnisse verfügen. Dennoch gelingt es ihnen, den Betrieb zu stören, manuelle Eingriffe zu erzwingen und in einigen Fällen sogar physische Schäden zu verursachen.

Kurz gesagt: Dieser Bericht macht deutlich, dass das eigentliche Problem nicht ausgeklügelte Exploits sind, sondern ungeschützte Systeme, schwache Authentifizierung und mangelnde Transparenz darüber, wie legitimer Zugriff missbraucht wird.

Wie sich die Angriffe entwickelten

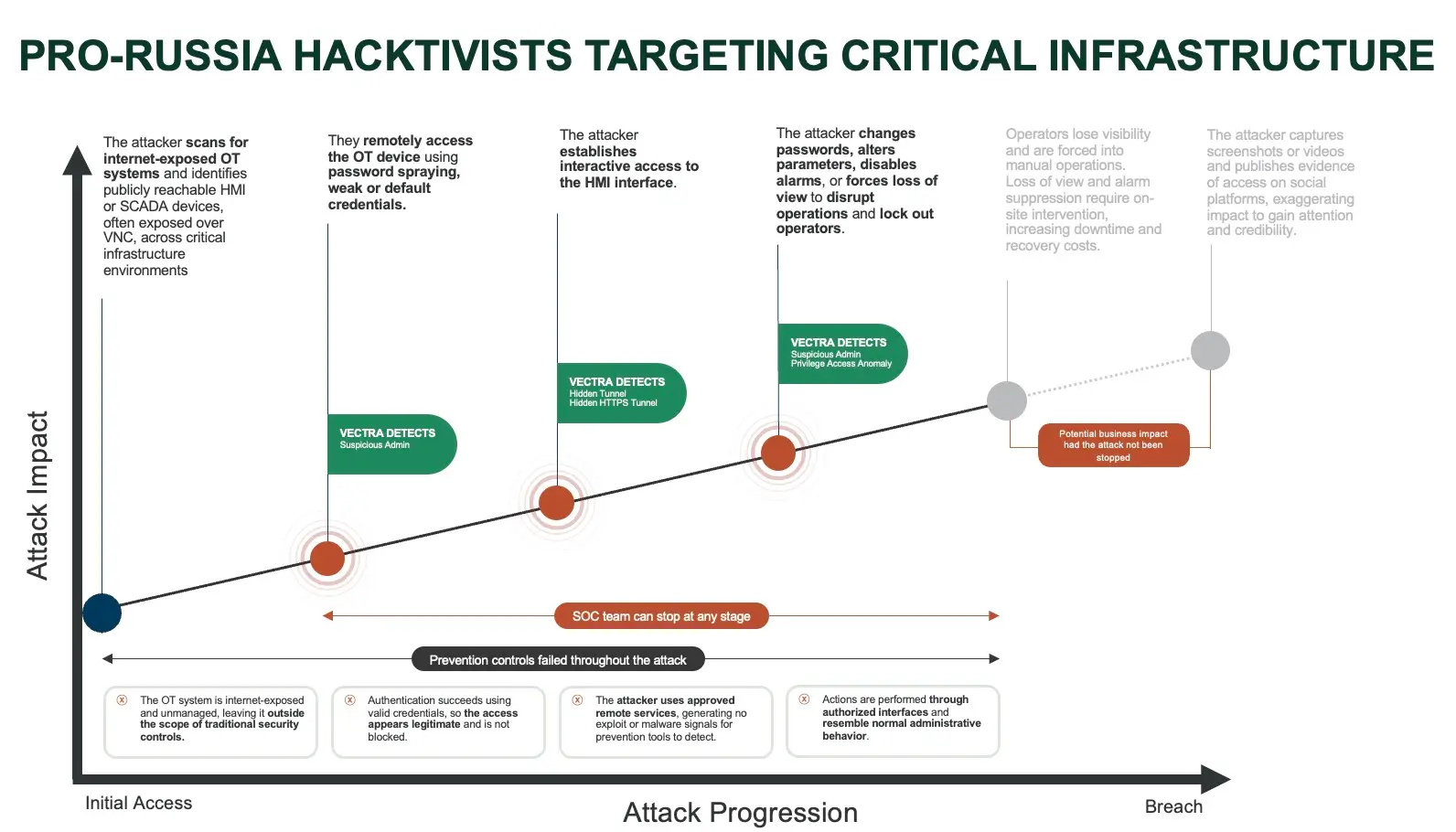

Dem Bericht zufolge verfolgen pro-russische Hacktivisten-Gruppen ein wiederholbares und kostengünstiges Angriffsmuster, das im Internet-Maßstab ausgeführt werden kann.

Die Angriffe folgen einer einheitlichen Abfolge:

- Durchsuchen Sie das Internet nach exponierten OT-Geräten, insbesondere nach HMI- oder SCADA-Systemen, auf die über VNC zugegriffen werden kann.

- Identifizieren Sie schwache , standardmäßige oder fehlende Authentifizierung

- Erhalten Sie Fernzugriff über legitime Fernzugriffsdienste.

- Direkte Interaktion mit HMI- oder SCADA-Schnittstellen

- Einstellungen ändern , Anmeldedaten ändern, Alarme deaktivieren oder den Verlust der Ansicht erzwingen

- Screenshots oder Videos aufnehmen , um sie online zu veröffentlichen und Erfolge zu feiern

Diese Aktivität basiert nicht auf malware oder der Ausnutzung von Software-Schwachstellen. Die Authentifizierung ist erfolgreich. Remote-Dienste funktionieren wie vorgesehen. Schnittstellen reagieren normal.

Sobald der Zugriff hergestellt ist, führen Angreifer praktische Maßnahmen durch, um den Betrieb zu stören oder die Sichtbarkeit des Betreibers zu beeinträchtigen. Zu diesen Maßnahmen gehören das Ändern von Anmeldedaten, um Betreiber auszuschließen, das Verändern von Parametern und Sollwerten, das Unterdrücken von Alarmen oder das Versetzen von Systemen in Zustände, die manuelle Eingriffe vor Ort erfordern. Während des gesamten Angriffs zeichnen Angreifer häufig Bildschirme auf oder machen Screenshots, um ihren Zugriff öffentlich zu machen und die Auswirkungen auf sozialen Plattformen zu übertreiben.

Obwohl in der Empfehlung darauf hingewiesen wird, dass Angreifer die Schwere ihrer Handlungen häufig übertreiben, berichten die betroffenen Organisationen dennoch von realen betrieblichen Folgen, darunter Ausfallzeiten, Arbeitskosten und Wiederherstellungsmaßnahmen.

Der Bericht deckt eine Lücke bei der Erkennung auf

Der Bericht dokumentiert nicht nur Angriffstechniken, sondern deckt auch eine grundlegende Herausforderung bei der Erkennung auf.

Diese Eindringversuche basieren auf legitimen Zugriffsmechanismen wie VNC, gültigen Anmeldedaten und interaktiven Systemschnittstellen. Es gibt keine Exploit-Kette und keinen offensichtlichen Verstoß gegen Richtlinien, bis die Auswirkungen bereits sichtbar sind.

Aus der Perspektive vieler herkömmlicher Sicherheitstools erscheint diese Aktivität normal. Die Authentifizierung ist erfolgreich. Der Netzwerkverkehr folgt den zulässigen Pfaden. Die Systeme verhalten sich wie erwartet.

Die Empfehlung unterstreicht letztendlich, dass eine Reduzierung der Exposition zwar notwendig, aber allein nicht ausreichend ist. Sicherheitsteams müssen auch in der Lage sein, zu erkennen, wenn scheinbar legitimer Zugriff auf unzulässige Weise genutzt wird. Diese Erkennungslücke ist der Grund, warum diese Angriffe weiterhin erfolgreich sind.

Was Vectra bei diesem Angriff erkennt

Die folgende Angriffsanalyse verdeutlicht, warum diese Angriffe so effektiv sind. In jeder Phase agiert der Angreifer innerhalb eines scheinbar normalen Verhaltens. Präventionsmaßnahmen versagen nicht, weil sie falsch konfiguriert sind. Sie versagen, weil es nichts offensichtlich Bösartiges zu blockieren gibt.

Hier kommt die Vectra AI ins Spiel.

Vectra AI auf die Verhaltenserkennung in Ihrer gesamten hybriden Umgebung ( einschließlich Identität, Cloud, Netzwerk, IoT/OT) und ermöglicht es Sicherheitsteams zu erkennen, wenn ein scheinbar legitimer Zugriff sich plötzlich wie ein Angriff verhält.

Frühzeitiger Zugriff: Erkennung riskanter Verwaltungsvorgänge

Wenn der Angreifer mithilfe von Password Spraying oder Standard-Anmeldedaten Zugriff auf ein exponiertes OT-Gerät erhält, ist die Authentifizierung erfolgreich. Aus Sicht der Prävention sieht dies wie eine gültige Anmeldung aus.

Vectra AI diese Phase , indem es verdächtiges administratives Verhalten identifiziert, das auftritt, wenn eine Identität auf Systeme oder Dienste in einer Weise zugreift, die von den festgelegten Mustern abweicht, selbst wenn die Anmeldedaten technisch gültig sind.

Dies verschafft SOC-Teams Transparenz, bevor es zu betrieblichen Auswirkungen kommt.

Fuß fassen und interaktiver Zugriff: Sehen, was andere Tools übersehen

Sobald der interaktive Zugriff auf die HMI-Schnittstelle hergestellt ist, agiert der Angreifer ausschließlich über zugelassene Remote-Dienste. Es gibt keinen Exploit und keine malware erkannt malware .

Vectra AI erkennt abnormale Ferninteraktionsmuster, darunter ungewöhnliche Nutzung von Fernservices und verschlüsselte Tunnel, die nicht mit dem normalen Betriebsverhalten übereinstimmen.

Dies ist besonders wichtig in OT-Umgebungen, in denen viele Systeme nicht verwaltet werden und keine endpoint ausführen können.

Operative Manipulation: Identifizierung der missbräuchlichen Nutzung legitimer Zugangsrechte

Wenn der Angreifer Passwörter ändert, Parameter modifiziert, Alarme deaktiviert oder den Verlust der Sichtbarkeit erzwingt, wird jede Aktion über autorisierte Schnittstellen ausgeführt. Einzeln betrachtet können diese Aktionen wie routinemäßige Verwaltungsaufgaben aussehen.

Vectra AI korreliert Anomalien beim privilegierten Zugriff und störende Verhaltensmuster und identifiziert so letztendlich, wenn eine Identität plötzlich wirkungsvolle Aktionen ausführt, die nicht mit ihrer normalen Rolle, ihrem normalen Zeitplan oder ihrer normalen Verhaltenssequenz übereinstimmen.

Anstatt sich auf einzelne Ereignisse zu verlassen, Vectra AI Absichten Vectra AI , indem es Verhaltensweisen über den gesamten Verlauf eines Angriffs hinweg miteinander verknüpft.

Sichtbarkeit in Maßnahmen umsetzen

Die Empfehlung macht deutlich, dass wenig qualifizierte Angreifer erfolgreich sind, weil Unternehmen keinen Überblick darüber haben, wie legitimer Zugriff in hybriden Umgebungen missbraucht wird.

Der Wert Vectra AIin diesem Szenario besteht darin, Missbrauch früh genug zu erkennen, damit SOC-Teams eingreifen, die Aktivität eindämmen und eine Eskalation der Störung verhindern können.

Wenn Sie verstehen möchten, wie solche Angriffe in Ihrer eigenen Umgebung aussehen würden und wie eine frühzeitige Erkennung den Ausgang verändert, kontaktieren Sie uns, um eine kostenlose Sicherheitsbewertung zu vereinbaren.