Threat Hunting: Das proaktive Sicherheitskonzept, das Angriffe stoppt, bevor sie Schaden anrichten

Wichtige Erkenntnisse

- Moderne Angreifer setzen stark auf „Living off the Land“-Techniken, wodurch threat hunting verhaltensbasierte threat hunting wird (SANS 2025).

- Die durchschnittliche Sicherheitsverletzung bleibt 181 Tage lang unentdeckt, wodurch sich die Verweildauer und die Auswirkungen des Angreifers erhöhen (IBM 2025).

- Effektive threat hunting Umfang und Absicht anhand von gespeicherten Metadaten statt isolierten Warnmeldungen.

- Moderne threat hunting ein kontinuierlicher Prozess und keine episodische Angelegenheit, was die allmähliche Entwicklung von Angriffen im Laufe der Zeit widerspiegelt.

Threat hunting ebenso verändert wie die Angreifer. Moderne Angreifer verlassen sich nicht mehr auf auffällige malware Single-Point-Exploits. Sie bewegen sich unbemerkt durch Netzwerke, cloud , SaaS-Anwendungen und Identitätssysteme und verschmelzen dabei oft mit normalen Aktivitäten. Diese Veränderung hat threat hunting manuellen, abfragebereichen Übungen hin zu Workflows vorangetrieben, die auf Verhaltenssignalen, domänenübergreifender Transparenz und schneller Validierung basieren.

Sicherheitsteams sehen sich mit einer ernüchternden Realität konfrontiert. Laut Data Breach IBM Data Breach „2025 Cost of a Data Breach bleibt ein durchschnittlicher Cyberangriff 181 Tage lang unentdeckt. Während dieser Zeit bewegen sich Angreifer lateral, greifen auf sensible Daten zu und etablieren eine Persistenz, die umso schwieriger zu beseitigen ist, je länger sie unbemerkt bleibt. Herkömmliche Sicherheitstools erkennen zwar nach wie vor bekannte Bedrohungen, aber raffinierte Akteure entwickeln gezielte Angriffe, um automatisierte Erkennungssysteme zu umgehen. Um diese Lücke zu schließen, ist ein proaktiver Ansatz erforderlich, bei dem die Verteidiger aktiv nach Angreiferverhalten suchen, anstatt auf Warnmeldungen zu warten.

In diesem Umfeld threat hunting , da sie Sicherheitsteams eine wiederholbare Methode bietet, um verdächtige Aktivitäten im Kontext zu verstehen. Hunters feststellen, wo ein Angriff begonnen hat, den Patienten Null identifizieren und bestätigen, ob es sich um ein isoliertes Verhalten oder um Teil einer größeren Kampagne handelt. Anstatt auf einzelne Warnmeldungen zu reagieren, gewinnen die Teams das Vertrauen, Vorfälle genau einzuschätzen und zu reagieren, bevor die Angreifer ihre Ziele erreichen.

Threat hunting verwandelt dieses reaktive Sicherheitsmodell in eine proaktive Disziplin. Anstatt sich ausschließlich auf automatisierte Systeme zur Erkennung von Bedrohungen zu verlassen, suchen erfahrene Analysten aktiv nach versteckten Angreifern, indem sie hypothesengesteuerte Untersuchungen und Verhaltensanalysen durchführen. Die Ergebnisse sprechen für sich: Unternehmen mit ausgereiften Programmen zur threat hunting verkürzen die durchschnittliche Zeit bis zur Entdeckung von Monaten auf Stunden und verhindern so katastrophale Sicherheitsverletzungen, bevor ein erheblicher Schaden entsteht. Laut einer Studie von SANS 2024 unterhalten 51 % der Unternehmen aktive Bedrohungsjagdprogramme. Damit hat sich dieser proaktive Ansatz von einer fortschrittlichen Fähigkeit zu einer wesentlichen Sicherheitsfunktion entwickelt.

Was ist die threat hunting?

Threat hunting die proaktive Praxis, Netzwerke, Endpunkte und Datensätze zu durchsuchen, um fortgeschrittene Bedrohungen zu erkennen und zu isolieren, die bestehenden Sicherheitslösungen entgehen. Im Gegensatz zu automatisierten Sicherheitstools, die sich auf bekannte Signaturen und vordefinierte Regeln stützen, threat hunting , dass Angreifer bereits in der Umgebung vorhanden sind, und sucht aktiv nach Hinweisen auf ihre Aktivitäten. Dieser von Menschen gesteuerte Prozess kombiniert technisches Fachwissen, Bedrohungsinformationen und Verhaltensanalysen, um raffinierte Angriffe aufzudecken, die herkömmliche Sicherheitskontrollen übersehen. Modernes threat hunting zunehmend metadatengesteuert. Analysten stützen sich auf gespeicherte Netzwerk- und cloud , um verdächtiges Verhalten schnell zu validieren, festzustellen, welche Systeme mit einer Domäne kommuniziert haben, und zu bestätigen, ob die Aktivität auf Befehls- und Kontrollfunktionen, laterale Bewegungen oder Datenstaging hindeutet. Dieser Ansatz reduziert die Abhängigkeit von manuellen Abfragen und verkürzt die Zeit bis zur Bestätigung.

Das Aufkommen der threat hunting spiegelt eine grundlegende Veränderung der Sicherheitsphilosophie wider. Anstatt höhere Mauern zu errichten und zu hoffen, dass Angreifer draußen bleiben, arbeiten Unternehmen jetzt mit einer "assume breach"-Mentalität. Mit diesem Ansatz wird anerkannt, dass entschlossene Angreifer - insbesondere fortschrittliche, dauerhafte Bedrohungen -irgendwann die Schutzmaßnahmen durchdringen werden. Die Frage ist nicht mehr, ob ein Angriff erfolgreich sein wird, sondern wie schnell die Verteidiger Bedrohungen finden und beseitigen können, die bereits Zugang erlangt haben.

Kritische Terminologie definiert die Disziplin. Die hypothesengestützte Jagd beginnt mit fundierten Annahmen über das Verhalten potenzieller Angreifer und untersucht dann Daten, um diese Theorien zu beweisen oder zu widerlegen. Die TTP-basierte Jagd konzentriert sich auf Taktiken, Techniken und Verfahren, die in Rahmenwerken wie MITRE ATT&CK. Bei der Verhaltensanalyse werden Muster und Anomalien untersucht, die auf bösartige Aktivitäten hindeuten, auch wenn keine malware vorhanden ist. Diese Methoden arbeiten zusammen, um Bedrohungen aufzudecken, die automatische Systeme übersehen.

Die Auswirkungen der proaktiven Suche sind messbar und signifikant. Unternehmen mit ausgereiften Programmen entdecken Sicherheitsverstöße innerhalb von Stunden oder Tagen und nicht wie der Branchendurchschnitt in 181 Tagen. Diese drastische Verkürzung der Verweildauer schränkt die Datenexposition ein, verhindert seitliche Bewegungen und minimiert die Wiederherstellungskosten. Da die Angriffe immer raffinierter werden und 81 % der Eindringlinge ohne malware eindringen, ist die Fähigkeit, auf der Grundlage von Verhaltensweisen und nicht von Signaturen zu suchen, für moderne Sicherheitsabläufe unerlässlich.

Threat hunting vs. Bedrohungserkennung: die wichtigsten Unterschiede

Obwohl sowohl die threat hunting als auch die Bedrohungserkennung darauf abzielen, Sicherheitsvorfälle zu identifizieren, arbeiten sie mit grundlegend unterschiedlichen Mechanismen und Philosophien. Die Erkennung von Bedrohungen stützt sich auf automatisierte Systeme, vordefinierte Regeln und bekannte Indikatoren für eine Gefährdung, um Warnungen zu generieren, wenn verdächtige Aktivitäten mit etablierten Mustern übereinstimmen. Diese reaktiven Systeme eignen sich hervorragend zum Aufspüren bekannter Bedrohungen, haben aber Schwierigkeiten mit neuartigen Angriffen, zero-day und Techniken, die sich in den normalen Betrieb einfügen.

Threat hunting hingegen ist eine proaktive, von Menschen geleitete Aktivität, die nach Bedrohungen sucht, ohne auf Warnmeldungen zu warten. Hunters bilden Hypothesen über das Verhalten potenzieller Angreifer und untersuchen dann Daten, um Beweise für eine Gefährdung aufzudecken. Dieser Ansatz deckt unbekannte Bedrohungen auf, identifiziert Lücken in der Erkennungsabdeckung und zeigt Angriffsmuster auf, die automatisierten Systemen entgehen. Während die Erkennung fragt: "Ist etwas Schlimmes passiert?", fragt die Jagd: "Was wissen wir nicht über unsere Umgebung?"

Threat hunting mit oder ohne Warnmeldungen beginnen. Teams können mit einem Signal mit hoher Priorität beginnen, das einer Überprüfung bedarf, oder proaktive Suchen in Metadaten durchführen, um Muster zu finden, die noch keine Erkennung ausgelöst haben. Der Unterschied besteht nicht darin, ob eine Warnmeldung vorliegt, sondern ob der Workflow darauf ausgerichtet ist, Umfang, Absicht und Gefährdung in der gesamten Umgebung zu bestätigen.

Wie funktioniert threat hunting ?

Threat hunting nicht mehr auf die manuelle Abfrage von Rohprotokollen. Heute liegt der Schwerpunkt darauf, verdächtiges Verhalten mithilfe von Verhaltenssignalen, gespeicherten Metadaten und domänenübergreifendem Kontext schnell und zuverlässig zu validieren. Anstatt bei Null anzufangen, beginnen Analysten mit Aktivitäten, die bereits auf das Verhalten von Angreifern hindeuten, und versuchen zu verstehen, was passiert ist, wann es begonnen hat und wie weit es sich ausgebreitet hat.

Moderne Hunting-Workflows sind darauf ausgelegt, Reibungsverluste zu reduzieren und die Entscheidungsfindung zu beschleunigen. Analysten gehen von priorisierten Leads zu einem untersuchungsbereiten Kontext über und überprüfen das Verhalten in Netzwerk-, Identitäts-, cloud und SaaS-Umgebungen, ohne zwischen unverbundenen Tools hin- und herwechseln zu müssen. Das Ziel besteht nicht darin, mehr Warnmeldungen zu generieren, sondern wichtige Fragen zu Umfang, Fortschritt und Risiko zuverlässig zu beantworten.

MITRE ATT&CK in diesem Prozess eine wichtige Rolle, indem es ein gemeinsames Verhaltensmodell zum Verständnis der Vorgehensweisen von Angreifern bereitstellt. Hunters die Taktiken und Techniken von ATT&CK, um Untersuchungen zu strukturieren, die Absichten der Angreifer zu erschließen und Verhaltensweisen miteinander in Verbindung zu bringen, die sonst möglicherweise keinen Zusammenhang zu haben scheinen. Dadurch verlagert sich der Fokus der Jagd weg von Signaturen hin zum Verständnis, wie sich Angriffe im Laufe der Zeit entwickeln.

Wie deckt threat hunting verstecktes Angreiferverhalten threat hunting ?

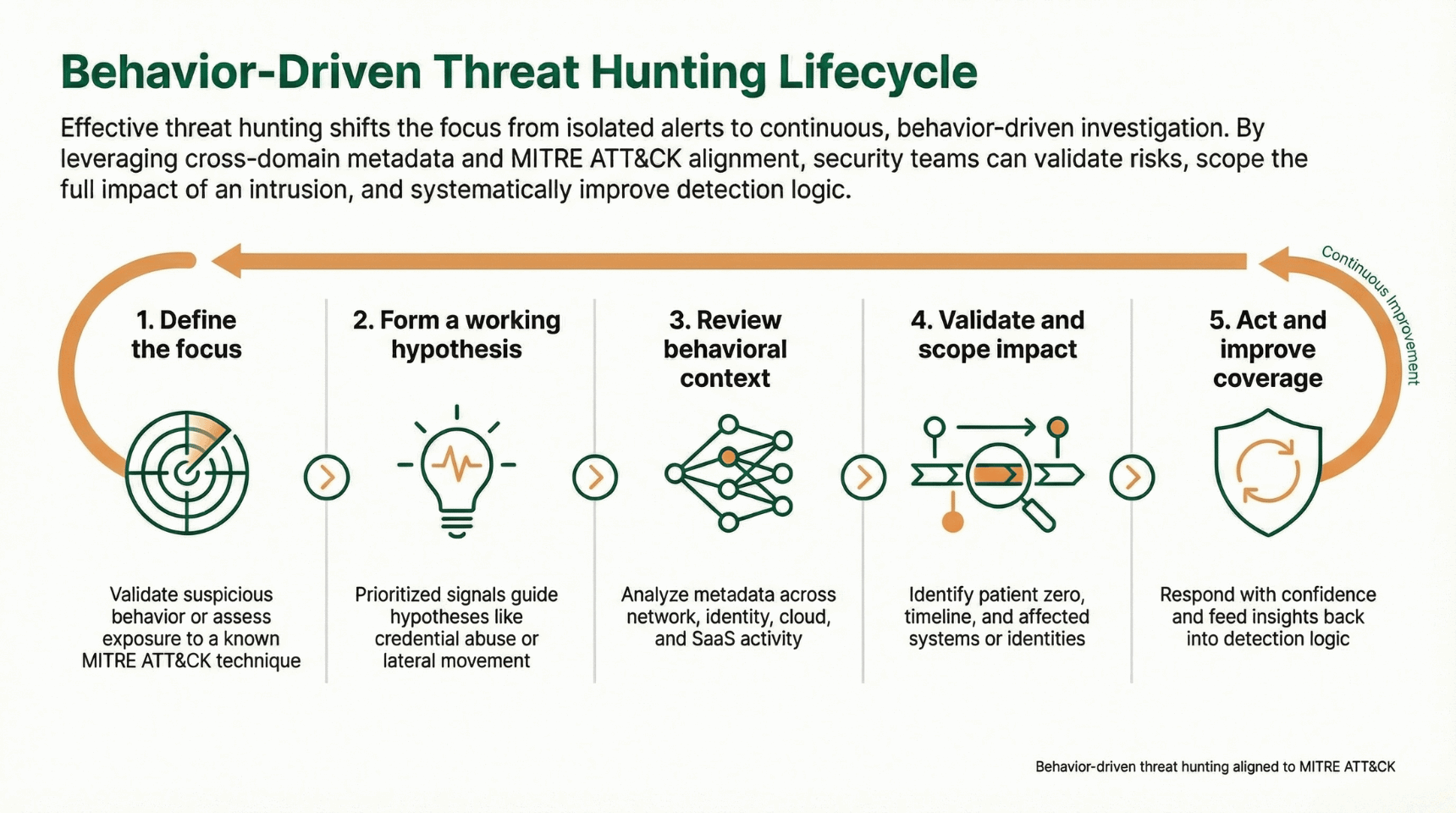

threat hunting effektive threat hunting einem wiederholbaren Prozess, der darauf ausgelegt ist, Risiken zu validieren, Auswirkungen zu bewerten und fundierte Entscheidungen für Gegenmaßnahmen zu unterstützen.

Auf hoher Ebene threat hunting effektive threat hunting einem wiederholbaren Prozess:

Den Schwerpunkt definieren

- Setzen Sie sich ein klares Ziel, z. B. die Überprüfung verdächtigen Verhaltens, die Untersuchung eines Hochrisikosignals oder die Bewertung der Gefährdung durch eine bekannte MITRE ATT&CK .

- Begrenzen Sie die Suche nach Umgebung, Identität, System oder Zeitbereich, um die Analyse präzise zu halten.

Eine Arbeitshypothese aufstellen

- Erstellen Sie eine überprüfbare Annahme zum Verhalten von Angreifern, z. B. Missbrauch von Anmeldedaten, laterale Bewegung oder Datenexfiltration.

- In modernen Umgebungen basieren Hypothesen auf priorisierten Signalen und nicht auf manuellen Vermutungen.

Verhaltenskontext überprüfen

- Untersuchen Sie Metadaten im Netzwerkverkehr, bei Identitätsaktivitäten, cloud und der Nutzung von SaaS.

- Suchen Sie nach Mustern, die sich über ATT&CK-Taktiken erstrecken, anstatt Ereignisse isoliert zu betrachten.

Validieren und Auswirkungen abschätzen

- Verwenden Sie historische Daten, um den ersten Patienten zu identifizieren, den Zeitpunkt des Beginns der Aktivität zu bestimmen und zu bestätigen, ob andere Systeme oder Identitäten betroffen sind.

- Dieser Schritt unterscheidet harmlose Anomalien von koordinierten Angriffsaktivitäten.

Handeln und Abdeckung verbessern

- Nutzen Sie bestätigte Erkenntnisse, um Maßnahmen mit Zuversicht zu ergreifen.

- Feed-Erkenntnisse in die Erkennungslogik zurückführen, um die zukünftige Sichtbarkeit zu verbessern und die Untersuchungszeit zu verkürzen.

Jede Jagd stärkt das Verständnis der Organisation für normales Verhalten, Angreifertechniken und Erkennungslücken. Im Laufe der Zeit führt dies zu schnelleren Untersuchungen, sichereren Entscheidungen und einer widerstandsfähigeren Sicherheitslage, die auf dem tatsächlichen Verhalten von Angreifern und nicht auf statischen Annahmen basiert.

Der Prozess der threat hunting - Schritt für Schritt

Threat hunting geht es Threat hunting weniger darum, perfekte Abfragen zu erstellen, als vielmehr darum, schnell Vertrauen in die Vorgänge in der gesamten Umgebung aufzubauen. Ein strukturierter Prozess hilft Analysten dabei, von Verdacht zu Bestätigung zu gelangen, ohne Zeit oder Kontext zu verlieren, und bleibt dabei teamübergreifend wiederholbar.

Beginnen Sie mit einem priorisierten Lead.

- Beginnen Sie mit Aktivitäten, die bereits auf Risiken hindeuten, wie z. B. durch KI gemeldete Verhaltensweisen, risikoreiche Hosts, ungewöhnliche Datenbewegungen oder verdächtige externe Domänen.

- Dadurch konzentriert sich die Jagd auf die wahrscheinliche Vorgehensweise des Angreifers, anstatt auf eine breit angelegte, manuelle Suche.

Metadaten sofort überprüfen

- Wechseln Sie direkt zu DNS-, SMB-, SSL/TLS- und Protokoll-Metadaten, die mit der Aktivität verknüpft sind.

- Dies ermöglicht einen schnellen Überblick über die Geschehnisse, ohne dass komplexe Abfragen durchgeführt werden müssen oder auf neue Erkennungen gewartet werden muss.

Umgebung erfassen

- Überprüfen Sie, ob das Verhalten isoliert auftritt oder auch an anderen Stellen in der Umgebung auftritt.

- Die Identifizierung aller betroffenen Systeme hilft dabei, die Ausbreitung zu bestimmen und den wahrscheinlichen Patienten Null zu lokalisieren.

Mit tieferer Filterung validieren

- Wenden Sie tiefere Filter auf Netzwerk-, Identitäts- und cloud an, um die Absicht zu bestätigen.

- Dieser Schritt trennt harmlose administrative Aktivitäten von Befehls- und Kontrollfunktionen, lateralen Bewegungen oder Datenstaging.

Bestätigen Sie die Zeitleiste mit dem gespeicherten Verlauf.

- Schauen Sie mithilfe der gespeicherten Metadaten 30 Tage oder mehr zurück, um zu sehen, wann die Aktivität begonnen hat und wie lange sie andauerte.

- Der historische Kontext bestätigt den tatsächlichen Umfang und zeigt, ob zusätzliche Vermögenswerte beteiligt waren.

Handeln Sie mit Zuversicht

- Reagieren Sie, sobald Verhalten und Umfang vollständig validiert sind.

- Die Eindämmung und Behebung basieren auf bestätigten Angreiferaktivitäten und nicht auf Vermutungen oder unvollständigen Warnmeldungen.

Dieser Ansatz macht threat hunting einem kontinuierlichen, vertrauensbasierten Arbeitsablauf. Jede Untersuchung verbessert das Verständnis der Umgebung, schärft die Erkennungsreichweite und reduziert die Zeit, in der Angreifer unentdeckt agieren können.

Sehen Sie, wie moderne threat hunting in der Praxis threat hunting

Sehen Sie, wie Sicherheitsteams mithilfe von KI-gesteuerten Metadaten, gespeicherten Verlaufsdaten und domänenübergreifender Transparenz von Verdacht zu Bestätigung gelangen – ohne sich auf manuelle Abfragen oder isolierte Tools verlassen zu müssen.

Wesentliche Techniken der threat hunting

Bei der modernen threat hunting werden verschiedene Techniken eingesetzt, um versteckte Bedrohungen in komplexen IT-Umgebungen aufzudecken. Diese Methoden passen sich an unterschiedliche Datentypen, Angriffsmuster und organisatorische Kontexte an und konzentrieren sich auf das Verhalten des Gegners und nicht auf statische Indikatoren.

Die Basisanalyse ermittelt normale Verhaltensmuster für Benutzer, Systeme und Anwendungen und identifiziert dann Abweichungen, die auf eine Gefährdung hindeuten. Hunters erstellen Profile typischer Anmeldezeiten, Datenübertragungsvolumen und Prozessausführungen, um Anomalien wie Zugriff außerhalb der Geschäftszeiten oder ungewöhnliche Datenbewegungen zu erkennen. Diese Technik eignet sich hervorragend zur Erkennung von Insider-Bedrohungen und kompromittierten Anmeldedaten, bei denen Angreifer versuchen, sich mit legitimen Aktivitäten zu vermischen.

Die Häufigkeitsanalyse untersucht die Häufigkeit des Auftretens bestimmter Ereignisse, um Ausreißer und seltene Verhaltensweisen zu identifizieren, die häufig mit Angriffen in Verbindung gebracht werden. Durch die Analyse der Häufigkeit von Prozesserstellungen, Netzwerkverbindungsmustern oder Authentifizierungsversuchen erkennen Jäger bösartige Aktivitäten, die im Vergleich zum normalen Betrieb zu häufig (automatisierte Angriffe) oder zu selten (heimliche Persistenzmechanismen) auftreten.

Beim Stack-Counting werden Prozessbeziehungen und Ausführungsketten analysiert, um verdächtige Eltern-Kind-Beziehungen zu erkennen. Legitime Programme folgen vorhersehbaren Ausführungsmustern, während Angreifer oft ungewöhnliche Prozessbäume verwenden, um die Verteidigung zu umgehen. Hunters untersuchen die Prozessgenealogie, um Anomalien zu finden, wie z. B. Microsoft Word, das PowerShell oder Systemprozesse mit unerwarteten Eltern erzeugt.

Clustering und maschinelle Lernverfahren gruppieren ähnliche Verhaltensweisen und identifizieren Ausreißer, die potenzielle Bedrohungen darstellen. Algorithmen für unüberwachtes Lernen erkennen bisher unbekannte Angriffsmuster, indem sie Aktivitäten identifizieren, die nicht zu den etablierten Clustern passen. Diese fortschrittlichen Techniken lassen sich auf riesige Datensätze skalieren und entdecken subtile Angriffsindikatoren, die menschliche Analysten möglicherweise übersehen.

Die Zeitleistenanalyse rekonstruiert Ereignisabläufe, um den Verlauf und den Umfang eines Angriffs zu verstehen. Durch die Korrelation von Aktivitäten über mehrere Systeme und Datenquellen hinweg können Jäger komplette Angriffsgeschichten von der ersten Kompromittierung bis zur Datenexfiltration zusammensetzen. Diese Technik deckt laterale Bewegungsmuster auf und hilft bei der Bestimmung der Auswirkungen und der Zuordnung von Angriffen.

Der PEAK-Rahmen (Prepare, Execute, Act, Knowledge) bietet eine zusätzliche Struktur für Jagdoperationen. Bei dieser Methodik liegt der Schwerpunkt auf der Vorbereitung durch die Modellierung von Bedrohungen, der systematischen Durchführung unter Verwendung definierter Verfahren, der sofortigen Umsetzung der Ergebnisse und dem Wissensmanagement zur Verbesserung künftiger Jagden. Unternehmen, die PEAK implementieren, berichten von einer um 45 % schnelleren Entdeckung von Bedrohungen und einer einheitlicheren Qualität bei der Suche durch alle Teammitglieder.

Bejagte Arten von Bedrohungen

Moderne Bedrohungslandschaften erfordern die Jagd auf verschiedene Angriffskategorien, die jeweils spezielle Techniken und Schwerpunktbereiche erfordern. Die dramatische Verlagerung hin zu Angriffen, die von der Außenwelt ausgehen, verändert die Prioritäten bei der Jagd grundlegend. CrowdStrike berichtet, dass 81 % der Eindringlinge malware mehr enthalten. Diese Entwicklung zwingt Jäger dazu, sich auf Verhaltensmuster statt auf traditionelle dateibasierte Indikatoren zu konzentrieren.

Cloud stellen besondere Herausforderungen bei der Jagd dar, da die Zahl der cloud im Jahr 2025 um 136 % steigen wird. Angreifer nutzen falsch konfigurierte Speicher-Buckets, missbrauchen legitime cloud für Command & Control und nutzen API-Schlüssel für Persistenz. Hunters müssen cloud Angriffstechniken wie das Hijacking von Ressourcen, den Missbrauch von serverlosen Funktionen und Container-Eskapaden verstehen. Die ephemere Natur von cloud erfordert eine kontinuierliche Überwachung und spezielle Techniken, die an eine automatisch skalierende Infrastruktur angepasst sind.

Insider-Bedrohungen und der Missbrauch von Zugangsdaten stellen anhaltende Risiken dar, die eine verhaltensbasierte Suche erfordern. Böswillige Insider-Bedrohungen nutzen den legitimen Zugriff und machen eine Erkennung mit herkömmlichen Mitteln nahezu unmöglich. Hunters analysieren Benutzerverhaltensmuster, Datenzugriffsanomalien und Versuche der Privilegienerweiterung, um potenzielle Insider-Aktivitäten zu identifizieren. Kompromittierte Anmeldeinformationen ermöglichen es externen Angreifern, sich als legitime Benutzer auszugeben, was eine Korrelation von Authentifizierungsmustern, unmöglichen Reiseszenarien und ungewöhnlichen Zugriffsmustern auf gefährdete Systeme erfordert.

Nach aufsehenerregenden Sicherheitsverletzungen, von denen Tausende von Unternehmen betroffen sind, haben sich Kompromittierungen der Lieferkette zu einem wichtigen Jagdthema entwickelt. Angreifer haben es auf Software-Anbieter, Managed-Service-Provider und Technologielieferanten abgesehen, um sich gleichzeitig Zugang zu mehreren Opfern zu verschaffen. Hunters müssen die Verbindungen von Drittanbietern untersuchen, die Integrität von Software überprüfen und auf Anzeichen für eine vorgelagerte Kompromittierung achten. Der Trellix Intelligence Report dokumentierte 540.974 APT-Ermittlungen zwischen April und September 2025, wobei Angriffe auf die Lieferkette einen immer größeren Anteil ausmachen.

KI-generierte Bedrohungen stellen neue Herausforderungen bei der Jagd dar, da Angreifer maschinelles Lernen für automatische Aufklärung, personalisiertes phishing und adaptive malware einsetzen. Beispiele wie XenWare zeigen, dass KI in der Lage ist, polymorphen Code zu erzeugen, der sich der Erkennung durch Signaturen entzieht. Hunters müssen neue Techniken entwickeln, um KI-generierte Inhalte zu identifizieren, automatisierte Angriffsmuster zu erkennen und maschinengenerierte Social-Engineering-Versuche zu erkennen. Die schnelle Entwicklung der KI-Fähigkeiten erfordert eine kontinuierliche Anpassung der Jagdmethoden.

Der Telekommunikationssektor steht unter besonderem Druck: 73,4 % der Unternehmen berichten von gezielten Angriffen im Jahr 2025. Unternehmen des Gesundheitswesens sind mit ransomware konfrontiert, die Schwachstellen in medizinischen Geräten ausnutzen und auf Patientendaten abzielen. Finanzdienstleister bekämpfen ausgeklügelte Betrugsversuche mit synthetischen Identitäten und KI-gestütztem Social Engineering. Jede Branche erfordert maßgeschneiderte Jagdansätze, die branchenspezifische Bedrohungen und Compliance-Anforderungen berücksichtigen.

Techniken der Malware

Trotz der weiten Verbreitung von Angriffen malware, malware Trotz der Verbreitung von Angriffen ohne Malware bleibt die Malware-Jagd von entscheidender Bedeutung, da raffinierte Akteure maßgeschneiderte Tools für bestimmte Ziele einsetzen. Die moderne malware geht über die signaturbasierte Erkennung hinaus und konzentriert sich auf Verhaltensindikatoren, Netzwerkmuster und Systemanomalien, die unabhängig von Verschleierungstechniken bösartigen Code erkennen lassen.

Dateilose malware arbeitet ausschließlich im Arbeitsspeicher und hinterlässt keine herkömmlichen Artefakte für eine signaturbasierte Erkennung. Hunters untersucht den Prozessspeicher, Änderungen an der Registrierung und Aktivitäten der Windows Management Instrumentation (WMI), um diese Bedrohungen zu identifizieren. PowerShell-Protokollierung, Befehlszeilenüberprüfung und Skriptblockanalyse decken bösartige Skripts auf, die ausgeführt werden, ohne die Festplatte zu berühren. Die erweiterte Analyse des permanenten Speichers deckt eingeschleusten Code, Reflective DLL Injection und Process Hollowing-Techniken auf.

Erkennung von ransomware erfordert angesichts der verheerenden Auswirkungen erfolgreicher Angriffe mehrschichtige Jagdansätze. Hunters überwachen Vorläuferaktivitäten wie Netzwerk-Scans, Kontenaufzählungen und die Ausweitung von Zugriffsrechten, die Verschlüsselungsvorgängen vorausgehen. Bei der Analyse des Dateisystems werden massenhafte Dateiveränderungen, Entropieänderungen, die auf eine Verschlüsselung hindeuten, und Löschungen von Schattenkopien festgestellt. Die Analyse des Netzwerkverkehrs deckt Befehls- und Kontrollkommunikation sowie die Bereitstellung von Daten auf. Die ransomware zeigt eine Entwicklung hin zu Linux-Zielsystemen und cloud Varianten, die eine erweiterte Jagdabdeckung erfordern.

Polymorphe und metamorphe malware erschwert die herkömmliche Erkennung durch ständige Mutation. Hunters verwenden Fuzzy Hashing, Verhaltenscluster und Codeähnlichkeitsanalysen, um Varianten zu identifizieren. Modelle für maschinelles Lernen, die auf malware trainiert wurden, erkennen neue Varianten auf der Grundlage von Verhaltensmustern und nicht von statischen Signaturen. Das Sandboxing verdächtiger Dateien und die Analyse von Ausführungsspuren offenbart die wahre Funktionalität, die sich hinter Verschleierungsschichten verbirgt.

Bei der netzwerkbasierten malware werden Kommunikationsmuster auf Anzeichen für Befehls- und Kontrollfunktionen untersucht. Regelmäßiges Beaconing, DNS-Tunneling und verschlüsselte Kanäle zu verdächtigen Zielen weisen auf mögliche Infektionen hin. Die Hunters analysieren Netflow-Daten auf ungewöhnliche Datenübertragungen, untersuchen Zertifikatsanomalien und suchen nach bekannter bösartiger Infrastruktur. Die Umstellung auf verschlüsselten Datenverkehr erfordert SSL/TLS-Überprüfungsfunktionen und Verhaltensanalysen verschlüsselter Datenströme.

Werkzeuge und Plattformen für die threat hunting

Die Technologie threat hunting hat sich erheblich weiterentwickelt, um den Anforderungen an die Raffinesse und den Umfang moderner Angriffe gerecht zu werden. Unternehmen setzen heute integrierte Plattformen ein, die endpoint und -Reaktion (EDR), Netzwerk-Erkennung und -Reaktion sowie cloud kombinieren, um einen umfassenden Einblick in hybride Umgebungen zu ermöglichen. Die Auswahl des richtigen Tools hat einen erheblichen Einfluss auf die Effektivität der Bedrohungsbekämpfung. Laut einer Studie von SANS 2024 planen 47 % der Unternehmen den Einsatz von KI und maschinellem Lernen, um der zunehmenden Komplexität von Bedrohungen zu begegnen.

SIEM-Plattformen bieten grundlegende Funktionen für die threat hunting durch Protokollaggregation, Korrelation und Suchfunktionen. Moderne SIEM-Lösungen wie Microsoft Sentinel beinhalten maschinelles Lernen für die Erkennung von Anomalien und die automatische threat hunting. Diese Plattformen zeichnen sich durch bereichsübergreifende Transparenz und Konformitätsberichte aus, haben aber möglicherweise Probleme mit den Datenmengen und spezialisierten Analysen, die für eine erweiterte Suche erforderlich sind. Unternehmen ergänzen SIEM in der Regel mit spezialisierten Jagd-Tools für tiefergehende Untersuchungen und implementieren häufig SIEM-Optimierungsstrategien, um die Erkennungsgenauigkeit zu verbessern.

EDR-Plattformen haben die endpoint Suche revolutioniert, da sie einen tiefen Einblick in die Prozessausführung, Dateisystemänderungen und Netzwerkverbindungen auf Host-Ebene bieten. Lösungen wie CrowdStrike Falcon und Microsoft Defender for Endpoint ermöglichen es Jägern, historische endpoint abzufragen, verdächtige Verhaltensweisen zu untersuchen und aus der Ferne auf Bedrohungen zu reagieren. Die threat hunting nutzt detaillierte Telemetriedaten, um Angreifertechniken wie Process Injection, Lateral Movement und Persistenzmechanismen aufzudecken. Die granularen Daten, die diese Plattformen bereitstellen, ermöglichen eine präzise Rekonstruktion der Angriffszeitlinien.

Extended Detection and Response (XDR)-Plattformen vereinheitlichen die Sicherheitstelemetrie über Endgeräte, Netzwerke, cloud und E-Mail-Systeme hinweg. Mit diesem ganzheitlichen Ansatz können Jäger Aktivitäten über mehrere Domänen hinweg korrelieren, ohne zwischen verschiedenen Tools wechseln zu müssen. XDR-Lösungen automatisieren die ersten Untersuchungsschritte, zeigen durch KI-gesteuerte Analysen Suchvorgänge mit hoher Priorität auf und bieten einheitliche Reaktionsmöglichkeiten. Die Integration reduziert den Tool-Wildwuchs und beschleunigt die Jagdvorgänge durch zentralisierte Workflows.

Netzwerkerkennungs- und -reaktionsplattformen analysieren den Netzwerkverkehr, um Bedrohungen zu identifizieren, die von endpoint übersehen werden. Durch die Untersuchung von Ost-West-Verkehr, verschlüsselter Kommunikation und Protokollanomalien erkennen NDR-Lösungen seitliche Bewegungen, Datenexfiltration sowie Befehls- und Steuerungsaktivitäten. Fortschrittliche NDR-Plattformen nutzen maschinelles Lernen, um Verhaltens-Baselines zu erstellen und Abweichungen zu erkennen, die auf eine Gefährdung hinweisen. Die Fähigkeit, Netzwerk-Metadaten in großem Umfang zu analysieren, ermöglicht die Suche in großen Unternehmen ohne Leistungseinbußen.

Die Cloud Jagd erfordert spezielle Tools, die an ephemere Infrastrukturen und API-gesteuerte Umgebungen angepasst sind. Tools für das Cloud Security Posture Management (CSPM) identifizieren Fehlkonfigurationen und Compliance-Verstöße, die Angreifer ausnutzen. Cloud Workload Protection Platforms (CWPP) bieten Laufzeitsicherheit und Verhaltensüberwachung für Container und serverlose Funktionen. Native cloud wie AWS GuardDuty und Azure Sentinel bieten eine integrierte Bedrohungserkennung, die cloud Telemetrie nutzt. Die verteilte Natur der cloud erfordert Tools, die elastisch skalieren und eine einheitliche Sichtbarkeit über mehrere cloud hinweg bieten.

Vergleich von Lösungen Threat hunting

Die Auswahl geeigneter Lösungen threat hunting erfordert eine Bewertung der Funktionen im Hinblick auf die Anforderungen des Unternehmens, die Bedrohungslandschaft und den betrieblichen Reifegrad. Der folgende Rahmen hilft Unternehmen bei der Bewertung und dem Vergleich von Bedrohungsjagdplattformen in Bezug auf wichtige Aspekte.

Bei den Bewertungskriterien für Plattformen sollten Datenabdeckung, Abfragefunktionen und Integrationsmöglichkeiten im Vordergrund stehen. Effektive Lösungen bieten umfassende Telemetrieerfassung, intuitive Abfragesprachen für Hypothesentests und robuste APIs für die Automatisierung. Die Skalierbarkeit wird mit exponentiell wachsenden Datenmengen immer wichtiger. Zu den Leistungsmaßstäben sollten die Abfragegeschwindigkeit bei historischen Daten, Echtzeit-Streaming-Analysefunktionen und die Unterstützung gleichzeitiger Benutzer gehören.

Die Integrationsmöglichkeiten bestimmen die Effektivität der Plattform innerhalb bestehender Sicherheitsarchitekturen. Native Integrationen mit Threat Intelligence Feeds ermöglichen eine proaktive Suche auf der Grundlage neuer Indikatoren. Die Konnektivität der SOAR-Plattform automatisiert Reaktionsmaßnahmen auf der Grundlage von Suchergebnissen. Die Integration des Fallmanagements sorgt für eine reibungslose Übergabe zwischen den Jägern und den für den Vorfall zuständigen Mitarbeitern. Die Vectra AI ist ein Beispiel für integrierte Ansätze, die Netzwerk-, endpoint und Identitätserkennung mit KI-gesteuerter Priorisierung kombinieren.

Die Kostenerwägungen gehen über die Lizenzierung hinaus und umfassen auch die Infrastruktur, die Schulung und den betrieblichen Aufwand. Open-Source-Lösungen wie HELK bieten fähige Jagdplattformen, erfordern aber ein hohes Maß an Fachwissen und Wartung. Kommerzielle Plattformen bieten verwaltete Dienste und Support, allerdings zu höheren Preisen. Unternehmen müssen die Funktionen gegen die Gesamtbetriebskosten abwägen und dabei sowohl den unmittelbaren Bedarf als auch die langfristigen Anforderungen an die Skalierbarkeit berücksichtigen.

EDR-Funktionen threat hunting

EDR-Plattformen sind für die threat hunting unverzichtbar geworden, da sie einen beispiellosen Einblick in die endpoint bieten, die den Großteil der Angriffsflächen ausmachen. Diese Lösungen erfassen detaillierte Telemetriedaten über jede Prozessausführung, Dateiänderung, Registrierungsänderung und Netzwerkverbindung und erstellen so umfangreiche Datensätze für die Bedrohungsjagd. Anhand der detaillierten Daten können Jäger ausgefeilte Techniken wie Process Injection, Privilege Escalation und "Living-off-the-Land"-Angriffe erkennen, die von herkömmlichen Antivirenlösungen nicht erkannt werden.

Moderne EDR-Jagdfunktionen konzentrieren sich auf flexible Abfragesprachen, die komplexe Untersuchungen in historischen Daten ermöglichen. Hunters erstellen Abfragen, um bestimmte Angriffsmuster zu identifizieren, z. B. PowerShell-Skripte, die Inhalte von externen Quellen herunterladen, oder ungewöhnliche Beziehungen zwischen übergeordneten und untergeordneten Prozessen, die auf einen Angriff hindeuten. Fortschrittliche Plattformen unterstützen die Integration von Bedrohungsdaten und suchen automatisch nach Indikatoren für alle verwalteten Endgeräte. Streaming-Analysen in Echtzeit identifizieren verdächtige Verhaltensweisen, sobald sie auftreten, und ermöglichen so eine sofortige Untersuchung, bevor Angreifer ihre Ziele erreichen.

Verhaltensanalyse-Engines in EDR-Plattformen erstellen Basislinien für normale endpoint und erkennen dann Abweichungen, die auf eine Gefährdung hindeuten. Modelle für maschinelles Lernen identifizieren unbekannte malware anhand von Ausführungsmerkmalen und nicht anhand von Signaturen. Angesichts der Tatsache, dass 81 % der Angriffe inzwischen mit legitimen Tools und Techniken malware durchgeführt werden, sind diese Funktionen unerlässlich. EDR-Plattformen bieten auch eine Visualisierung der Angriffskette, die die gesamte Abfolge der Ereignisse von der anfänglichen Kompromittierung über seitliche Bewegungen bis zum Datenzugriff zeigt.

Die in die EDR-Suche integrierten Reaktionsmöglichkeiten beschleunigen die Bedrohungsabwehr. Nach der Entdeckung von Bedrohungen können Jäger betroffene Endpunkte sofort isolieren, bösartige Prozesse beenden und Persistenzmechanismen entfernen. Remote-Untersuchungsfunktionen ermöglichen detaillierte forensische Untersuchungen ohne physischen Zugang zu den Endpunkten. Einige Plattformen bieten automatisierte Reaktions-Playbooks, die vordefinierte Aktionen auf der Grundlage von Fahndungsergebnissen ausführen und so die durchschnittliche Reaktionszeit von Stunden auf Minuten reduzieren.

Cloud Workload Protection erweitert die EDR-Jagd auf virtuelle Maschinen, Container und serverlose Umgebungen. Diese speziellen EDR-Varianten adressieren einzigartige cloud wie Container-Drift, automatische Skalierung und ephemere Infrastruktur. Die Integration mit APIs von cloud ermöglicht die Suche über cloud hinweg und identifiziert Angriffe, die cloud Dienste und Berechtigungen ausnutzen. Mit der Einführung hybrider Architekturen in Unternehmen wird eine einheitliche EDR-Abdeckung von lokalen und cloud für eine umfassende threat hunting unerlässlich.

Erkennen und Verhindern von Angriffen mit threat hunting

Die proaktive threat hunting verkürzt den Lebenszyklus von Sicherheitsverletzungen drastisch, und zwar von derzeit durchschnittlich 241 Tagen (IBM-Studie 2025) auf weniger als 24 Stunden bei Unternehmen mit ausgereiften Programmen. Diese Beschleunigung verhindert, dass Angreifer Ziele wie die Datenexfiltration, den Einsatz von ransomware oder die Einrichtung eines dauerhaften Zugangs erreichen. Der Schlüssel liegt im kontinuierlichen Testen von Hypothesen, die von einer Kompromittierung ausgehen, anstatt auf offensichtliche Indikatoren zu warten.

Die Hypothesenbildung mithilfe von Bedrohungsdaten verwandelt abstrakte Bedrohungsdaten in umsetzbare Jagdmissionen. Hunters analysieren Profile von Bedrohungsakteuren, Kampagnenindikatoren und Angriffstechniken, um spezifische Hypothesen über potenzielle Kompromittierungen zu entwickeln. Wenn beispielsweise Informationen über einen Bedrohungsakteur vorliegen, der es auf die Telekommunikationsbranche abgesehen hat und bestimmte PowerShell-Techniken einsetzt, wird nach genau diesen Verhaltensweisen gesucht. Dieser erkenntnisgestützte Ansatz konzentriert die Jagd auf die wahrscheinlichsten und folgenreichsten Bedrohungen für das Unternehmen.

Die Verhaltensanalyse revolutioniert die Erkennung von Bedrohungen, indem sie Anomalien identifiziert, ohne sich auf bekannte Signaturen zu verlassen. Algorithmen für maschinelles Lernen erstellen Grundlinien für das Benutzerverhalten, den Systembetrieb und die Muster des Netzwerkverkehrs. Abweichungen von diesen Baselines - wie ungewöhnliche Anmeldezeiten, anormale Datenzugriffsmuster oder untypische Netzwerkverbindungen - lösen Untersuchungen aus. Mit diesem Ansatz lassen sich Insider-Bedrohungen, kompromittierte Anmeldeinformationen und zero-day aufspüren, die von signaturbasierten Tools übersehen werden. Fortschrittliche Plattformen korrelieren Verhaltensweisen über mehrere Domänen hinweg, um Fehlalarme zu reduzieren und Bedrohungen mit hoher Wahrscheinlichkeit zu erkennen.

Automatisierte Reaktions- und Eindämmungsfunktionen vervielfachen den Wert der gefundenen Bedrohungen. Bei der Bestätigung von Bedrohungen isolieren automatisierte Workflows sofort die betroffenen Systeme, deaktivieren kompromittierte Konten und blockieren die bösartige Infrastruktur. Diese schnelle Reaktion verhindert seitliche Bewegungen und begrenzt die Auswirkungen von Sicherheitsverletzungen. Die Integration von Hunting-Plattformen und Sicherheitsorchestrierungstools ermöglicht komplexe Reaktionsszenarien wie die automatische Sammlung von Beweisen, die Benachrichtigung von Interessengruppen und die Überprüfung von Abhilfemaßnahmen. Unternehmen berichten, dass die durch Hunting ausgelöste Automatisierung die Reaktionszeit auf Vorfälle um 78 % verkürzt.

Die Präventionsergebnisse der threat hunting gehen über die unmittelbare Gefahrenabwehr hinaus. Jede Jagd verbessert die allgemeine Sicherheitslage, indem sie Erkennungslücken identifiziert, Sicherheitskontrollen validiert und Reaktionsverfahren verfeinert. Die Erkenntnisse aus der Bedrohungsjagd fließen in kontinuierliche Verbesserungszyklen ein, wobei die gewonnenen Erkenntnisse die Verteidigung gegen ähnliche Angriffe stärken. Unternehmen mit ausgereiften Jagdprogrammen berichten von 60 % weniger erfolgreichen Einbrüchen und 85 % geringeren Kosten im Vergleich zu rein reaktiven Ansätzen.

Beispiele aus der Praxis zeigen die Wirkung von Hunting. Die Sicherheitslücke bei Change Healthcare, von der Millionen von Patienten betroffen waren, hätte durch eine proaktive Suche nach den ersten Kompromittierungsindikatoren, die wochenlang unentdeckt blieben, verhindert werden können. Telekommunikationsanbieter, die mit gezielten Angriffen von staatlichen Akteuren konfrontiert sind, nutzen die kontinuierliche Jagd, um Bedrohungen zu erkennen und zu beseitigen, bevor kritische Infrastrukturen gefährdet werden. Finanzinstitute setzen rund um die Uhr Jagdaktionen ein, um Betrugsversuche aufzudecken und Verluste in Millionenhöhe zu verhindern.

Bewährte Verfahren zur proaktiven threat hunting

Die Umsetzung einer effektiven proaktiven Jagd erfordert strukturierte Methoden, qualifiziertes Personal und eine kontinuierliche Verfeinerung auf der Grundlage der Ergebnisse. Diese Best Practices, die von erfolgreichen Programmen in verschiedenen Branchen abgeleitet wurden, maximieren die Effektivität der Jagd bei gleichzeitiger Aufrechterhaltung der betrieblichen Effizienz.

- Legen Sie klare Prioritäten für die Jagd auf der Grundlage des Risikos fest. Konzentrieren Sie sich bei der Jagd auf wichtige Ressourcen, risikoreiche Angriffsvektoren und relevante Bedrohungsakteure. Entwickeln Sie einen Jagdkalender, der ein Gleichgewicht zwischen reaktiven Jagden als Reaktion auf neue Erkenntnisse und proaktiven Jagden zur Bekämpfung anhaltender Risiken herstellt.

- Schaffen Sie umfassende Transparenz vor der Jagd. Sicherstellung einer angemessenen Protokollierung und Telemetrieerfassung für alle kritischen Anlagen. Beheben Sie während der Jagd festgestellte Lücken in der Sichtbarkeit, um zukünftige Erkennungsmöglichkeiten zu verbessern. Investieren Sie in eine ausreichende Datenspeicherung für historische Untersuchungen.

- Entwickeln Sie wiederholbare Jagd-Playbooks. Dokumentieren Sie erfolgreiche Suchmethoden in Form von standardisierten Playbooks, die von Junior-Analysten ausgeführt werden können. Enthalten Sie Hypothesenvorlagen, erforderliche Datenquellen, Beispielabfragen und Untersuchungsverfahren. Regelmäßige Aktualisierungen des Playbooks unter Einbeziehung neuer Techniken und Bedrohungsdaten.

- Integration von Bedrohungsdaten in den gesamten Jagdzyklus. Nutzung mehrerer Informationsquellen, einschließlich kommerzieller Feeds, Open-Source-Informationen und Branchenverbänden. Umwandlung von Erkenntnissen in spezifische, überprüfbare Hypothesen. Weitergabe von Erkenntnissen aus der Jagd an die Geheimdienstgemeinschaft.

- Messen und kommunizieren Sie den Wert der Jagd. Verfolgen Sie Kennzahlen wie entdeckte Bedrohungen, durchschnittliche Zeit bis zur Entdeckung und False-Positive-Raten. Berechnen Sie die Risikominderung und Kostenvermeidung durch verhinderte Sicherheitsverletzungen. Regelmäßige Berichte an die Unternehmensleitung gewährleisten kontinuierliche Investitionen und Unterstützung.

- Automatisieren Sie sich wiederholende Suchaufgaben. Konvertieren Sie validierte Suchlogik in automatische Erkennungsregeln. Nutzen Sie die Automatisierung für die Datenerfassung, die erste Sichtung und einfache Analyseaufgaben. Reservieren Sie menschliches Fachwissen für komplexe Untersuchungen und Hypothesenentwicklung.

- Zusammenarbeit zwischen Sicherheitsteams. Integrieren Sie die Jagd in die Reaktion auf Vorfälle, das Schwachstellenmanagement und die Sicherheitsabläufe. Austausch von Erkenntnissen, die die allgemeine Sicherheitslage verbessern. Koordinierung mit IT-Teams, um Änderungen in der Umgebung zu verstehen, die sich auf die Suche auswirken.

- Kontinuierliche Schulung und Weiterentwicklung von Jägern. Investieren Sie in kontinuierliche Weiterbildung zu neuen Angriffstechniken, Jagdmethoden und Plattformfähigkeiten. Nehmen Sie an Jagdwettbewerben und Tabletop-Übungen teil. Rotieren Sie die Jäger durch verschiedene Schwerpunktbereiche, um ein breites Fachwissen aufzubauen.

Diese Praktiken schaffen nachhaltige Jagdprogramme, die einen konstanten Wert liefern. Unternehmen, die strukturierte Ansätze anwenden, berichten von einer dreifach höheren Entdeckungsrate von Bedrohungen und einer um 50 % schnelleren Untersuchung im Vergleich zu Ad-hoc-Jagdprogrammen.

Implementierungsrahmen und Reifegrad

Der Aufbau effektiver Fähigkeiten zur threat hunting erfordert eine strukturierte Progression durch definierte Reifegrade, die jeweils an Raffinesse und Wert gewinnen. Das Threat Hunting Maturity Model (HMM), das ursprünglich von Sqrrl entwickelt wurde und heute von der Community gepflegt wird, bietet einen Rahmen für die Bewertung der aktuellen Fähigkeiten und die Planung von Fortschritten. Unternehmen durchlaufen in der Regel fünf Stufen, von HMM0 (keine Jagd) bis HMM4 (führende Fähigkeiten).

HMM Stufe 0 (Initial) steht für Unternehmen, die sich ausschließlich auf automatische Warnmeldungen ohne proaktive Suche verlassen. Sicherheitsteams reagieren auf Vorfälle nach der Erkennung, suchen aber nicht aktiv nach versteckten Bedrohungen. Diese reaktive Haltung macht Unternehmen anfällig für raffinierte Angriffe, die sich der automatischen Erkennung entziehen. Die meisten Unternehmen beginnen hier mit Sicherheitsmaßnahmen, die sich auf die Auswertung von Warnmeldungen und die Reaktion auf Vorfälle konzentrieren.

HMM Stufe 1 (Minimal) führt eine grundlegende Suche mit Hilfe von Bedrohungsindikatoren ein. Analysten suchen nach spezifischen IOCs aus Bedrohungsdaten, aber es fehlt an einer umfassenden Datenerfassung. Die Jagd bleibt weitgehend reaktiv und wird eher durch externe Informationen als durch interne Hypothesen ausgelöst. Unternehmen auf dieser Stufe erreichen durch gezielte IOC-Suchen in der Regel eine Verbesserung der Bedrohungserkennung um 20-30 %.

Die HMM-Stufe 2 (verfahrenstechnisch) legt strukturierte Jagdverfahren und eine erweiterte Datenerfassung fest. Die Teams folgen dokumentierten Playbooks und nutzen SIEM- oder EDR-Plattformen für die Untersuchung. Die Entwicklung von Hypothesen beginnt, obwohl sich die Suche immer noch stark auf bekannte Angriffsmuster stützt. Diese Stufe stellt das Minimum an praktikabler Jagdkapazität dar, wobei Unternehmen 40-50 % mehr Bedrohungen erkennen als durch Automatisierung allein.

HMM Stufe 3 (Innovativ) zeichnet sich durch erfahrene Jäger aus, die neue Erkennungstechniken und maßgeschneiderte Analysen entwickeln. Die Teams entwickeln proaktiv Hypothesen, die auf dem Verständnis der Umgebung und der Analyse der Bedrohungslandschaft basieren. Fortschrittliche Plattformen ermöglichen komplexe Untersuchungen über verschiedene Datenquellen hinweg. Unternehmen erreichen eine Verbesserung der mittleren Erkennungszeit um 60-70 %, so dass ausgefeilte Bedrohungen erkannt werden, bevor ein erheblicher Schaden entsteht.

HMM Level 4 (Leading) steht für Jagdprogramme von Weltklasse mit kontinuierlichem Betrieb und fortgeschrittener Automatisierung. Das maschinelle Lernen ergänzt das menschliche Fachwissen und ermöglicht eine Jagd in großem Maßstab. Die Teams leisten einen Beitrag zu Bedrohungsdaten und entwickeln neue Erkennungsmethoden. Diese Unternehmen können Bedrohungen nahezu in Echtzeit erkennen und abwehren und dienen als Vorbild für die Branche.

Die Messung des ROI ist von entscheidender Bedeutung für die Rechtfertigung von Jagdinvestitionen und den Nachweis des Nutzens. Zu den wichtigsten Leistungsindikatoren gehören die pro Jagd entdeckten Bedrohungen, die Verkürzung der Verweildauer und die Verhinderung potenzieller Sicherheitsverletzungen. Finanzielle Kennzahlen berechnen die Kostenvermeidung durch verhinderte Vorfälle, reduzierte Untersuchungszeit und verbesserte Sicherheitslage. Laut der SANS 2024 Threat Hunting Survey messen 64 % der Unternehmen inzwischen die Effektivität der Bedrohungsjagd, wobei ausgereifte Programme durch die Verhinderung von Sicherheitsverletzungen und die Verringerung der Kosten für Zwischenfälle einen ROI von 10:1 aufweisen.

Der PEAK-Rahmen ergänzt die Reifegradmodelle durch taktische Anleitungen zur Umsetzung. Unternehmen, die strukturierte Rahmenwerke anwenden, berichten von einem schnelleren Reifefortschritt und konsistenteren Jagdergebnissen. Der Schlüssel zum Fortschritt liegt in der schrittweisen Verbesserung, dem Aufbau grundlegender Fähigkeiten, bevor fortgeschrittene Techniken ausprobiert werden. Die meisten Unternehmen benötigen 18 bis 24 Monate, um von HMM0 zu HMM2 zu gelangen, wobei der weitere Fortschritt von anhaltenden Investitionen und der Unterstützung durch die Führung abhängt.

Moderne threat hunting cloud, Identitäts- und Netzwerkangriffe

threat hunting moderne threat hunting weiterentwickelt, da Unternehmensumgebungen immer stärker verteilt sind und das Verhalten von Angreifern immer subtiler wird. Sicherheitsteams wenden sich von episodischen, manuellen Suchvorgängen ab und setzen zunehmend auf Ansätze, die auf kontinuierlicher Transparenz, Verhaltenskontext und schnellerer Validierung über Netzwerk-, cloud, SaaS- und Identitätssysteme hinweg basieren.

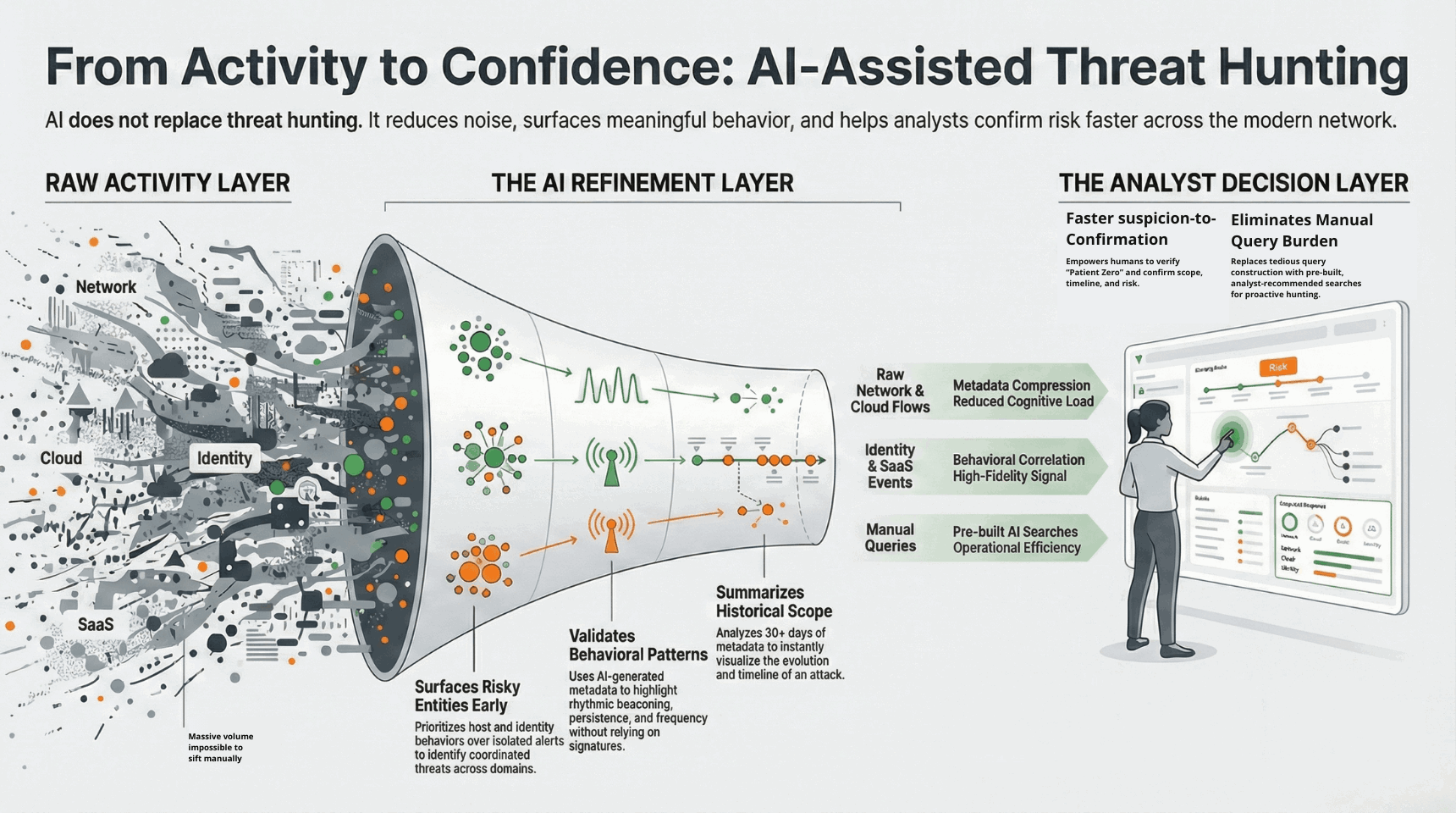

KI-gestützte threat hunting Reibungsverluste bei der Untersuchung zu reduzieren, ohne das menschliche Urteilsvermögen zu ersetzen. Maschinelles Lernen deckt priorisierte Hinweise auf, hebt abnormale Verhaltensmuster hervor und bewahrt den historischen Kontext, der manuell nur schwer in großem Umfang analysiert werden kann.

Diese Veränderung spiegelt wider, wie Angreifer heute vorgehen. Wichtige Erkenntnisse aus SANS 2025 zeigen, dass „Living off the Land“-Techniken (LOTL) bei Angreifergruppen nach wie vor weit verbreitet sind, was die Notwendigkeit einer verhaltensbasierten threat hunting einer allein auf Signaturen basierenden Erkennung unterstreicht. Wenn Angreifer sich auf legitime Tools und Anmeldedaten stützen, müssen Verteidiger verstehen, wie sich Aktivitäten im Laufe der Zeit entwickeln, und nicht nur, ob sie mit bekannten Indikatoren übereinstimmen.

Diskussionen unter Fachleuten spiegeln diese Realität wider. In Foren der Sicherheitscommunity beschreiben Analysten threat hunting durchweg threat hunting einen Prozess, bei dem Verhaltensspuren miteinander verknüpft werden, anstatt sich auf eindeutige Warnmeldungen zu verlassen. Dabei betonen sie die Bedeutung von Kontext, Urteilsvermögen und Ermittlungsabläufen gegenüber eigenständigen Tools.

Erfahren Sie mehr über Vectra AI und warum Sicherheitsteams diese Plattform nutzen, um das Verhalten von Angreifern in hybriden Umgebungen zu verstehen.

KI-basierte threat hunting metadatengesteuerte Untersuchungen

KI ersetzt nicht threat hunting. Sie verkürzt die Zeit zwischen Verdacht und Bestätigung, indem sie den Untersuchungsumfang eingrenzt, Metadaten mit höherer Genauigkeit generiert und Verhaltensmuster aufdeckt, die manuell in großen Aktivitätsmengen nur schwer zu erkennen sind.

Anstatt sich auf isolierte Warnmeldungen oder manuelle Abfragen zu verlassen, bewerten KI-gesteuerte Systeme kontinuierlich das Verhalten in Netzwerk-, Identitäts-, cloud und SaaS-Umgebungen. Die Aktivitäten werden als sicherheitsrelevante Metadaten zusammengefasst und im Kontext bewertet, sodass sich Analysten auf Entitäten und Muster konzentrieren können, die mit hoher Wahrscheinlichkeit ein echtes Risiko darstellen.

Das Ergebnis ist, dass weniger Zeit für die Erstellung und Verfeinerung von Abfragen aufgewendet werden muss und mehr Zeit für die zuverlässige Bestätigung von Umfang, Zeitplan und Risiken zur Verfügung steht. Threat hunting schneller, zielgerichteter und enger in die Untersuchung und Reaktion integriert, wodurch die allgemeine betriebliche Effizienz verbessert wird, ohne dass menschliches Urteilsvermögen aus dem Prozess entfernt wird.

Wie Vectra AI über die threat hunting denkt

Vectra AI geht bei der threat hunting durch die Linse der Attack Signal Intelligence™ vor und konzentriert sich auf das Verhalten und die Techniken der Angreifer und nicht auf statische Signaturen oder bekannte Indikatoren. Diese Methodik trägt der Tatsache Rechnung, dass hochentwickelte Angreifer ihre Tools und Taktiken ständig weiterentwickeln, ihre zugrunde liegenden Verhaltensweisen und Ziele jedoch gleich bleiben. Durch die Analyse von Signalen und Mustern, die die Anwesenheit von Angreifern erkennen lassen, ermöglicht die Plattform eine kontinuierliche, automatisierte Jagd, die über hybride Umgebungen hinweg skalierbar ist.

Die Vectra AI nutzt künstliche Intelligenz, um rund um die Uhr automatisch nach Bedrohungen in den Bereichen Netzwerk, endpoint, Identität und cloud zu suchen. Anstatt dass Analysten manuell Hypothesen bilden und testen müssen, analysiert die Plattform kontinuierlich den gesamten Datenverkehr und alle Aktivitäten auf Anzeichen von Angreiferverhalten. Dieser Ansatz entdeckt unbekannte Bedrohungen und zero-day , die von signaturbasierten Tools übersehen werden, und reduziert gleichzeitig den für eine effektive Suche erforderlichen Zeit- und Fachaufwand erheblich.

Verhaltensmodelle, die anhand realer Angriffsdaten trainiert wurden, identifizieren Techniken wie Lateral Movement, Privilegieneskalation und Data Staging, ohne sich auf vorher festgelegte Regeln zu verlassen. Die Plattform korreliert scheinbar harmlose Aktivitäten über mehrere Domänen hinweg, um ausgeklügelte Angriffskampagnen aufzudecken. Die Kombination von ungewöhnlichen Authentifizierungsmustern mit anormalen Datenzugriffen und Netzwerkkommunikation deckt beispielsweise Insider-Bedrohungen auf, die durch einzelne Indikatoren nicht aufgedeckt werden können. Dieser ganzheitliche Ansatz verkürzt die Untersuchungszeit von Stunden auf Minuten, während nur die Bedrohungen mit der höchsten Priorität aufgedeckt werden.

Die priorisierten Angriffssignale der Plattform fokussieren die Sicherheitsteams auf die wichtigsten Bedrohungen, verhindern eine Ermüdung der Warnmeldungen und ermöglichen eine effiziente Ressourcenzuweisung. Durch das Verständnis des vollständigen Kontexts des Angreifers auf seinem Weg durch die Kill Chain können Teams an den optimalen Punkten eingreifen, um Schaden zu verhindern. Integrierte Reaktionsfunktionen ermöglichen die sofortige Eindämmung und Behebung von Problemen, so dass aus der Jagd nach Entdeckungen entscheidende Maßnahmen werden. Diese Methodik hat sich branchenübergreifend als effektiv erwiesen, da Unternehmen in der Lage sind, ausgeklügelte Angriffe in weniger als 24 Stunden zu erkennen, die zuvor monatelang unbemerkt blieben.

Schlussfolgerung

Die Threat hunting hat sich von einer fortschrittlichen Fähigkeit zu einer wesentlichen Sicherheitsfunktion entwickelt, da Unternehmen mit hochentwickelten Angreifern konfrontiert sind, die immer wieder automatisierte Abwehrmaßnahmen umgehen. Die nüchterne Realität von durchschnittlichen Erkennungszeiten von 181 Tagen erfordert proaktive Ansätze, die von einer Gefährdung ausgehen und aktiv nach versteckten Bedrohungen suchen. Durch strukturierte Methoden, fortschrittliche Plattformen und zunehmend KI-gestützte Lösungen können Unternehmen ihre Sicherheitslage von reaktiv auf proaktiv umstellen und Angriffe innerhalb von Stunden statt Monaten abwehren.

Eine erfolgreiche threat hunting erfordert mehr als nur Tools und Techniken - sie erfordert das Engagement des Unternehmens für kontinuierliche Verbesserungen und Investitionen in Mitarbeiter, Prozesse und Technologien. Da die Bedrohungen immer raffinierter werden und künstliche Intelligenz für die Automatisierung von Angriffen nutzen, müssen Verteidiger gleichermaßen fortschrittliche Lösungen zur Bedrohungsabwehr einsetzen, die menschliches Fachwissen mit maschineller Intelligenz kombinieren. Unternehmen, die dieses Gleichgewicht beherrschen, erzielen dramatische Verbesserungen bei der Erkennung von Bedrohungen, der Reaktion auf Vorfälle und der allgemeinen Sicherheit.

Der Weg in die Zukunft ist klar: Schaffen Sie für Ihr Risikoprofil geeignete Bedrohungsjagd-Funktionen, reifen Sie schrittweise durch definierte Frameworks und passen Sie sich kontinuierlich an die sich entwickelnde Bedrohungslandschaft an. Ob durch interne Teams, verwaltete Dienste oder hybride Ansätze, proaktive threat hunting bietet den defensiven Vorteil, der notwendig ist, um kritische Ressourcen zu schützen und die Geschäftskontinuität in einer Zeit anhaltender, ausgefeilter Bedrohungen aufrechtzuerhalten.

Unternehmen, die bereit sind, ihre Sicherheitsabläufe mit fortschrittlichen Funktionen threat hunting umzugestalten, erfahren, wie Vectra AI AI Attack Signal Intelligence™ nutzt, um automatisch Bedrohungen zu erkennen und zu priorisieren, die für Ihr Unternehmen am wichtigsten sind.

Grundlagen der Cybersicherheit

Häufig gestellte Fragen

Was ist das Hauptziel der threat hunting?

Das Hauptziel der threat hunting ist die proaktive Erkennung und Beseitigung fortschrittlicher Bedrohungen, die sich automatischen Sicherheitskontrollen entziehen, bevor sie erheblichen Schaden anrichten können. Im Gegensatz zu reaktiven Sicherheitsansätzen, die auf Warnmeldungen warten, sucht threat hunting aktiv nach Anzeichen für eine Gefährdung, wodurch die durchschnittliche Erkennungszeit von 181 Tagen auf Stunden oder Tage reduziert wird. Diese proaktive Vorgehensweise verhindert Datenschutzverletzungen, ransomware und andere katastrophale Vorfälle, da Angreifer bereits in frühen Angriffsphasen entdeckt werden.

Threat hunting dient auch sekundären Zielen, die die allgemeine Sicherheitslage stärken. Teams identifizieren Lücken in der Erkennungsabdeckung, überprüfen die Effektivität von Sicherheitskontrollen und verbessern die Verfahren zur Reaktion auf Vorfälle durch Jagdaktivitäten. Jede Suche liefert Informationen über die Umgebung und deckt Fehlkonfigurationen, Schatten-IT und andere Schwachstellen auf, die Angreifer ausnutzen könnten. Unternehmen mit ausgereiften Jagdprogrammen berichten von weniger erfolgreichen Einbrüchen, geringeren Kosten für die Reaktion auf Vorfälle und verbesserten Fähigkeiten der Sicherheitsteams.

Das ultimative Ziel geht über das Aufspüren einzelner Bedrohungen hinaus und besteht darin, widerstandsfähige Sicherheitsabläufe zu schaffen, die von einer Kompromittierung ausgehen und die Verteidigungsannahmen kontinuierlich überprüfen. Diese Denkweise, die von reiner Prävention zu Erkennung und Reaktion übergeht, erkennt an, dass entschlossene Angreifer schließlich die Abwehrmaßnahmen durchdringen werden. Indem sie diese Realität akzeptieren und entsprechend jagen, behalten Unternehmen selbst gegen hochentwickelte Bedrohungsakteure einen Verteidigungsvorteil.

Wie unterscheidet sich die threat hunting von der Reaktion auf Vorfälle?

Threat hunting und Incident Response sind komplementäre, aber unterschiedliche Sicherheitsfunktionen mit unterschiedlichen Auslösern, Zielen und Methoden. Bei Threat hunting wird proaktiv nach versteckten Bedrohungen gesucht, ohne auf Warnungen oder gemeldete Vorfälle zu warten, wobei davon ausgegangen wird, dass unentdeckte Kompromisse existieren. Hunters bilden Hypothesen, untersuchen normal erscheinende Aktivitäten und suchen nach Beweisen für ausgeklügelte Angriffe, die sich der automatischen Erkennung entziehen. Dieser proaktive Ansatz deckt Bedrohungen auf, bevor sie Schaden anrichten, und findet die Angreifer oft schon in der Aufklärungs- oder ersten Kompromittierungsphase.

Die Reaktion auf Vorfälle wird nach bestätigten Sicherheitsvorfällen aktiviert und konzentriert sich auf die Eindämmung, Ausrottung und Wiederherstellung bekannter Sicherheitslücken. Sie arbeiten unter Zeitdruck, um den Schaden durch aktive Angriffe zu minimieren, und befolgen festgelegte Verfahren zur Beweissicherung, Aufrechterhaltung der Geschäftskontinuität und Wiederherstellung des normalen Betriebs. Während Jäger Möglichkeiten erforschen und Theorien testen, befassen sich Responder mit Gewissheiten und unmittelbaren Bedrohungen, die entschiedenes Handeln erfordern.

Die Beziehung zwischen diesen Funktionen schafft starke Synergien. Die Entdeckungen bei der Jagd sind oft der Auslöser für die Reaktion auf Zwischenfälle, die eine frühzeitige Erkennung ermöglicht und die Auswirkungen von Sicherheitsverletzungen begrenzt. Die Ergebnisse der Reaktion auf Vorfälle geben Aufschluss über künftige Jagden, indem sie Angriffstechniken und Erkennungslücken aufdecken. Viele Unternehmen integrieren diese Teams, wobei Jäger und Responder Tools, Fähigkeiten und Wissen gemeinsam nutzen. Diese Zusammenarbeit gewährleistet einen reibungslosen Übergang von der Erkennung zur Reaktion und baut gleichzeitig umfassende Sicherheitsfunktionen auf, die sowohl unbekannte als auch aktive Bedrohungen abdecken.

Was bedeutet threat hunting bei SOC-Operationen?

Innerhalb von Security Operations Centern (SOCs) dient die threat hunting als fortschrittliche Fähigkeit, die die Erkennung über automatisierte Tools und Routineüberwachung hinaus erweitert. Während SOC-Analysten in erster Linie für die Sichtung von Alarmen, die Validierung von Vorfällen und erste Reaktionen zuständig sind, suchen Bedrohungsjäger proaktiv nach Bedrohungen, die keine Alarme auslösen. Diese Integration verwandelt reaktive SOCs in proaktive Sicherheitsorganisationen, die in der Lage sind, ausgeklügelte Angriffe zu erkennen, bevor Schaden entsteht.

Die Threat hunting im SOC-Betrieb erfolgt in der Regel nach einem Hub-and-Spoke-Modell, bei dem spezielle Jäger mehrere SOC-Funktionen unterstützen. Hunters arbeiten mit Tier-1-Analysten zusammen, um verdächtige Muster zu untersuchen, die nicht den Alarmschwellenwerten entsprechen. Sie arbeiten mit Tier-2/3-Analysten zusammen, um komplexe Vorfälle eingehend zu untersuchen und damit zusammenhängende Kompromittierungen zu identifizieren. Die Erkenntnisse aus der Jagd fließen über neue Erkennungsregeln, aktualisierte Playbooks und verbesserte Reaktionsverfahren in den SOC-Betrieb ein. Dieser kontinuierliche Verbesserungszyklus stärkt die Gesamteffektivität des SOC.

Moderne SOCs betten Jagdfunktionen zunehmend direkt in den täglichen Betrieb ein, anstatt sie als separate Funktion zu behandeln. Zwischen der Bearbeitung von Alarmen widmen die Analysten einen Teil ihrer Zeit hypothesengesteuerten Untersuchungen. Automatisierte Jagd-Tools laufen kontinuierlich im Hintergrund, um interessante Erkenntnisse für die menschliche Überprüfung aufzuzeigen. Dieser integrierte Ansatz stellt sicher, dass die Erkenntnisse aus der Suche sofort in die operative Sicherheit einfließen und nicht in spezialisierten Teams isoliert bleiben. Unternehmen berichten von einer 40-prozentigen Verbesserung bei der Erkennung von Bedrohungen insgesamt, wenn die Suche richtig in die SOC-Workflows integriert ist.

Wie kann man die threat hunting mit begrenzten Mitteln beginnen?

Unternehmen mit begrenzten Ressourcen können eine effektive threat hunting einrichten, indem sie sich auf hochwirksame, kostengünstige Ansätze konzentrieren, die schrittweise Fähigkeiten aufbauen. Beginnen Sie mit einer hypothesengesteuerten Suche anhand vorhandener SIEM- oder Protokolldaten, die auf Ihre kritischsten Anlagen und wahrscheinlichen Angriffsvektoren abzielen. Kostenlose Ressourcen wie das MITRE ATT&CK bieten strukturierte Methoden und Erkennungsideen ohne Lizenzkosten. Beginnen Sie mit einer gezielten Suche pro Woche und konzentrieren Sie sich dabei auf eine einzige Technik oder Bedrohung, bis Sie Fachwissen aufgebaut und einen Nutzen nachgewiesen haben.

Nutzen Sie kostenlose und Open-Source-Tools, um die Anfangsinvestitionen zu minimieren und gleichzeitig die Grundlagen der Jagd zu erlernen. Plattformen wie HELK, Jupyter-Notebooks und Sigma-Regeln bieten leistungsfähige Jagdumgebungen ohne kommerzielle Lizenzierung. Nutzen Sie Bedrohungsdaten aus offenen Quellen wie OSINT-Feeds, Industrieaustauschgruppen und Regierungsempfehlungen, um Prioritäten für die Suche zu setzen. Cloud bieten im Rahmen bestehender Abonnements native Jagdfunktionen an, die eine cloud Jagd ohne zusätzliche Tools ermöglichen.

Betrachten Sie Managed threat hunting Services als Brücke zu internen Fähigkeiten. Diese Dienste bieten eine sofortige Jagdabdeckung, während Ihr Team Fähigkeiten und Prozesse entwickelt. Viele Anbieter bieten hybride Modelle an, bei denen ihre Jäger Ihre Mitarbeiter schulen und Methoden weitergeben. Beginnen Sie mit vierteljährlichen Überprüfungen, um kritische Bedrohungen zu identifizieren, und erhöhen Sie die Häufigkeit, wenn es Ihr Budget erlaubt. Schließen Sie sich mit Anbietern von verwalteten Sicherheitsdiensten zusammen, die die Suche nach Bedrohungen in ihre SOC-Dienste einbeziehen, und profitieren Sie von den Vorteilen der Suche im Rahmen der bestehenden Sicherheitsausgaben.

Wie kann KI bei der proaktiven threat hunting helfen?

Künstliche Intelligenz revolutioniert die proaktive threat hunting durch die Automatisierung der Mustererkennung, die Skalierung der Analyse über riesige Datensätze hinweg und die Entdeckung unbekannter Bedrohungen durch Verhaltensanalyse. Modelle für maschinelles Lernen erstellen dynamische Grundlinien für normales Verhalten und identifizieren dann Abweichungen, die auf eine mögliche Gefährdung hinweisen. Diese Systeme verarbeiten Millionen von Ereignissen pro Sekunde und finden subtile Angriffsindikatoren, die menschlichen Analysten bei einer manuellen Untersuchung entgehen würden. Die KI-gestützte Suche arbeitet kontinuierlich und bietet eine 24/7-Bedrohungserkennung ohne menschliches Eingreifen.

Die Verarbeitung natürlicher Sprache ermöglicht die intuitive Erstellung von Suchanfragen, bei denen die Analysten die Bedrohungen in einfachem Englisch und nicht in einer komplexen Abfragesyntax beschreiben. Generative KI unterstützt die Hypothesenbildung durch die Analyse von Bedrohungsdaten und schlägt auf der Grundlage von Umgebungsrisiken relevante Jagdideen vor. Modelle für maschinelles Lernen korrelieren automatisch Aktivitäten über mehrere Datenquellen hinweg und decken Angriffskampagnen auf, die Netzwerke, Endpunkte und cloud umfassen. Die automatische Merkmalsextraktion identifiziert neue Angriffsmuster ohne vorgegebene Regeln oder Signaturen.

Die künstliche Intelligenz unterstützt die menschlichen Jäger, anstatt sie zu ersetzen, indem sie Routineanalysen und oberflächliche Untersuchungen übernimmt. Durch diese Automatisierung können sich erfahrene Jäger auf komplexe Bedrohungen konzentrieren, die menschliche Intuition und Kreativität erfordern. KI-Systeme lernen bei jeder Suche, verbessern kontinuierlich die Erkennungsgenauigkeit und reduzieren falsch-positive Ergebnisse. Unternehmen, die eine KI-gestützte Suche einsetzen, berichten von einer 75-prozentigen Verkürzung der Untersuchungszeit und einer dreifachen Steigerung der Entdeckungsrate von Bedrohungen. Mit der Weiterentwicklung der KI-Fähigkeiten wird die Kombination aus menschlichem Fachwissen und maschineller Intelligenz für die Abwehr ebenso ausgefeilter KI-gestützter Angriffe unerlässlich.

Wie deckt threat hunting versteckte Angriffe threat hunting , die von Warnmeldungen übersehen werden?

Threat hunting versteckte Angriffe Threat hunting , indem es Verhaltensmuster untersucht, anstatt auf das Auslösen vordefinierter Warnmeldungen zu warten. Viele moderne Angriffe basieren auf legitimen Tools, Anmeldedaten und normal aussehenden Aktivitäten, die keine hochgradig zuverlässigen Warnmeldungen auslösen. Durch die Analyse des Verhaltens über einen längeren Zeitraum hinweg in Netzwerk-, Identitäts-, cloud und SaaS-Umgebungen threat hunting Muster der Vorgehensweise von Angreifern threat hunting , die automatisierte Erkennungssysteme möglicherweise nicht selbstständig aufdecken können.

Kann threat hunting ohne Warnmeldungen threat hunting ?

Ja. Modernes threat hunting unabhängig von Warnmeldungen durchgeführt werden. Analysten beginnen ihre Suche häufig anhand von priorisierten Verhaltenssignalen, gespeicherten Metadaten oder investigativen Fragen, anstatt auf Warnmeldungen zu reagieren. Auf diese Weise können Teams proaktiv nach Aktivitäten von Angreifern suchen, verdächtiges Verhalten überprüfen und Kompromittierungen identifizieren, auch wenn keine Erkennung ausgelöst wurde.

Welche Datenquellen sind für threat hunting moderne threat hunting am wichtigsten?

threat hunting effektive threat hunting von der Transparenz über mehrere Datenquellen hinweg threat hunting , darunter Netzwerkverkehr, Identitätsaktivitäten, cloud , SaaS-Plattformen und endpoint . Keine einzelne Datenquelle ist für sich allein ausreichend. Hunters auf korrelierte Metadaten aus diesen Umgebungen, um zu verstehen, wie sich Angreifer bewegen, ihre Berechtigungen ausweiten und sich langfristig etablieren.

Wie überprüfen Teams verdächtiges Verhalten während einer Bedrohungssuche?

Teams validieren verdächtiges Verhalten, indem sie den Verhaltenskontext mit historischen Daten kombinieren. Analysten überprüfen, wie sich Aktivitäten im Laufe der Zeit entwickeln, identifizieren den ursprünglichen Kompromittierungspunkt (Patient Null) und stellen fest, ob verwandte Systeme oder Identitäten beteiligt sind. Dieser Validierungsprozess hilft dabei, harmlose Anomalien von koordiniertem Angreiferverhalten zu unterscheiden, und unterstützt sichere Reaktionsentscheidungen.

Was macht threat hunting statt episodisch?

Threat hunting einem kontinuierlichen Prozess, wenn Unternehmen ausreichende historische Daten speichern, kontinuierliche Transparenz über Verhaltensweisen gewährleisten und die Suche in die täglichen Sicherheitsabläufe integrieren. Anstelle von regelmäßigen Übungen überprüfen, validieren und bewerten Teams Aktivitäten kontinuierlich, sobald neue Signale auftreten. Dieser Ansatz spiegelt wider, dass moderne Angriffe sich schrittweise entwickeln und nicht als einzelne, isolierte Ereignisse auftreten.